在V2X通信中,车辆与路侧设备(RSU)需实时交换关键数据(如紧急制动、道路异常等场景信息)。为了确保车辆与周围环境之间的V2X通信安全,通常会基于公钥基础设施(PKI)来部署通信安全认证系统。

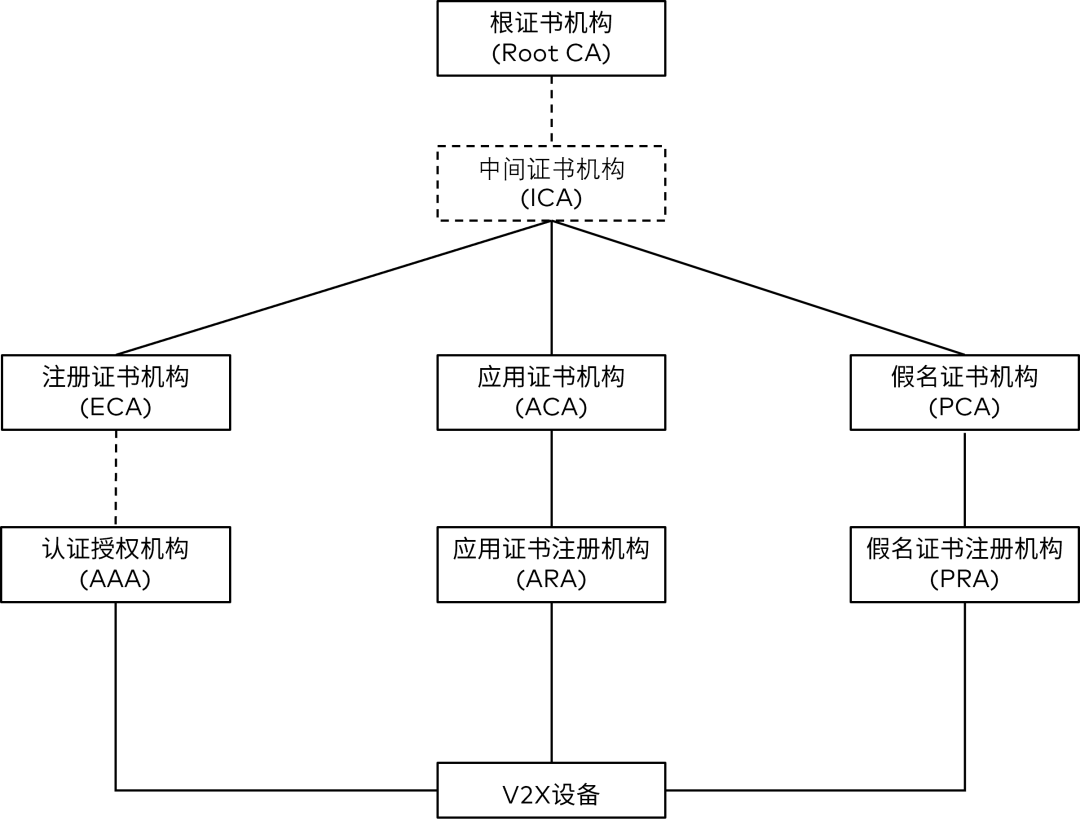

尽管不同国家和地区的PKI架构存在差异,但大体相似,这里简要介绍中国《YD/T 3957-2021》标准义的LTE-V2X证书管理系统。其架构如下图所示:

图1:LTE-V2X 证书管理体系架构

1. V2X安全系统核心组件:

根证书机构(Root CA):LTE-V2X系统最高信任源,负责签发LTE-V2X证书机构的数字证书,并维护根证书生命周期。

LTE-V2X证书机构(分层架构):负责管理LTE-V2X安全通信应用相关数字证书,根据证书类型及用途不同,可分为:注册证书机构(ECA)、假名证书机构(PCA)、应用证书机构(ACA)。

-注册证书机构(ECA):负责向V2X设备签发注册证书,用于设备身份初始认证。

-假名证书机构(PCA):负责向OBU签发假名证书,用于签名基本安全消息(BSM),实现隐私保护。

-应用证书机构(ACA):负责向OBU签发身份证书、向RSU等签发应用证书。OBU会使用身份证书向RSU证明其身份,RSU使用应用证书对其发送的特定应用消息(如SPAT)进行数字签名。

认证授权机构(AAA):执行V2X设备的身份认证与权限分配,确保仅授权设备可接入证书管理系统。

V2X设备:包括车载单元(OBU)和路侧单元(RSU),需通过证书实现消息签名与验签。

2. V2X安全通信流程

在基于LTE的车联网中,V2X设备使用基于数字证书的应用层安全机制进行消息的签名和验证,发送端对V2X消息添加数字签名,接收端验证签名的有效性及证书的可信链。发送方和接收方必须拥有相同的根证书,或者发送方的根证书已包含在接收方的可信证书列表(CTL)中。否则消息将被拒绝并丢弃。

V2X安全测试:

测试工具的核心要求

在LTE-V2X安全通信测试中,通常需要将被测设备(DUT)置于各种场景中进行验证。测试工具需要根据预设场景生成对应的V2X报文。同时,这些报文还需包含基于证书生成的安全协议数据单元(SPDU)。为了实现证书的分发及SPDU的生成,测试工具必须能够识别、管理和应用PKI。

测试工具需满足以下要求:

支持生成自定义证书,并允许用户灵活配置证书属性(如有效期等);

支持从外部导入证书。在实际测试中,DUT通常已配置安全证书。测试设备所使用证书也应从同一提供商获取,并与DUT的根证书需保持一致,以便与DUT通信从而满足测试需求;

支持将生成的证书导出并提供给DUT;

能够生成用于验证异常场景的证书,例如已过期证书或权限不足的证书,以仿真复杂的测试环境。支持使用证书签署其发送的V2X报文;

具备验证接收消息签名的能力。

基于CANoe的V2X安全通信方案

1. Security Manager证书管理

从CANoe18.0开始,Security Manager引入了支持管理V2X PKI的安全配置文件(Security Profile)的全新模板,可根据欧盟、美国和中国等地区的标准生成或导入证书。在测试过程中,可以将外部的证书导入Security Manager,用于对DUT进行测试验证;也可以生成测试PKI,并将其根证书添加到DUT的证书信任列表(CTL),从而使DUT接受使用测试PKI签名的测试消息。

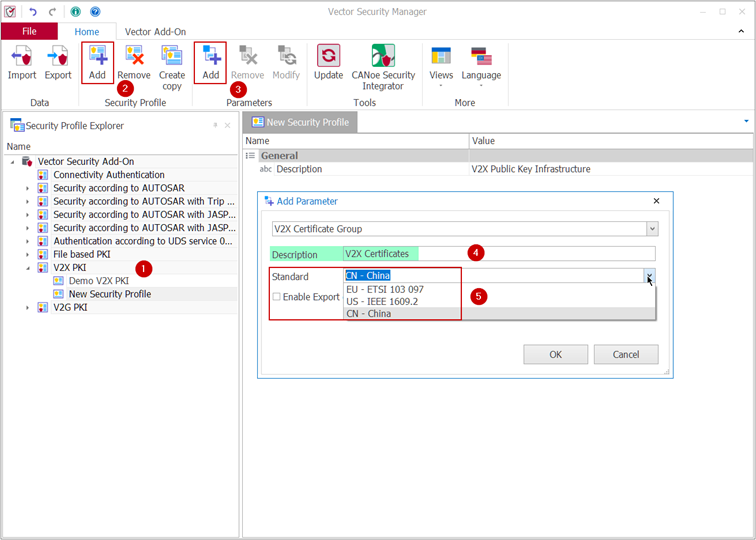

使用Security Manager配置V2X证书的基本步骤:

打开Security Manager并选择V2X模板

在CANoe的工具菜单(Tools)中打开Security Manager。在左侧的Security Profile Explorer中,选择V2X PKI模板,然后点击工具栏中Security Profile栏的Add按钮,创建一个新的安全配置文件。

设置安全配置文件参数

选择新建的Security Profile,点击工具栏中Parameters栏的Add按钮。在弹出的窗口中为证书组命名,并选择所使用的证书标准(如ETSI、IEEE或中国标准)。

图2:Security Manager添加Security Profile

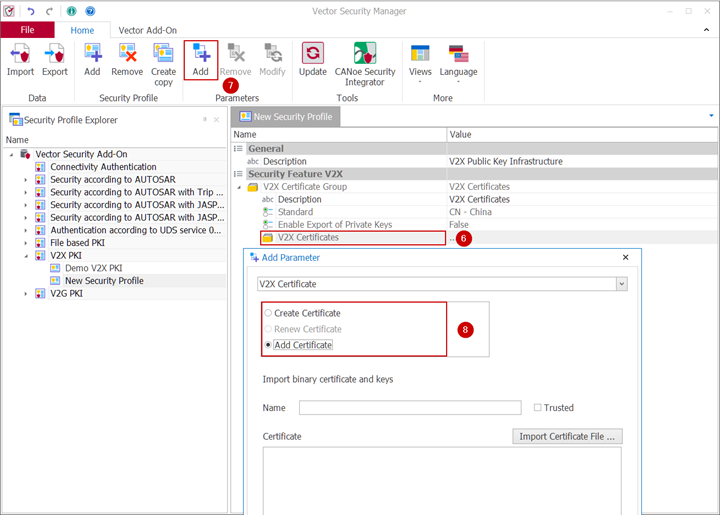

添加或导入证书

在右侧编辑窗口中,找到V2X Certificates栏目,点击Parameters栏的Add按钮添加证书。可以选择创建新证书,也可以导入现有证书。如果有从其他项目中导出的*.c2xcert文件,可右键点击V2X Certificate Group,选择Import直接导入证书文件。

图3:Security Manager配置证书

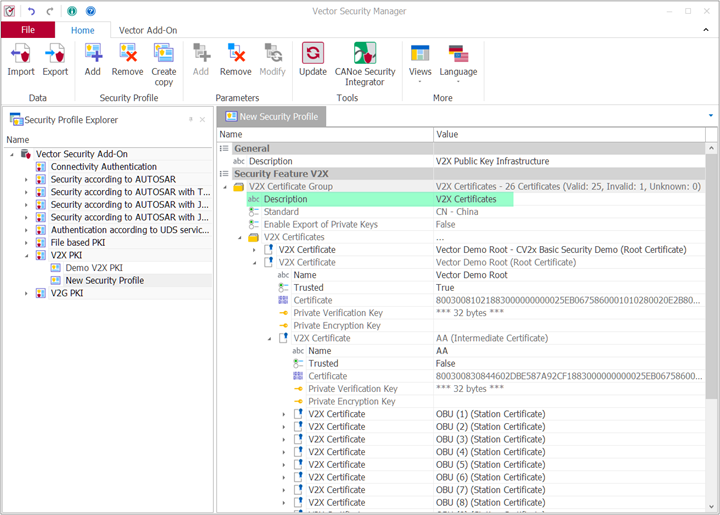

查看和管理证书

配置完成后,Security Manager会以树状结构显示安全配置文件的详细内容,包括证书及其私钥信息,便于进一步管理和检查。

图4:Security Manager查看证书列表

2. V2X安全报文配置与监控

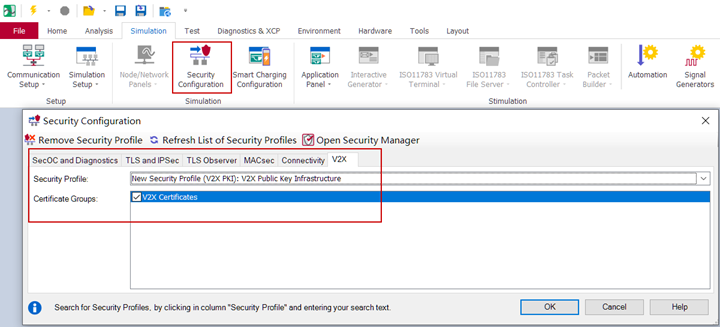

激活V2X Security配置

进入Simulation -> Security Configuration,切换到V2X页面,选择配置好的Security Profile,并激活对应的证书组。

图5:Security Configuration激活V2X Profile

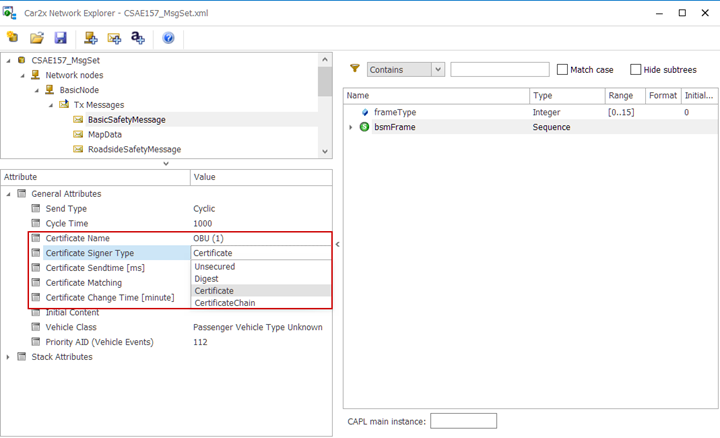

V2X数据库中为报文配置证书

打开Car2x Network Explorer,可以通过编辑数据库中报文的相关属性来配置证书信息:

图6:为V2X报文关联证书

Certificate Name:若仿真的V2X报文中需要包含有安全报头,则须在此处输入对应于Security Manager中配置的证书名称。

Certificate Signer Type:选择证书签名类型:Unsecured-报文中插入安全报头,但不对有效载荷进行签名,Digest-安全报头仅包含证书的摘要信息,Certificate-安全报头包含完整的证书,Certificate Chain-安全报头包含完整的证书链。

Certificate Change Time:指定证书更换的周期。

Certificate Matching:指定在证书更换时使用特定字段开头的证书。

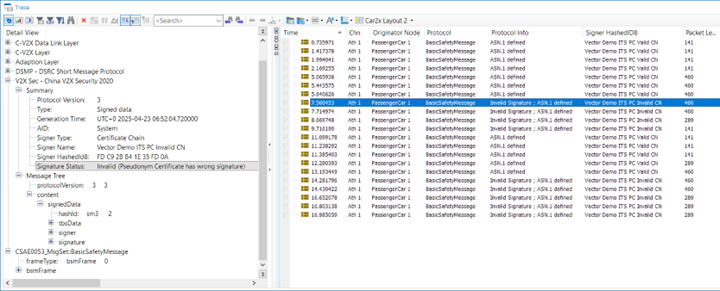

Trace窗口观测V2X安全报文

在通信和测试过程中,Trace窗口会实时显示报文中的证书签名者信息及其有效性状态,完整的报文数据可以通过左侧的Detail Views查看,比如所选报文中证书的详细信息:

图7:Trace窗口观测V2X报文

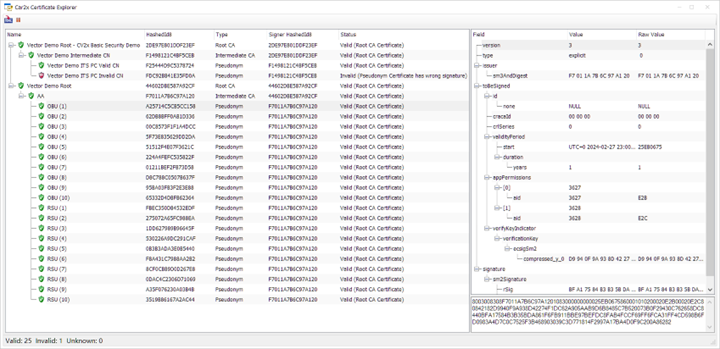

Car2x Certificate Explorer实时安全状态监控

CANoe的Car2x Certificate Explorer窗口提供实时的证书信息查看功能,包括预先配置的证书以及在测量期间接收到的证书,可展示证书的可信状态、层级结构、有效期等关键信息,可实现对证书全生命周期的可视化监控与管理。

如图8所示,窗口左侧显示证书的概览,右侧则提供所选证书的详细信息。通过导出功能,可以将证书保存至本地,方便在其他配置中重复使用。

图8:Car2x Certificate Explorer窗口

-

通信

+关注

关注

18文章

6316浏览量

139549 -

车联网

+关注

关注

76文章

2695浏览量

93584 -

CANoe

+关注

关注

4文章

80浏览量

9534 -

V2X

+关注

关注

25文章

219浏览量

44881

原文标题:基于CANoe的V2X安全通信方案

文章出处:【微信号:VectorChina,微信公众号:Vector维克多】欢迎添加关注!文章转载请注明出处。

发布评论请先 登录

一文了解恩智浦(NXP)的V2X应用方案及技术平台

这几个v2x技术方案告诉您 如何强占车联网市场先机

基于飞凌i.MX8MQ核心板实现V2X方案

V2X安全警示系统解决方案

自动驾驶的V2X参考设计方案解析

DSRC符合V2x部署条件_面向V2x应用,802.11p已做好部署准备

CohdaWireless展示联合开发的新型V2X参考设计方案

使用CANoe实现C-V2X直连通信的配置流程

科普|V2X是什么意思?

基于CANoe的V2X安全通信方案

基于CANoe的V2X安全通信方案

评论