随着移动互联网的普及和云计算技术的不断发展,越来越多的企业和组织开始采用云服务和远程访问技术来扩展业务能力、提高工作效率及降低成本。但是随之而来的安全问题也日益凸显:数据泄露、信息篡改以及未经授权的访问等威胁层出不穷。因此保障移动设备与网络之间的数据安全传输变得尤为重要。

为了解决数据在网络中的传输安全问题,“对称非对称”加密体制是常用的方法之一。“ 对称性加密是一种使用相同密钥同时完成加解密操作的密码方式”,具有较高的安全性且速度快;而" 非对称性加密是指加密和解密使用不同的密钥实现的一种安全的通信模式”。

移动设备的存储空间有限且极易成为黑客入侵的重点区域 ,因此在移动端的开发上要着重注意设备防黑和数据隔离等方面的工作 : 定期为移动端推送系统补丁并提醒用户升级以防止已知漏洞的攻击 ;加强应用程序安装审核及管理机制避免恶意软件的传播影响用户体验的同时增加整体系统的安全风险系数 . 对于企业来说,还需关注第三方应用的权限设置以保证用户隐私不被侵犯。

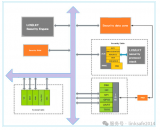

加密芯片是对内部集成了各类对称与非对称算法,自身具有极高安全等级,可以保证内部存储的密钥和信息数据不会被非法读取与篡改的一类安全芯片的统称。在嵌入式行业应用广泛。他的前身就是水电气表等行业的ESAM模块,专门用于线路数据的加密传输与密钥安全存放。随时代变迁演变出另一种用法,即嵌入式行业的版权保护应用。防止自主知识产权和研发成果被非法盗用。

在我们确定安全芯片平台的前提下,需要考虑的是芯片操作系统的安全性, 没有经过PBOC认证的加密芯片系统,是无法具有高安全性的。此外要求对芯片内部资源可以进行有效的管理,同时对底层接口的防护,做大量切实有效的防护, 保证盗版商无法从芯片操作系统来攻击或破解。这一点非常重要。无论逻辑加密芯片还是安全芯片,都要具备完善的密钥管理机制。

加密芯片 -GEN -FA

工采网代理的韩国Neowine加密芯片 - GEN -FA有32 Kbits的EEPROM。配置数据和用户数据可以保存在EEPRO m。数据由密码和加密n保护。GEN有SHA-256核心。SHA-256用于身份验证。它是一个从设备,总通过串行总线与单片机一起运行。GEN内部置8 MHz时钟。当MCU在规定的时间内不访问GEN时,GEN将进入睡眠模式。8MHz的OSC在睡眠模式下不振荡。

加密芯片 -GEN -FA的特性:

32 Kbits EEPROM,保留期(10年)

擦除/写入持久性:100K@25℃

支持AES128加密和解密SHA256/AES128身份验证

用户标识、用户串行、MIDR、RVC

3.3V工作电压,I2C I/F

内置电源重置和8 MHz OSC

活动,睡眠功率模式

ISweek工采网国内知名电子元器件供应平台,汇集了来自各地的高品质工业科技产品,所有产品均自原始生产厂商直接供货,提供样品和测试板,强大技术支持团队是您方案开发坚实后盾!

审核编辑 黄宇

-

安全芯片

+关注

关注

1文章

191浏览量

25570 -

移动设备

+关注

关注

0文章

521浏览量

55774

发布评论请先 登录

在移动设备加密技术领域中应用的加密芯片

在移动设备加密技术领域中应用的加密芯片

评论