在这个万物互联的时代,数据安全的“飓风”正在袭来。随着集成电路的广泛应用,安全问题也日益凸显。从芯片漏洞到硬件攻击,这些问题都给集成电路的应用带来了严峻的挑战。一旦安全防线被突破,智能设备的数字资产安全将面临威胁。

「筑牢信息安全防线刻不容缓」

未来,硬件黑客与安全攻防之间的博弈将愈演愈烈。所谓“知己知彼,百战不殆”,深入了解对手的战术和技巧,是赢得这场无形战争的关键。所以,本文将揭开“硬件黑客”的神秘面纱,带你解密芯片的破解与安全防护。

「揭秘:原来黑客是这么破解芯片的」

芯片破解,即利用技术手段突破芯片的加密保护机制,了解芯片破解的方法,可以帮助开发者识别芯片潜在的安全漏洞,设计出更坚固的防护措施。

非侵入式攻击

非侵入式攻击是通过分析芯片在运行过程中产生的可观测现象(如电磁辐射、功耗、时序信息等)来获取敏感信息或执行未授权的操作,通过逆向工程的手段,破解芯片的加密算法。

1.电磁分析

通过捕捉设备在运行时产生的电磁辐射,分析这些辐射模式来获取敏感信息。

2.功耗分析

通过监测设备在执行加密操作时的功耗变化,不同操作的功耗模式可能不同,攻击者可以通过分析这些模式来推断出加密过程中的某些信息。

3.时序分析

通过测量设备在执行特定操作时的时间差异,攻击者可以推断出加密算法的某些特性,这在某些情况下可能导致密钥的泄露。

半侵入式攻击

半侵入式攻击是通过干扰芯片的正常运行,如通过激光错误注入、电压频率毛刺、电磁辐射等方式,诱导芯片产生错误,从而获取敏感信息或执行未授权的操作。

1.激光错误注入

使用激光束精确照射芯片,通过光热效应或光子效应在芯片内部产生瞬时电压变化,诱导出错误操作。

2.电压频率毛刺错误注入

通过改变供电电压或频率,造成芯片在不稳定的电源条件下运行,可能导致数据错误或逻辑混乱。

3.电磁辐射错误注入

利用强电磁场干扰芯片的电磁环境,可能引起数据传输错误或逻辑错误。

4.温度错误注入

通过改变芯片周围的温度,影响其内部电路的电气特性,可能导致数据损坏或逻辑错误。

5.放射性错误注入

使用放射性物质产生的辐射,如α粒子、γ射线等,对芯片进行照射,可能引起半导体材料的电导率变化,导致错误。

侵入式攻击

侵入式攻击是通过化学腐蚀等手段使芯片的电路硅片暴露而进行攻击。

1.焊盘直接访问

充分利用电路芯片中原有的封装Pad和内部预留的测试Pad,直接访问CPU或存储器的数据总线,获得相关的存储信息。

2.微区探测修改以及截获

在无法直接访问的情况下,可以利用激光局部切割和微区探针检测的方法,对芯片中的关键数据通道进行探测或者修改和信息截获。

3.间接分析获得

通过芯片的反向解剖工程,进行电路版图重构,同时借助各种辅助分析手段间接获得芯片中存储的信息。

「捍卫硬件安全:航芯还有什么隐藏绝技」

经过十六年的潜心打磨,航芯在信息安全领域构建了一套高标准的硬件安全防护技术,旨在为各领域面临的安全挑战提供坚实的硬件安全支持。

01. 安全启动与安全更新

利用芯片的硬件安全特性来保证启动代码和更新固件不被篡改,启动入口唯一。

02. 安全存储

安全存储主要就是保护存储区的代码和数据不被篡改以及非法获取。

安全存储区:可以用于保护特有的一些程序,安全存储区的大小可以进行配置,程序运行期间可以通过寄存器打开对这段安全存储区的保护,保护使能后则无法再次访问其中的任何内容。

存储数据加密:地址加扰主要就是对片内FLASH和SRAM上的数据进行加密存储,并且存储的地址也被串扰。

OTFDEC(在线外部存储解密):针对于部分代码和数据需要放在片外存储器的情况,航芯也有部分系列带有OTFDEC硬件,OTFDEC模块在总线与OSPI之间,可以实时地解密外部Flash上的密文代码和数据,只需要设置好相应的区域、密钥等,OTFDEC就可以自动解密被访问的密文数据,无需额外的软件参与解密,不需要将解密数据加载到内部RAM,可以直接运行片外Flash上的加密代码。OTFDEC模块也支持加密,但不是实时加密,数据首先被加密到RAM中,需要另外将RAM中的密文写回外部FLASH。

03. 读写保护

读取保护(RDP):用于全局Flash读保护,可保护嵌入式固件代码,避免复制、逆向工程、使用调试工具读出或其他方式的入侵攻击。

写保护(WRP):用于保护指定区域Flash数据,避免数据被恶意更新或擦除。写保护可应用于Flash内指定的内存空间。

专有代码读保护(PCROP):用于保护指定区域Flash代码,保护专有代码不被最终用户代码、调试器工具或恶意代码所修改或读取。

04. 权限管理

权限管理是利用内核本身自带的MPU单元,这个单元可以划分出几个region,每个region可以设置不同的访问属性,配合内核的User和Privilege模式,能够实现对敏感数据的访问控制,使得敏感数据不能够被恶意代码获取,这样隔离能够有效地降低软件漏洞带来的风险。

05. 密码学算法引擎

芯片内置HASH、AES、TRNG和CRC硬件模块,直接调用对应的API函数即可使用相应的算法功能,有效满足数据传输及其完整性校验中的密码需求。

06.入侵保护

入侵保护主要是芯片可以检测遭受的物理入侵从而删除备份寄存器中的敏感数据,从而保护芯片敏感数据不会窃取。该功能主要由RTC和备份寄存器完成。

备份寄存器处于备份域中,待机模式唤醒或系统复位操作都不会影响这些寄存器,只有当被检测到有侵入事件和备份域复位时,这些寄存器才会复位。

RTC支持两个外部IO侵入事件检测,并可以记录侵入时间,并且需要输入私钥才允许对RTC寄存器进行写操作,避免攻击者篡改RTC寄存器。

07. 故障注入防护

环境检测:通过监测电压、温度和电磁场等关键参数,确保硬件在安全的环境中运行。任何超出正常范围的波动都可能触发警报,促使系统采取保护措施。

完整性校验:通过在数据存储和传输过程中应用校验码(如CRC或奇偶校验),来检测和修复数据错误。

08. 生命周期管理

生命周期管理主要针对芯片测试开发到芯片使用阶段中可能存在的一些安全风险,例如调用测试或者调试接口非法获取数据。具体对应的功能包括测试模式禁止,JTAG禁止和128位唯一序列号。

测试模式禁止:芯片测试完成之后将测试模式禁止,交给客户的芯片不能再返回到测试模式,这样攻击者就不能通过测试接口获取敏感数据;

JTAG禁止:当读保护(RDP)设置Level 1以上时,则会将JTAG功能禁止,使得攻击者不能通过调试接口获取敏感数据;

128位唯一序列号:128位唯一序列号绑定了芯片出厂的LOT/WAFER ID和坐标等。该序列号唯一且不可复制,开发者可将应用程序与该芯片的序列号绑定,这样可以使每个下载应用程序的芯片不可被复制。管理员需要管控好每颗芯片的序列号,这样便于产品的定位和追踪,防止安全产品的复制。

09. 安全生产

安全生产主要是保证交由第三方工厂进行烧写的代码或者数据不被盗取和篡改以及过量生产。

针对安全生产,航芯提供了一套安全的解决方案,全程代码加密烧录,并带动态校验码(动态校验码与芯片唯一序列号绑定),而且可以进行烧录计数,进行产量控制,避免过量生产。并且支持在线/离线烧录,远程交付和更新固件,在保证固件安全性的前提下极大方便客户进行烧录固件。

「航芯:智能设备的坚盾,全面战胜安全威胁」

航芯产品底层硬件具备优异的安全能力,并集成了强大的密码功能,为芯片抵御攻击提供了坚实的防线,助力打造设备端的信息安全,实现适合不同应用场景和行业需求的安全功能。

ACM32系列:性能与安全升级一步到位

航芯ACM32系列MCU兼具更高性能、更高集成度、更高安全性等性能优势,具备丰富的外设接口资源,支持国密算法认证和应用层数据认证等多种安全加密功能,可以保证Flash安全存储、加密下载、固件安全设计、Flash读写保护、防拆检测等,为智能设备提供进阶级硬件防护。

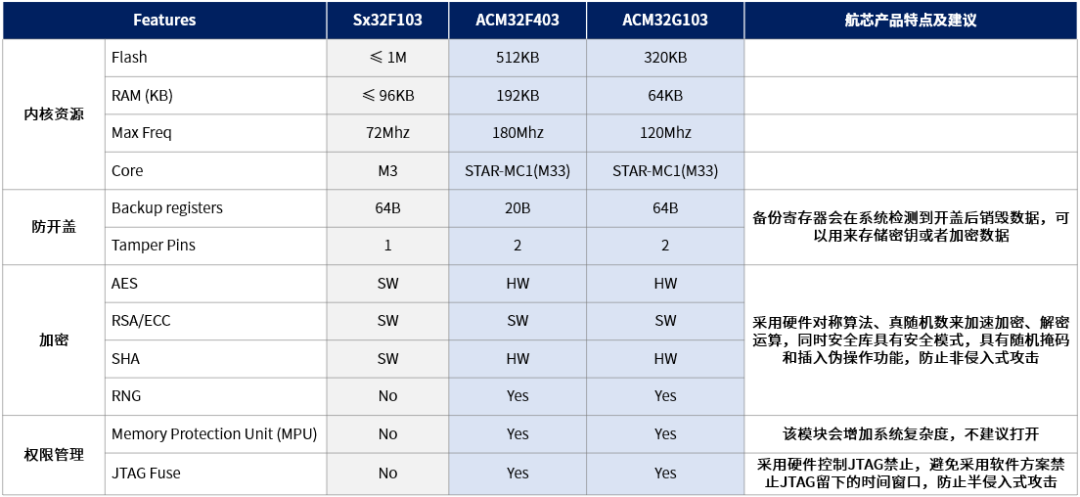

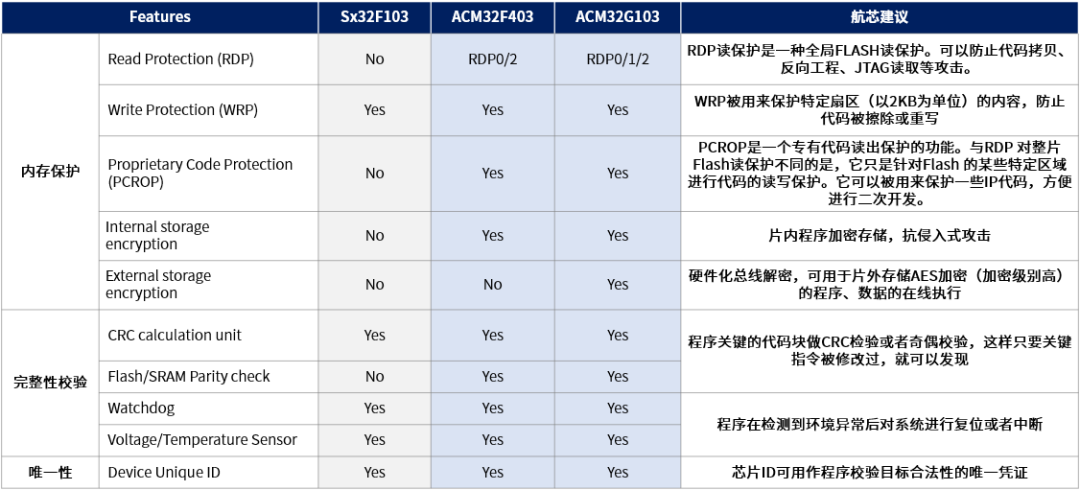

不同MCU抗攻击硬件资源对比及航芯建议

专为智能设备认证量身打造

随着智能设备的普及,产品的版权和安全性日益成为焦点。为了保障设备制造商的利益和品牌价值,以及确保消费者使用产品的质量和服务保障,智能设备的安全防护和防伪变得至关重要。

ACL16_AEC 设备认证芯片

该系列是航芯基于单总线通讯自主开发的设备认证类安全产品。单总线协议兼容 1-Wire 协议,支持 ECDSA 和 SHA-256 等硬件算法引擎、FIPS/NIST 兼容真随机数发生器(TRNG)、1KB 安全EEPROM 存储区、20 位仅递减计数器和唯一的 64 位 ROM 识别码(ROM ID)。

ACL16_AHM 设备认证芯片

ACL16_AHM 设备认证芯片是航芯科技基于单总线通讯自主开发的设备认证类安全产品。单总线协议兼容 1-Wire 协议,支持 HMAC 和 SHA-256 等硬件算法引擎、FIPS/NIST 兼容真随机数发生器(TRNG)、128-byte 安全 EEPROM 用户存储区、20 位仅递减计数器和唯一的 64 位 ROM 识别码(ROM ID)。

应用领域:

原装电池认证及充电周期跟踪、医疗设备认证、电子烟耗材认证、配件认证、电路防抄板、智能家居

车载方案让智能与安全并驾齐驱

随着整车智能化的不断升级,芯片所提供的安全保障至关重要。航芯聚焦智能汽车信息安全领域,推出一系列车载安全方案,旨在实现安全存储、身份验证和安全通信等核心功能,确保从设备到云端的全程数据安全。

T-BOX方案(ACL16系列)

ACL16系列安全芯片集成了多种加密算法,并通过了车规AEC-Q100 Grade 1认证,可对发送数据进行加密保护和身份签名,对接收数据实施解密和验签服务,实现数据采集、远程控制和安全通信等功能,为智能汽车的数据安全提供了坚实的保障。

ETC方案(ACL16系列)

OBE-SAM 产品是航芯自主开发的安全模块,通过车规AEC-Q100Grade1认证,主要应用于ETC(不停车收费)系统,内嵌于车载设备 OBU 中。OBE-SAM安全模块中保存了车辆相关信息,收费站出入口信息,以及交易记录等等,模块采用安全芯片作为载体,密钥及敏感信息存放在安全芯片中,更加安全可靠。

V2X方案(ACX200T系列)

ACX200T是面向5G车联网C-V2X应用的安全芯片,满足V2X场景下消息认证的专用安全芯片。该款芯片采用航芯自主研发的高速硬件加密引擎,支持国家标准SM1、SM2、SM3、SM4密码算法,同时支持国际ECDSA、AES、SHA-1密码算法。可实现网联汽车云端认证、安全数据通信、安全固件升级等需求,为车联网提供信息安全保障。

数字钥匙(eSE 安全芯片)

航芯数字钥匙方案,基于优异的安全芯片防护技术,融合NFC、BLE、UWB等技术,内嵌eSE安全芯片,通过精准的蓝牙或UWB定位、NFC等近场通信技术和更安全的钥匙管理,帮助用户实现“无钥匙”进入、启动、远程授权、上锁等安全便捷的车机互联体验。

安全存储为数据构建“坚固堡垒”

安全存储是信息保护的基石,它不仅抵御黑客侵袭,保护用户机密文件与商业资产,还确保关键数据不受损害,进而成为数据防御体系的坚强后盾。

ACL16 低功耗32位SoC安全芯片

ACL16片内集成多种安全密码模块,支持真随机数发生器,有两种容量类型(320K和256K)的片内 eFlash,16K字节的ROM,16K字节的片内 SRAM,4K字节算法专用SRAM,其中片内 ROM 提供各种算法接口程序供用户调用,使得开发效率大大提高,系统性能得到优化。

ACH512 高性能32位SoC安全芯片

这是一款基于安全算法的高性能SoC芯片,集成多种安全密码模块,具备大容量存储空间,兼容主流标准接口,采用安全可靠的芯片架构,具备抵抗多种外部攻击的安全机制,可全方位提升终端设备的安全能力。

应用领域:加密卡、加密机、加密U盘、USB KEY

携手共创智能安全的未来

未来,航芯将持续聚焦安全能力提升与技术创新,携手终端客户及合作伙伴共同拓展多样化的安全应用场景,为消费者提供高效的安全价值。

-

芯片

+关注

关注

462文章

53539浏览量

459192 -

集成电路

+关注

关注

5446文章

12469浏览量

372701 -

mcu

+关注

关注

147文章

18613浏览量

387207

发布评论请先 登录

这个“MCU+”有点不一样

芯源半导体在物联网设备中具体防护方案

芯源半导体安全芯片技术原理

针对AES算法的安全防护设计

芯盾时代助力中国电子建设智能身份安全防护体系

芯盾时代助力中电港构建身份安全防护体系

矽力杰×HighTec打造汽车芯片“黄金组合”!SA32D MCU+RISC-V工具链破局高功能安全应用新时代

凌科芯安国产安全MCU简介

芯盾时代助力赣州银行构建全渠道数字安全防护体系

授时安全防护装置是什么?怎么选?

航芯防护组合拳「MCU+安全」,让数字资产加倍安全!

航芯防护组合拳「MCU+安全」,让数字资产加倍安全!

评论