据报道,中美专家联合研发出一款名为PrintListener的侧信道攻击方法。该技术能够利用用户接触触摸屏时产生的摩擦音作为线索,捕获和解析指纹特征。

研究人员透露,在测试中,以0.01%的高标准误认率(FAR)为条件,PrintListener有27.9%的概率成功获取指纹部分特征,9.3%的概率获取全部特征。

据悉,攻击者只需在用户滑动屏幕时,收集设备麦克风记录的摩擦音,便能重构其指纹信息。为了推动PrintListener技术的实现,该团队已解决了三个关键问题:

1. 低噪声指纹识别:研究中心开发出适用于频谱分析的摩擦声事件定位算法;

2. 减少大环境噪音对识别结果的干扰:团队采用最小冗余最大相关性(mRMR)及自适应加权策略减噪;

3. 针对指纹特征间关联的统计分析:运用统计学方法,从主流指纹特征推导至次要指纹特征,并运用启发式搜索算法提高效率。PrintListener首先进行原始音频信号的预处理工作,进而利用含有特殊模式的指纹生成“master print”,即最终的目标合成物。

-

触摸屏

+关注

关注

42文章

2445浏览量

121068 -

指纹识别

+关注

关注

43文章

1753浏览量

104464 -

低噪声

+关注

关注

0文章

460浏览量

24472

发布评论请先 登录

使用恩智浦无线MCU实现蓝牙信道探测测距解决方案

攻击逃逸测试:深度验证网络安全设备的真实防护能力

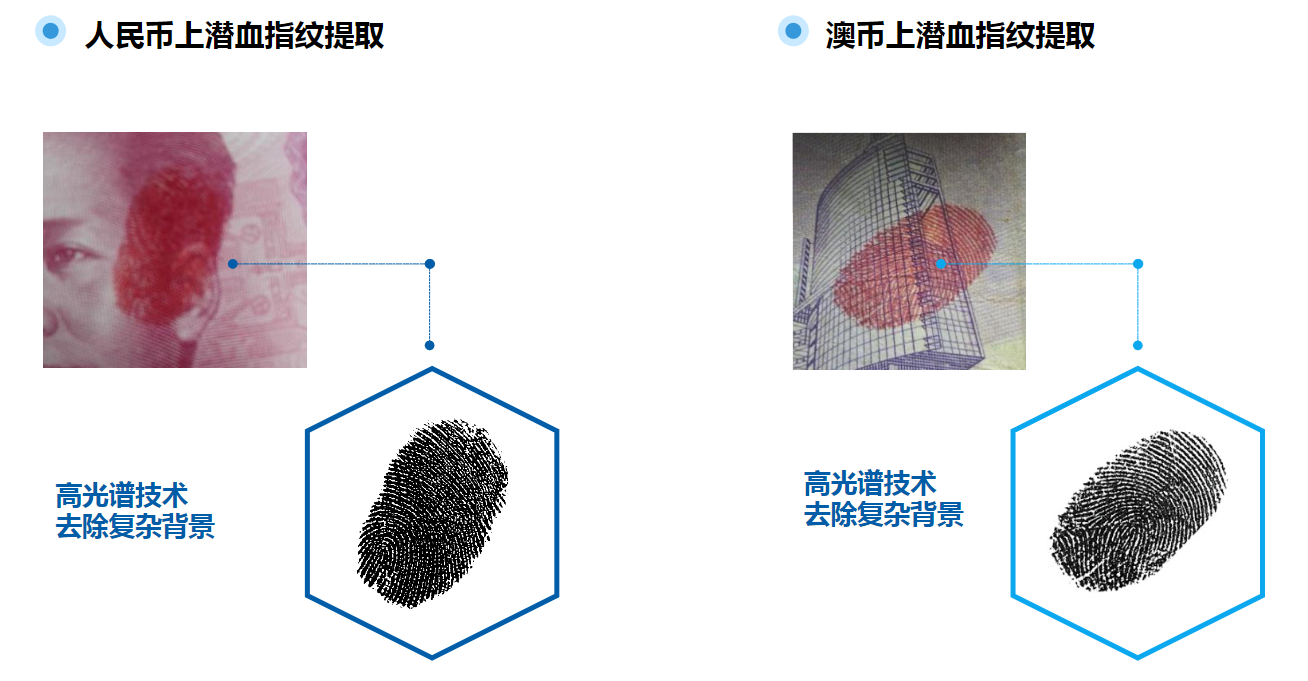

高光谱成像技术在指纹提取的研究和应用

蓝牙信道探测,精准简易的无线测距方案

TCP攻击是什么?有什么防护方式?

超声波指纹模组灵敏度飞升!低温纳米烧结银浆立大功

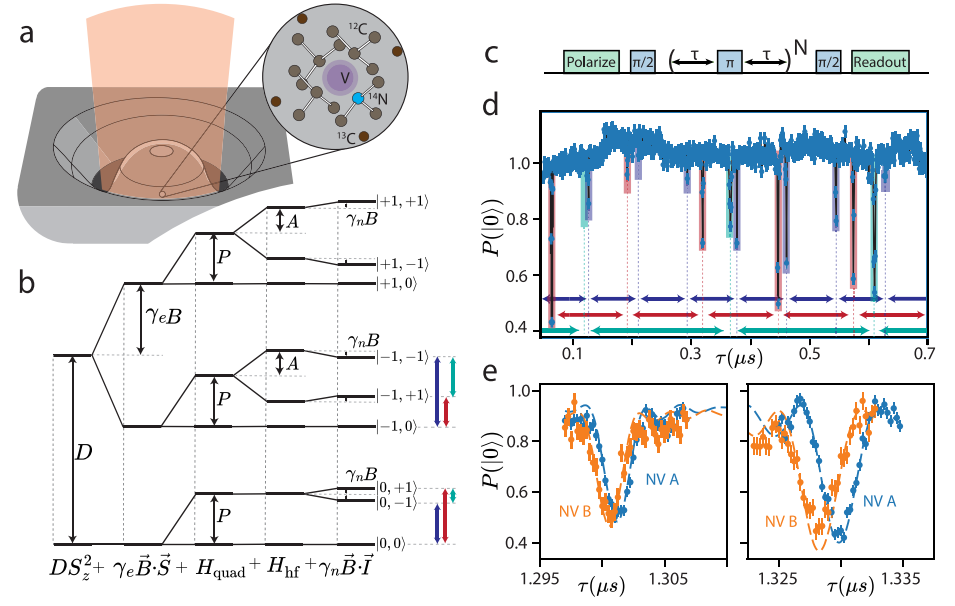

宾夕法尼亚大学:开发出揭示亚原子信号的新型量子传感技术

侧信道攻击技术揭示:如何利用微弱声音提取指纹

侧信道攻击技术揭示:如何利用微弱声音提取指纹

评论