01网络技术基础术语

01LAN(Local Area Network)

通常指几千米以内的,可以通过某种介质互联的计算机、打印机、modem或其他设备的集合。

02MAN(Metropolitan Area Network)

MAN覆盖范围为中等规模,介于局域网和广域网之间,通常是在一个城市内的网络连接(距离为10KM左右)。

03WAN(Wide Area Network)

分布距离远,它通过各种类型的串行连接以便在更大的地理区域内实现接入。

04Sneakernet

Sneakernet 被认为是最早的联网形式,其中使用可移动介质(如磁盘,磁带)物理传输数据。#网络工程师俱乐部

05点对点链接

它是指网络上两台计算机之间的直接连接。除了将电缆连接到两台计算机的 NIC卡之外,点对点连接不需要任何其他网络设备。

06匿名 FTP

匿名 FTP 是授予用户访问公共服务器中的文件的一种方式。允许访问这些服务器中的数据的用户不需要识别自己,而是以匿名访客身份登录。

07数据封装

数据封装是在通过网络传输信息之前将信息分解成更小的可管理块的过程。在这个过程中,源和目标地址与奇偶校验一起附加到标题中。

08网络拓扑

网络拓扑是指计算机网络的布局。它显示了设备和电缆的物理布局,以及它们如何连接到彼此。

09访问表

访问表是管理者加入的一系列控制数据包在路由器中输入、输出的规则。它不是由路由器自己产生的,访问表能够允许或禁止数据包进入或输出到目的地。每一个接口的每一种协议只能有一个访问表。#网络工程师俱乐部

10自治系统(AS)

一个自治系统(autonomous system)就是处于一个管理机构控制之下的路由器和网络群组。它可以是一个路由器直接连接到一个LAN上,同时也连到Internet上;它可以是一个由企业骨干网互连的多个局域网。

在一个自治系统中的所有路由器必须相互连接,运行相同的路由协议,同时分配同一个自治系统编号。自治系统之间的链接使用外部路由协议,例如BGP。

11BGP

BGP(Border GatewayProtocol)是一种在自治系统之间动态交换路由信息的路由协议。一个自治系统的经典定义是在一个管理机构控制之下的一组路由器,它使用IGP和普通度量值向其他自治系统转发报文。

在BGP中使用自治系统这个术语是为了强调这样一个事实:一个自治系统的管理对于其他自治系统而言是提供一个统一的内部选路计划,它为那些通过它可以到达的网络提供了一个一致的描述。

12NOS

NOS 或网络操作系统是专门的软件,其主要任务是向计算机提供网络连接,以便能够与其他计算机和连接的设备进行通信。

13SLIP

SLIP 或串行线路接口协议实际上是在 UNIX 早期开发的旧协议。这是用于远程访问的协议之一。

14ICMP

ICMP 是 Internet 控制消息协议。它为 TCP/IP 协议栈内的协议提供消息传递和通信。这也是管理由 PING 等网络工具使用的错误信息的协议。

15ipconfig

Ipconfig 是一个常用于识别网络上计算机的地址信息的实用程序。它可以显示物理地址以及 IP 地址。

16隧道模式

这是一种数据交换模式,其中两个通信计算机本身不使用 IPSec。相反,将 LAN连接到中转网络的网关创建了一个使用 IPSec 协议来保护通过它的所有通信的虚拟隧道。

RSA 是 Rivest-Shamir-Adleman 算法的缩写。它是目前最常用的公钥加密算法。

18组播路由

组播路由是一种有针对性的广播形式,将消息发送到所选择的用户组,而不是将其发送到子网上的所有用户。

19水平分割

水平分割是一种避免路由环的出现和加快路由汇聚的技术。由于路由器可能收到它自己发送的路由信息,而这种信息是无用的,水平分割技术不反向通告任何从终端收到的路由更新信息,而只通告那些不会由于计数到无穷而清除的路由。

20度量值

度量值代表距离。它们用来在寻找路由时确定最优路由。每一种路由算法在产生路由表时,会为每一条通过网络的路径产生一个数值(度量值),最小的值表示最优路径。度量值的计算可以只考虑路径的一个特性,但更复杂的度量值是综合了路径的多个特性产生的。#网络工程师俱乐部

21管理距离

管理距离是指一种路由协议的路由可信度。每一种路由协议按可靠性从高到低,依次分配一个信任等级,这个信任等级就叫管理距离。对于两种不同的路由协议到一个目的地的路由信息,路由器首先根据管理距离决定相信哪一个协议。

22距离向量路由协议

距离向量路由协议是为小型网络环境设计的。在大型网络环境下,这类协议在学习路由及保持路由将产生较大的流量,占用过多的带宽。

距离向量路由协议使用跳数作为度量值,来计算到达目的地要经过的路由器数。

例如,RIP使用Bellman - Ford算法确定最短路径,即只要经过最小的跳数就可到达目的地的线路。最大允许的跳数通常定为15。那些必须经过15个以上的路由器的终端被认为是不可到达的。

距离向量路由协议有如下几种:IP RIP、IPX RIP、Apple Talk RTMP和IGRP。

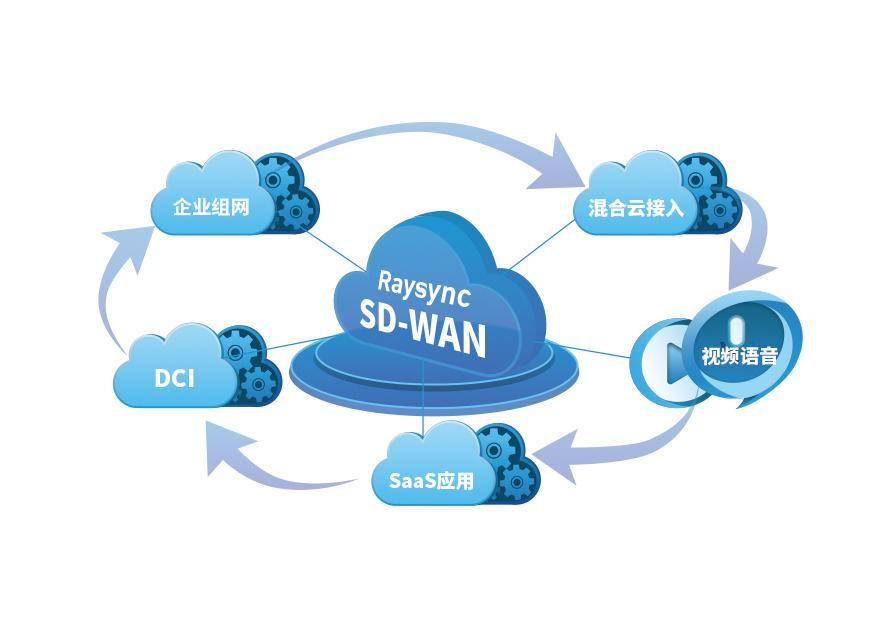

23SD-WAN

SD-WAN,即软件定义广域网,是将SDN技术应用到广域网场景中所形成的一种服务,这种服务用于连接广阔地理范围的企业网络、数据中心、互联网应用及云服务。这种服务的典型特征是将网络控制能力通过软件方式“云化”,支持应用可感知的网络能力开放。

24DNS

DNS 是域名系统(Domain Name System)的简称,因特网上作为域名和 IP 地址相互映射的一个分布式数据库,能够使用户更方便地访问互联网,而不用去记住能够被机器直接读取的 IP 地址。

DNS也是许多统一网络安全架构的组成部分,是公有云和私有云的关键组件,这意味着网络工程师需要对DNS的工作原理有一个很好的理解,以便他们能够更好地排除网络问题。

25IoT

物联网(Internet of Things,缩写: loT)是基于互联网、传统电信网等信息承载体,让所有能行使独立功能的普通物体实现互联互通的网络。其应用领域主要包括运输和物流、工业制造、健康医疗、智能环境(家庭、办公、工厂)等,具有十分广阔的市场前景。

网络工程师不仅需要调整物联网(IoT)有线和无线网络的规模,以便容纳数千或数万个物联网传感器的接入,还要负责在设备连接到企业网络后的安全保护问题。

26超融合系统

超融合是将计算、数据存储和网络功能整合到一个统一的系统中。网络工程师需要了解用于部署和操作超融合系统的管理工具,了解超融合系统如何从技术栈的一端工作到另一端,以便系统针对在其上运行的应用程序进行优化。

27EGP

外部网关协议, 域间路由选择。自治系统之间所使用的路由选择协议。用于不同自治系统之间的路由器交换路由信息。

28FDM

FDM频分复用,是一种将多路基带信号调制到不同频率载波上再进行 叠加形成一个复合信号的多路复用技术。#网络工程师俱乐部

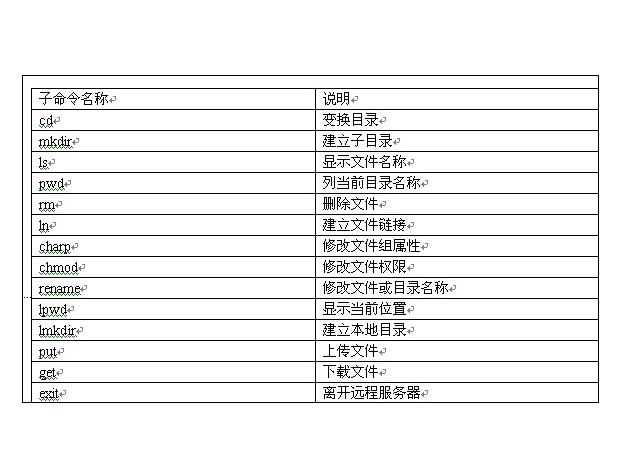

29FTP

FTP文件传送协议,使得异构网络中任意计算机之间传送文件。它能提供交互式的访问,允许客户指明文件的类型与格式,允许文件具有存取权限。

提供的功能:

不同种类主机系统之间的 文件传输能力

以用户权限方式提供用户对远程FTP服务器上的 文件管理能力

以匿名FTP的方式提供公用 文件共享的能力

C/S工作方式, FTP。由主进程与若干从属进程构成

控制连接(端口21)与 数据连接(端口20)

30HDLC

高级数据链路控制协议是一组用于在网络结点间传送数据的协议。面向比特,全双工通信,拥有较高的数据链路传输效率。所有帧使用 CRC检验,顺序编号, 可靠传输。传输控制与处理功能分离,较大灵活性。#网络工程师俱乐部

基本配置:

平衡配置:一个主站控制整个链路

非平衡配置:两个站都是复合站,平等地发起数据传输

站:主站,从站,复合站

31HTML

超文本标记语言是一种文档结构的标记语言,使用一些约定的 标记对页面上的各种 信息、格式进行描述。

32HTTP

超文本传送协议是为了实现万维网上各种链接,万维网 客户程序与万维网 服务器程序之间的 交互必须严格遵守的 协议。HTTP是一个 应用层协议,它使用 TCP连接进行 可靠的传送

33ICMP

互连网控制报文协议,能允许主机或路由器报告差错情况和提供有关是否有异常情况的报告,是IP层的协议。

报文种类:ICMP差错报文,ICMP询问报文

两个常见应用:

PING(工作在应用层,直接使用ICMP)

34IEEE

国际电气电子工程师协会:世界上最大的专业技术团队。致力于电气、电子、计算机工程和与科学有关的领域的开发和研究

35IGMP

网际组管理协议是一种多播协议。互联网 组播所使用的一种协议, 进行组播组成员信息的交互 。IGMP 使用 IP 数据报传递其报文

36IGP

内部网关协议(域内路由选择)。一个自治系统内部额所使用的路由选择协议。RIP,OSPF

37ARP

地址解析协议能把IP地址解析为硬件地址,它解决同一个局域网上的主机或路由器的 IP地址和 硬件地址的映射问题

38ARQ(自动重传请求)方法

发送方将要发送的数据帧附加一定的 CRC冗余检错码一并发送,接收方 根据检错码对数据帧进行错误检测,发现错误丢弃, 发送方超时重传该数据帧

39AS

AS自治系统,是指处于一个管理机构控制之下的路由器和网络群组。对内使用OSPF,RIP,对外BGP。

40BGP

BGP边界网关协议是指不同自治系统的路由器之间交换路由信息的协议,是外部网关协议、路径向量路由选择协议、应用层协议,基于 TCP。

BGP的使用环境:

因特网规模太大,自治系统之间路由选择很困难

自治系统之间的路由选择,找最佳路由并不现实

自治系统之间的路由选择必须考虑有关策略

力求寻找一条能够到达目的网络且 比较好的路由

工作原理:

每个自治系统选出一个(或多个)路由器作为该自治系统的 “BGP发言人”。发言人与发言人之间交换信息,首先要建立 TCP连接,BGP支持 CIDR。

41CDM( Code Division Multiplexing )

码分复用。一组包含 互相正交的码字的码组 携带多路信号。例子:可理解为A站一辆装绿豆和B站一辆装黄豆的车,经过信道时物品装在一起。然后到了目的地再分离

42CDMA( Code Division Multiple Access )

码分多址,以不同的伪随机码来区别基站,各基站使用同一频率并在同一时间进行信息传输的技术,数字技术的分支扩频通信技术上的一种成熟的无线通信技术。

43CIDR

CIDR无类别域间路由,是指在变长子网掩码的基础上提出的一种消除传统A,B,C类网络的划分,并可以在软件的支持下实现超网(路由聚合)构造的一种IP地址的划分方法。

44CRC

CRC循环冗余码是最常用的一种差错校验码。如ARQ方法中,发送方将要发送的数据帧附加一定的CRC冗余检错码一并发送,接收方根据检错码对数据帧进行错误检测,发现错误丢弃,发送方超时重传该数据帧。

45CSMA/CD

CSMA/CD载波监听多点接入/碰撞检测协议,是CSMA的改进,也是总线型网络,应用于有线连接的局域网。它总是以广播模式发送。先听后发,边听边发(区别于CSMA协议), 冲突停发,随机重发(二进制退避算法)。#网络工程师俱乐部

46CSMA/CA

CSMA/CA载波监听多点接入/碰撞避免协议,是指广播告诉其他结点,让其他结点在某段时间不要发送数据。适用于无线局域网,二进制退避算法。

为什么要有这个协议:无线介质实现碰撞检测硬件花费过大;“隐蔽站”

实现方法:

预约信道:我要用多久

ACK:收到了给我个回复

RTS/CTS帧:“隐蔽站”

47P2P(对等网络)

P2P(对等网络)是一种在对等者(Peer)之间分配任务和工作负载的分布式应用架构,是对等计算模型在应用层形成的一种组网或网络形式。

可以定义为:网络的参与者 共享他们 所拥有的一部分硬件 资源(处理能力、存储能力、网络连接能力、打印机等),这些 共享资源通过网络提供服务和内容, 能被其它对等节点(Peer)直接访问而无需经过中间实体。

在此网络中的 参与者既是资源、服务和内容的 提供者(Server), 又是资源、服务和内容的 获取者

48PAN

PAN是指个人区域网,区域半径10m。

49PDU

PDU是指协议数据单元。对等层次之间传送的数据单位。包括 SDU(服务数据单元)和 PCI(协议控制信息)

50POP

POP(邮局协议)UA向 邮件服务器发出请求, “拉”取用户邮箱中的邮件。C/S 工作方式。TCP 连接(端口110)

51PPP(Point to Point Protocol)

PPP点对点协议是指串行线路通信的面向字节的协议,拨号或专线建立点对点连接,一个将IP数据报封装到串行链路的方法。

02网络安全基础术语

A

高级持久威胁(APT)

一种网络攻击,使用复杂的技术持续对目标政府和公司进行网络间谍活动或其他恶意活动。通常由具有丰富专业知识和大量资源的对手进行-通常与民族国家参与者相关。

这些攻击往往来自多个入口点,并且可能使用多个攻击媒介(例如,网络攻击,物理攻击,欺骗攻击)。一旦系统遭到破坏,结束攻击可能非常困难。

警报(Alert)

关于已检测到或正在进行信息系统网络安全威胁的通知。

防毒软件(Antivirus)

防病毒软件用于监视计算机或网络,以检测从恶意代码到恶意软件的网络安全威胁。防病毒程序不仅可以警告您威胁的存在,还可以删除或消除恶意代码。

攻击特征(Attack signature)

一种特征性或独特性模式,可以帮助将一种攻击与另一种攻击联系起来,从而确定可能的参与者和解决方案。

攻击者(Attacker)

威胁的诱因:恶意角色,他们试图更改,破坏,窃取或禁用计算机系统上保存的信息,然后利用其结果。

认证方式(Authentication)

验证用户,进程或设备的身份或其他属性的过程。

B

行为监控(Behaviour monitoring)

观察用户,信息系统和流程的活动。可用于根据组织政策和规则,正常活动的基准,阈值和趋势来衡量这些活动。

黑名单(Blacklist)

实体(用户,设备)被阻止,拒绝特权或访问的列表。

蓝队(Blue team)

模拟网络安全攻击中的防御小组。蓝队在红队攻击时捍卫企业的信息系统。这些模拟攻击通常是由中立组织怀特(White Team)建立和监控的业务演习的一部分。

机器人(bot)

连接到Internet的计算机,该计算机已受到恶意逻辑的破坏,无法在远程管理员的命令和控制下进行活动。

僵尸网络(Botnet)

连接到Internet的受感染设备网络过去常常在所有者不知情的情况下进行协调的网络攻击。

违反(Breach)

未经授权访问数据,计算机系统或网络。

带上自己的设备(BYOD)

组织允许员工将其个人设备用于工作目的的策略或政策。

蛮力攻击(Brute force attack)

利用计算能力自动输入大量数字组合以发现密码并获得访问权限的攻击

缺陷( bug)

信息系统或设备中相对较小的缺陷或缺陷。

C

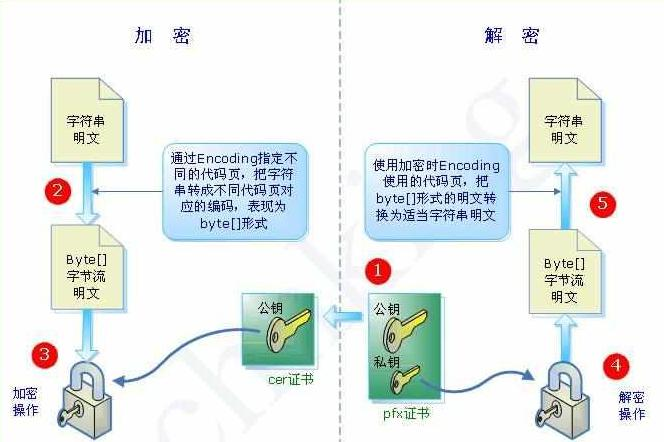

证书(Certificate)

数字证书是数字身份验证的一种形式,它允许计算机,用户或组织安全地交换信息。

认证信息系统审核员(CISA)

监视,审计,控制和评估信息系统的专业人员的认证。

认证信息系统安全经理(CISM)

ISACA的高级认证,适用于具有开发和管理企业信息安全计划的知识和经验的专业人员。

信息系统安全认证专家(CISSP)

针对CISO和其他信息安全领导者的管理认证。

密码(Cipher)

一种用于加密和解密数据的算法。有时与“代码”一词互换使用。

计算机事件响应小组(CIRT)

一个调查人员团队专注于网络安全漏洞。他们的作用是分析事件的发生方式以及受影响/丢失的信息。然后,他们使用此洞察力做出回应。

计算机网络防御(CND)

CND通常应用于军事和政府安全,是指为保护信息系统和网络免受网络攻击和入侵而采取的措施。

信息和相关技术的控制目标(COBIT)

由ISACA开发并不断更新的业务框架,包括用于信息技术的管理和治理的实践,工具和模型,包括风险管理和合规性。

证书(Credentials)

用于验证用户身份的信息,例如密码,令牌,证书。

跨站点脚本(XSS)

跨站点脚本是通常在Web应用程序中发现的软件漏洞,它使在线犯罪分子可以将客户端脚本注入其他用户查看的页面中。#网络工程师俱乐部

攻击者可以同时利用跨站点脚本漏洞来覆盖访问控制。除非网络管理员或网站所有者未采取必要的安全措施,否则此问题可能会成为严重的安全风险。

密码学(Cryptography)

编码研究。同样,使用代码/密码/数学技术来保护数据并提供实体和数据的身份验证。

网络攻击(Cyber attack)

故意和恶意尝试通过网络手段破坏,破坏或访问计算机系统,网络或设备。

网络基础(Cyber Essentials)

英国政府支持的自我评估证书,可帮助您防御网络攻击,同时还向其他人证明您的组织正在采取措施打击网络犯罪。

网络事件(Cyber incident)

违反系统或服务的安全策略-最常见的情况是:

试图获得对系统和/或数据的未授权访问。

未经授权使用系统来处理或存储数据。

未经系统所有者同意,更改系统的固件,软件或硬件。

恶意破坏和/或拒绝服务。

网络安全(Cyber security)

网络安全是一个集体术语,用于描述针对电子和计算机网络,程序和数据的保护,以防止恶意攻击和未经授权的访问。

D

静止数据(Data at rest)

持久存储中的数据,即无论设备是否连接到电源,仍保留在设备上的数据,例如硬盘,可移动媒体或备份。

数据泄露(Data breach)

未经授权的移动或泄露信息,通常是向组织外部的一方。

数据的完整性(Data integrity)

完整,完整和可信的数据质量,未经未经授权或意外的方式修改或破坏的数据质量。

资料遗失(Data loss)

不再有数据,无论是因为它被盗,删除还是忘记了位置。

防止数据丢失(DLP)

防止敏感数据通过安全边界的安全策略和相关程序。

数据安全(Data security)

为保护机密数据并防止其被意外或故意泄露,破坏,破坏或破坏而采取的措施。

解密(Decryption)

将编码文本解密为原始原始格式的过程。

拒绝服务(DoS)

这是一种网络攻击类型,通常会通过使服务超载请求来阻止信息系统服务或资源的授权使用或损害访问。

字典攻击(Dictionary attack)

攻击者使用已知的词典单词,短语或常用密码来访问您的信息系统。这是一种蛮力攻击。

分布式拒绝服务(DDoS)

一种拒绝服务技术,其中使用多个系统执行攻击,使服务不堪重负。

下载攻击(Download attack)

未经用户知情或同意而在设备上安装的恶意软件或病毒-有时称为“过马路下载”。

E

电子战(EW)

利用无线电波或激光等能量破坏或破坏敌人的电子设备。一个示例是频率干扰以禁用通信设备。

编码(Encode)

使用代码将纯文本转换为密文。

加密(Encryption)

使用密码来保护信息,这使任何没有密钥对其解密的人都无法读取。

道德黑客(Ethical hacking)

出于合法目的使用黑客技术-即识别和测试网络安全漏洞。在这种情况下,演员有时被称为“白帽黑客”。

渗出(Exfiltration)

未经同意即从系统传输信息。

利用(Exploit)

利用信息系统中的漏洞的行为。也用于描述一种用于破坏网络安全性的技术。

漏洞利用工具(Exploit kit)

设计用于发现软件应用程序中的漏洞并使用它们来访问系统或网络的计算机程序。一旦他们渗透到系统中,他们将向其提供有害代码。

F

防火墙功能(Firewall)

网络或设备周围的虚拟边界,用于保护网络或设备免受不必要的访问。可以是硬件或软件。

H

黑客(Hacker)

闯入计算机,系统和网络的人。

散列(Hashing)

使用数学算法来伪装一条数据。

蜜罐(蜜网)Honeypot (honeynet)

诱骗系统或网络,用于吸引潜在的攻击者,通过检测攻击或使攻击发生偏转来保护实际系统。一个学习攻击方式的好工具。多个蜜罐组成一个蜜网。

I

事件(Incident)

任何违反系统或服务安全性规则的行为。这包括尝试获得未经授权的访问,未经授权使用系统来处理或存储数据,恶意破坏或拒绝服务以及未经所有者同意而更改系统的固件,软件或硬件。

事件响应计划(Incident response plan)

在发生网络事件时要采取的预定行动计划。

指示符(Indicator)

表示可能已经发生或正在进行中的网络事件的信号。

工业控制系统(ICS)

用于控制工业过程或基础设施资产的信息系统。常见于制造业,产品处理,生产和分销。

入侵检测系统/入侵检测与防御(IDS / IDP)

查找并帮助防止公司网络上的恶意活动的硬件或软件。

IP欺骗(IP spoofing)

攻击者用来提供虚假IP地址的策略,试图诱骗用户或网络安全解决方案,使其认为自己是合法行为者。

K

键(Key)

用于加密和解密密文的数值。

L

逻辑炸弹(Logic bomb)

一段带有一组秘密指令的代码。它被插入系统并由特定操作触发。该代码通常执行恶意操作,例如删除文件。

M

宏病毒(Macro virus)

一种恶意代码,使用文档应用程序的宏编程功能来执行不当行为,自我复制并在整个系统中传播。

恶意代码(Malicious code)

专为邪恶而设计的程序代码。旨在损害信息系统的机密性,完整性或可用性。

恶意软件(Malware)

恶意软件的简称。任何可能对组织或个人造成不利影响的病毒,特洛伊木马,蠕虫,代码或内容。

中间人攻击(MitM)

网络罪犯将自己置于受害者和受害者试图访问的网站之间,以获取正在传输的信息或对其进行更改。有时缩写为MITM,MIM,MiM或MITMA。

P

数据包嗅探器(Packet sniffer)

用于监视和记录网络流量的软件。它可以用于善恶–用于运行诊断和解决问题,或侦听私人数据交换,例如浏览历史记录,下载等。

被动攻击(Passive attack)

攻击者试图获取机密信息以将其提取。因为他们不尝试更改数据,所以这种类型的攻击更难检测-因此称为“被动”。

密码嗅探(Password sniffing)

通过监视或监听网络流量以检索密码数据来收集密码的技术。

补丁管理(Patch management)

开发人员提供了补丁(更新)来修复软件中的缺陷。补丁程序管理是为网络及其中的系统获取,测试和安装软件补丁程序的活动。

打补丁(Patching)

将更新(补丁)应用于固件或软件,以提高安全性或增强性能。

有效载荷(Payload)

执行恶意操作的恶意软件元素–网络安全性等同于导弹的爆炸性电荷。通常说来是造成破坏的。

渗透测试(Penetration testing)

一种旨在探查和暴露信息系统中的安全性弱点以便对其进行修复的测试。

个人身份信息(PII)

可以识别个人的数据。

网络钓鱼(Phishing)

大量电子邮件要求提供敏感信息或将其推送到假网站。这些电子邮件通常没有针对性。

代理服务器(Proxy server)

介于计算机和互联网之间的网络,用于通过阻止攻击者直接访问计算机或专用网络来增强网络安全性。

R

勒索软件(Ransomware)

勒索软件是一种恶意软件(恶意软件),它对PC或移动设备上的所有数据进行加密,从而阻止数据所有者对其进行访问。

感染发生后,受害者会收到一条消息,告知他/她必须支付一定数量的钱(通常以比特币支付)才能获得解密密钥。通常,支付赎金也有时间限制。

如果受害者支付赎金,则不能保证解密密钥会被移交。最可靠的解决方案是至少在三个不同的位置备份数据(以确保冗余),并使这些备份保持最新状态,这样您就不会失去重要的进展。

红队(Red team)

一个授权并组织起来的团体,可以模仿潜在对手对企业网络安全状况的攻击或利用能力。

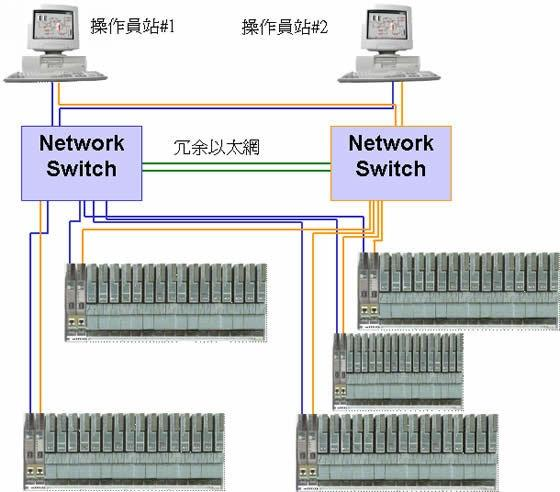

冗余(Redundancy)

在另一个系统,子系统,资产或过程丢失或发生故障的情况下,保持一定程度的整体功能的其他或替代系统,子系统,资产或过程。

远程访问木马(RAT)

远程访问木马(RAT)使用受害者的访问权限并感染计算机,从而使网络攻击者可以不受限制地访问PC上的数据。

网络罪犯可以使用RAT窃取机密信息。RAT包括进入计算机系统的后门,可以使PC成为僵尸网络,同时还可以传播到其他设备。

当前的RAT可以绕过强身份验证,并且可以访问敏感的应用程序,这些应用程序随后用于将信息泄露给网络犯罪控制的服务器和网站。

根套件(Rootkit)

在信息系统上安装了一组具有管理员级别访问权限的软件工具,这些软件工具旨在隐藏工具的存在,维护访问权限以及隐藏工具执行的活动。

S

密钥(Secret key)

用于加密和解密的加密密钥,使对称密钥加密方案能够运行。#网络工程师俱乐部

安全自动化(Security automation)

使用信息技术代替手动过程来进行网络事件响应和管理。

安全信息和事件管理(SIEM)

用于监视,记录,提供警报和分析安全事件以支持威胁检测和事件响应的软件。

安全监控(Security monitoring)

从一系列安全系统中收集数据,并将这些信息与威胁情报进行关联和分析,以识别出受到威胁的迹象。

单点登录(SSO)

种软件过程,使计算机用户可以使用一组凭据(例如用户名和密码)访问多个应用程序。

Smishing

通过SMS进行网络钓鱼:向用户发送大量短信,要求他们提供敏感信息(例如银行详细信息)或鼓励他们访问假网站。

鱼叉式网络钓鱼(Spear phishing)

鱼叉式网络钓鱼是一种网络攻击,旨在使用一种非常具体且个性化的消息从受害者中提取敏感数据,这些消息的设计看起来像是来自收件人认识和/或信任的人的消息。

该消息通常发送给个人或公司,并且由于计划周密,因此非常有效。攻击者花费时间和资源来收集有关受害者的信息(兴趣,活动,个人历史等),以创建鱼叉式网络钓鱼消息(通常是电子邮件)。

鱼叉式网络钓鱼使用紧迫感和熟悉感(似乎来自您认识的人)来操纵受害者,因此目标用户没有时间仔细检查信息。

欺骗(Spoofing)

伪造传输的发送地址以获得未经授权的进入安全系统。

间谍软件(Spyware)

间谍软件是一种恶意软件,旨在在受害者不知情的情况下收集和窃取受害者的敏感信息。

木马,广告软件和系统监视器是不同类型的间谍软件。间谍软件监视并存储受害者的Internet活动(击键,浏览器历史记录等),还可以获取用户名,密码,财务信息等。

它还可以将此机密数据发送到网络罪犯操作的服务器,以便可以在随后的网络攻击中使用。

SQL注入(SQL injection)

这是一种使用代码注入来攻击由数据驱动的应用程序的策略。恶意注入的SQL代码可以执行多种操作,包括将所有数据转储到攻击者控制的位置的数据库中。

通过这种攻击,恶意黑客可以欺骗身份,修改数据或篡改数据,泄露机密数据,删除和销毁数据或使其不可用。他们还可以完全控制数据库。

SSL /安全套接字层

这是一种加密方法,可确保从用户发送到特定网站以及返回的数据的安全性。加密此数据传输可确保没有人可以窥探传输并获得机密信息(例如,在线购物时的卡详细信息)的访问权限。合法网站使用SSL(以https开头)。用户应避免在不使用SSL的网站中输入数据。

隐写术(Steganography)

一种加密数据,将其隐藏在文本或图像中的方法,通常是出于恶意目的。

对称密钥(Symmetric key)

用于执行加密操作及其相反操作的加密密钥,例如,用于加密纯文本和解密密文,或创建消息身份验证代码并验证该代码。

T

威胁分析(Threat analysis)

对单个威胁的特征进行详细评估。

威胁评估(Threat assessment)

识别或评估具有或表明可能危害生命,信息,操作和/或财产的实体,动作或事件(自然或人为)的产品或过程。

威胁搜寻(Threat hunting)

网络威胁搜寻是在网络和端点之间进行主动搜索以识别逃避现有安全控制措施的威胁的过程。

威胁管理(Threat management)

没有防止100%的网络威胁的灵丹妙药。成功的威胁管理需要包含预防,检测,响应和恢复的多层方法。

威胁监控(Threat monitoring)

在此过程中,将收集,分析和检查此类别中的安全审核和其他信息,以查看信息系统中的某些事件是否会危害系统的安全性。这是一个连续的过程。

票(Ticket)

在访问控制中,票证是对客户端或服务的身份进行身份验证的数据,并与临时加密密钥(会话密钥)一起形成凭据。

代币(Token)

在安全性方面,令牌是用于验证用户身份的物理电子设备。令牌通常是两因素或多因素身份验证机制的一部分。在某些情况下,令牌也可以代替密码,并且可以通过密钥卡,USB,ID卡或智能卡的形式找到。

交通灯协议(Traffic light protocol)

一组使用四种颜色(红色,琥珀色,绿色和白色)的名称,用于确保与正确的受众共享敏感信息。

特洛伊木马(Trojan horse)

计算机程序似乎具有有用的功能,但也具有躲避安全机制的隐藏的潜在恶意功能,有时是通过利用调用程序的系统实体的合法授权来实现的。

两因素验证(2FA)

使用两个不同的组件来验证用户声明的身份。也称为多因素身份验证。

广告软件(Typhoid adware)

这是一种网络安全威胁,它利用中间人攻击,目的是在用户使用公用网络(例如公用的非加密WiFi热点)访问的某些网页中注入广告。

在这种情况下,使用的计算机不需要上面装有广告软件,因此安装传统的防病毒软件无法抵御威胁。尽管广告本身可能是非恶意的,但它们可能会使用户面临其他威胁。

例如,广告可以宣传实际上是恶意软件或网络钓鱼攻击的伪造防病毒软件。

U

未经授权的访问(Unauthorised access)

违反规定的安全策略的任何访问。

URL注入

URL(或链接)注入是指网络罪犯在其他人拥有的网站上创建包含垃圾邮件单词或链接的新页面时。有时,这些页面还包含恶意代码,这些恶意代码会将您的用户重定向到其他网页,或者使网站的Web服务器参与DDoS攻击。URL注入通常是由于服务器目录或用于操作网站的软件中的漏洞(例如过时的WordPress或插件)而发生的。

V

虚拟专用网(VPN)

通常创建一个加密网络,以允许远程用户进行安全连接,例如,在一个办公室中有多个位置的组织中。

病毒(Virus)

可以自我复制并被设计为感染合法软件程序或系统的程序。一种恶意软件。

脆弱性(Vulnerability)

软件,系统或过程中的弱点或缺陷。攻击者可能试图利用漏洞来获得对系统的未经授权的访问。

W

wabbits

兔子是病毒,蠕虫和特洛伊木马中的四种主要恶意软件之一。这是一种计算机程序,可以在本地系统上重复复制。可以对Wabbits进行编程,使其具有恶意副作用。叉子炸弹就是一个兔子的例子:这是对使用叉子功能的计算机的DoS攻击形式。叉子炸弹会迅速创建大量进程,最终导致系统崩溃。Wabbits不会尝试通过网络传播到其他计算机。

水坑攻击 Water-holing (watering hole attack)

建立一个虚假网站(或破坏一个真实的网站)以利用访问用户。#网络工程师俱乐部

水坑(Watering hole)

水坑是最早在2009年和2010年发现的计算机攻击策略的名称。

受害者是一个特定的,非常有针对性的团体,例如公司,组织,代理机构,行业等。攻击者花费时间获取有关目标的战略信息:例如,观察哪些合法网站更常被目标用户访问组。然后,攻击者利用一个漏洞,并在站点所有者不知情的情况下用恶意软件感染了这些受信任的网站之一。

最终,来自该组织的某人将陷入陷阱并感染其计算机,从而使攻击者可以访问目标的整个网络。这些攻击之所以有效,是因为网站技术始终存在漏洞,即使使用最流行的系统(例如WordPress),也比以往任何时候都更容易对网站进行入侵而不会引起注意。

捕鲸(Whaling)

针对高级管理人员的针对性强的网络钓鱼攻击(伪装成合法电子邮件)。

白队(White team)

一个负责裁判模拟攻击者红队和信息系统实际防御者蓝队之间的交战的小组。

蠕虫(Worm)

一个自我复制,自我传播,独立的程序,使用网络机制进行自我传播。

Z

Zero-day

黑客可以利用的,最近发现的漏洞(或错误),对于供应商或防病毒公司而言尚不为人所知。

僵尸(Zombie)

僵尸计算机是连接到Internet的计算机,从外观上看,它可以正常运行,但是可以由具有远程访问权限的黑客控制,该黑客通过开放端口发送命令。

僵尸通常用于执行恶意任务,例如将垃圾邮件或其他受感染的数据传播到其他计算机,或者发起DoS(拒绝服务)攻击,而所有者却不知道。

03

Linux常见术语汇总

A

account

在 Unix 系统中,指允许个人连接到系统的登录名称、个人目录、密码以及 shell 的组合。

alias

别名。在 shell 中为了能在执行命令时将某一字符串替换成另一个的一种机制。在提示符中键入 alias可了解当前所定义的全部别名。

ARP

Address Resolution Protocol(地址解析协议)。该网际网络协议用于将网际网络地址动态地对应到局域网络的硬件地址上。

ATAPI

AT Attachment Packet Interface,AT 附件包装接口。最为人们所熟知的是 IDE;它提供了额外的指令来控制 CDROM 以及磁带装置。而具有延伸功能的 IDE 控制器通常被称为 EIDE(Enhanced IDE,加强型IDE 控制器)。

B

batch

批处理。将工作按顺序送到处理器,处理器一个接一个执行直到最后一个完成并准备好接受另一组处理清单的一种处理模式。

boot

引导。即发生在按下计算机的电源开关,机器开始检测接口设备的状态,并把操作系统加载到内存中的整个过程。

bootdisk

引导盘。包含来自硬盘(有时也可从其本身)加载操作系统的必要程序代码的可开机软磁盘。

BSD

Berkeley Software Distribution(伯克利软件发行套件)。一套由加州大学伯克利分校信息相关科系所发展的 Unix 分支。

buffer

缓冲区。指内存中固定容量一个小区域,其中的内容可以加载区域模式文件,系统分区表,以及执行中的进程等。所有缓冲区的连贯性都是由缓冲区内存来维护的。

buffer cache

缓冲区存取。这是操作系统核心中甚为重要的一部份,负责让所有的缓冲区保持在最新的状态,在必要时可以缩小内存空间,清除不需要的缓冲区。

C

CHAP

Challenge-Handshake Authentication Protocol(询问交互式身份验证协议):ISP 验证其客户端所采用的通信协议。它与 PAP 的不同处在于:进行最初的判别后,每隔固定的时间周期它将会重新再验证一次。#网络工程师俱乐部

client

客户端。是指能够短暂地连接到其它程序或计算机上并对其下达命令或要求信息的一个程序或一部计算机。它是服务器/客户端系统组件的一部分。

client/server system

服务器/客户端系统。由一个 server(服务器端)与一个或多个 client(客户端)所组成的系统架构或通信协议。

compilation

编译。指把人们读得懂的以某种程序语言(例如 C 语言)书写的程序源代码转换成机器可读的二进制文件的一种过程。

completion

自动补齐。只要系统内有能与之配合对象,shell 将自动把一个不完全的子字符串,延展扩大成一个已存在的文件名、用户名或其它种种的能力。

compression

压缩。这是一种在通信连接的传送过程中缩小文件或减少字符数目的方法。压缩程序通常包含有compress,zip,gzip 及 bzip2。

console

控制台。也就是人们一般使用并称为终端的概念。它们是连接到一部巨型中央计算机的使用者操作的机器。对 PC 而言,实际的终端就是指键盘与屏幕。

cookies

由远程 web 服务器写入到本地硬盘的临时文件。它让服务器可以在使用者再次连上网站的时候可以知道其个人偏好。

D

DHCP

Dynamic Host Configuration Protocol(动态主机配置协议)。一种以局域网络机器为设计基础,能从DHCP 服务器动态取得 IP 地址的通信协议。

DMA

Direct Memory Access(直接内存存取)。一种运用在 PC 架构上的技术,它允许接口设备可以从主存储器存取或读写资料而无须通过 CPU 联系。

DNS

Domain Name System(网络域名系统)。用来负责分配名称/地址的机制。它可以将机器名称对应到IP 地址。同样 DNS 也允许反向搜寻,也就是说可以从 IP 地址得知其机器名称。

DPMS

Display Power Management System(显示器电源管理系统)。用于所有现今生产的显示器以管理其电源使之能够延长使用年限的协议。

E

editor

编辑器。一般而言是指编辑文本文件所使用的程序(也就是文字编辑器)。最为人所熟知的GNU/Linux 编辑器有 Emacs 以及 VIM。

电子邮件。是处于相同网络里的人们互相传送电子信息的一种方式。与定期邮件相同,email 需要收件人以及寄件人地址以便正确地传送信息。

environment variables

环境变量。可以直接通过 shell 查看环境变量。

ext2

“Extended 2 filesystem”的简称。是 GNU/Linux 原有的文件系统并且有任何 Unix 文件系统的特色:支持特殊文件(字符设备、符号链结……),文件的权限与所有权等。

ext3、ext4

同以上ext2介绍,是 Linux 下的文件系统,目前大多数 Linux 系统默认装载 ext4,参考Linux文件系统EXT4的前世今生:https://ywnz.com/linuxxw/2146.html。

F

FAT

File Allocation Table(文件配置表)。使用于 DOS 以及 Windows 操作系统上的文件系统。

FDDI

Fiber Distributed Digital Interface(光纤分配式数字接口)。一种用于光纤通信的高速网络物理层。

FIFO

First In,First Out(先进先出)。一种内容项目被取出是依据其放入顺序的数据结构或硬件缓冲区。管道是 FIFO 概念在实践中最为普遍的一个例子。

Filesystem

文件系统。为使文件储存在实际介质(硬盘、磁盘)上时能够保持其资料的一致性所做的一种规划方式。

firewall

防火墙。在局域网络的拓扑中,负有与外界网络联系节点责任的机器或专属设备;同时也负有过滤或控制某些通信端口的活动以及确定哪些特定接口能够予以存取等多重任务。

framebuffer

视频缓冲区。将显示卡上的 RAM 对应到机器内存地址空间的一种技术。它允许应用程序存取显示卡上的 RAM 而无须与之直接沟通。

FTP

File Transfer Protocol(文件传输协议)。这是用于机器间彼此传输文件的标准网际网络通信协议。

G

gateway

网关。用来连接两个 IP 网段之间的网络设备。

GIF

Graphics Interchange Format(图形交换格式)。一种广泛用于 web 的影像文件格式,GIF 影像资料可被压缩或存入动态画面。

GNU

GNU’s Not Unix 的缩写。GNU 计划由 Richard Stallman 发起于 80 年代初期,其目标是要发展出一套free 的操作系统(“free” 代表“自由”而非免费)。

GPL

General Public License(通用公共许可证)。其理念与所有的商业软件授权大不相同:对于软件本身的复制、修改以及重新散布没有任何限制。您可以取得源代码,唯一的限制是当您将它散布给他人时,对方也将因相同的权利而获益。

GUI

Graphical User Interface(图形用户接口)。使用菜单、按钮,以及图标等组成窗口外观的一种计算机操作界面。

H

host

主机,计算机的一种称呼。一般而言,对连接到网络上的计算机,才会使用这个名词。

HTTP

HyperText Transfer Protocol(超文本传输协议)。此种通信协议让您得以连上缤纷多彩的网站并取回HTML 文件或档案。现在云网牛站部署的HTTPS为加密传输协议。

HTML

HyperText Markup Language(超文本标记语言)。这种语言可以用来书写 web 网页文件。

I

inode

在 Unix 类的文件系统中用来指向文件内容的进入点。每个 inode 皆可由这种独特的方式作为识别,且同时包含着关于其所指向档案的相关信息,如存取时间、类型、文件大小等。

Internet

网际网络。这是一个连接世界上众多计算机的巨大网络。

IP address

IP 地址。一组在 Internet 上用来确认计算机的由四组数字组成的地址表示法,IP 地址看起来像是192.168.0.1 这种样子。而机器本身的地址有二种类型:静态或动态。静态 IP 地址不会变动;而动态 IP 地址则是指每次当你重新连上网络时,IP 地址都会有所不同。

IP masquerading

IP 伪装。当使用防火墙时隐藏计算机真实 IP 地址以防止被外界所窥知的一种方法。传统上任何越过防火墙而来的外界网络连结所取得的是防火墙的 IP 地址。

IRC

Internet Relay Chat(网际网络接力聊天室)。一种网络上用来实时交谈的标准。它允许建立一个频道(channel)进行私人秘密会谈,还可以传输文件。

ISA

Industry Standard Architecture(工业标准结构)。用于个人计算机上非常早期的总线规格,它正慢慢地被 PCI 总线所取代。

ISDN

Integrated Services Digital Network(综合服务数字网络)。一组允许以单一线缆或光纤传送声音、数字网络服务及影像的通信标准。#网络工程师俱乐部

ISO

International Standards Organization(国际标准化组织)。

ISP

Internet Service Provider(网络服务提供者)。是指对其顾客提供网络存取而不论其介质是采用电话还是专用线路的公司。

K

kernel

核心。这是操作系统的关键所在。核心负责分配资源并区分各个使用者的进程。它处理着允许程序与计算机硬件直接沟通的所有动作,包含管理缓冲区快速存取等等。

L

LAN

Local Area Network(本地端局域网络)。一般而言,是指当机器以相同实体线缆连接时,所构成的网络系统。

LDP

Linux Documentation Project(Linux 文件计划)。一个维护 GNU/Linux 文件的非营利组织。其最著名的成果为各式各样的 HOWTO 文件,除此之外它也维护着 FAQ ,甚至是一些书籍。

loopback

一台机器连接到其本身的虚拟网络接口,它允许执行中的程序不必去考虑两个网络实体事实上都位于相同机器的这种特殊状况。

M

manual page

参考手册。包含指令及其用法定义,可以 man 这个指令查阅的小型文件。

MBR

Master Boot Record(主引导记录)。指可引导硬盘的第一扇区所使用的名称。MBR 中包含用来将操作系统加载到内存或开机加载程序(例如 LILO)的执行码,以及该硬盘的分区表。

MIME

Multipurpose Internet Mail Extensions(多用途网际网络邮件延伸格式)。在电子邮件里,以型态/子型态(type/subtype)形式描述其包含文件内容的一段字符串。

MPEG

Moving Pictures Experts Group(运动图像专家组)。一个制订影音压缩标准的 ISO 委员会;同时MPEG 也是他们的算法名称。

N

NCP

NetWare Core Protocol(NetWare 核心协议)。由 Novell 公司定义的用以存取 Novell NetWare 系统的文件及打印服务的通信协议。

newsgroups

新闻群组。能由新闻或 USENET 客户端程序加以存取以便让人阅读或写入信息到某新闻群组的特定主题讨论区或新闻区。

NFS

Network FileSystem(网络文件系统)。提供通过网络来共享文件的网络文件系统。

NIC

Network Interface Controller(网络接口控制器)。安装到计算机上并提供对网络实体连接所使用的转接器,如 Ethernet 网卡。

NIS

Network Information Service(网络信息服务),NIS 的目的在于分享跨越 NIS 网域的共有信息,该NIS 网域涵盖了整个局域网、部分的局域网或是数个局域网。它能够输出密码数据库、服务数据库,以及群组信息等。

P

PAP

Password Authentication Protocol(密码认证程序)。一种许多 ISP 用来认证客户端的协议,在这一设计中,客户端会送出一组未经编码的 ID 和密码给 server。

patch

补丁。包含有需发布的源代码的修订列表,目的是为了增加新功能,修改 bug 或按某些实际需要去修正。

path

指定文件或目录在文件系统中的位置。在 GNU/Linux 中有两种不同的路径:相对路径指的是文件或目录相对于当前目录的位置;绝对路径指的是文件或目录相对于根目录的位置。

PAP

Password Authentication Protocol(密码认证程序)。一种许多 ISP 用来认证客户端的协议,在这一设计中,客户端会送出一组未经编码的 ID 和密码给服务器。

PCI

Peripheral Components Interconnect。由 Intel 制定的总线规格,现在已成为 PC 架构中的总线标准。它是 ISA 的继承者,而且提供了许多服务:装置、设定信息、IRQ 分享、总线控制及其它更多的功能。

PCMCIA

Personal Computer Memory Card International Association(个人计算机存储卡国际协会)通常被简称为“PC Card”,是便携式计算机外接口的标准,如:调制解调器,硬盘,存储卡,以太网卡等。

pipe

一种特别的 Unix 文件形式。一个程序将资料写入 pipe,而另一个程序由 pipe 读出资料直到结束。管道采用 FIFO(先进先出),因此资料被另一个程序读入直到顺序结束。

pixmap

“pixel map”的缩写。是 bitmapped 影像的一种。

PNG

Portable Network Graphics(可移植网络图像文件)。该文件格式主要是给 web 使用,它被设计成无专利的,以取代具有专利权的 GIF,而且也有一些附加的功能。

PNP

Plug’N’Play(随插即用)。首先被用于 ISA 装置以便新增设定的信息,如今更广泛地用于所有装置以便回显设定参数。正如我们所知,所有的 PCI 装置都是即插即用的。

POP

Post Office Protocol(邮局协议)。这种常见的通信协议用于从 ISP 下载电子邮件。

PPP

Point to Point Protocol(点对点通信协议)。是一种通过序列信号线来传送资料的通信协议。通常被用于传送 IP 封包到网际网络,也可以和其它的通信协议一起使用,如 Novell 的 IPX 协议。

preprocessors

前置处理器。指示编译器取代在源代码中特定资料或程序片段,例如 C 的前置处理器为 #include,#define 等。

process

进程。在操作系统中,一个进程是伴随着一个程序的执行产生的。

prompt

提示符号。在 shell 中,它是在光标前的字符串。在其后输入字符命令。

Protocol

通信协议是指不同的机器经由网络通信的方式,不管是用软件或硬件,它们定义了数据传输时的格式。有许多的有名的通信协议,如 HTTP、FTP、TCP、UDP 等。

proxy

代理服务器。一台位于某一网络和网际网络间的机器,主要任务是加速多数被广泛使用的通信协议(如 HTTP、FTP)。它包含了一个预置的快速存取,可以降低重复资料被再次要求的成本。

Q

quota

配额限制是限制使用者对于磁盘空间使用的一种方法。在某些文件系统上,管理者可以对各个使用者的目录做不同的大小限制。#网络工程师俱乐部

R

RAID

Redundant Array of Independent Disks。始于伯克利大学资科系的一个计划,目的是让储存的资料分散于同一数组但不同的磁盘上。

RAM

Random Access Memory(随机存取内存)。是指计算机的主存储器“Random”也指内存的任何一部分都能被直接存取。

read-only mode

只读模式。表示不能写入文件,只能读取内容,当然也不能修改或删除文件。

read-write mode

读写模式。表示文件是可以被写入的。能读取或修改文件内容,如果拥有这一权限,也可以删除文件。#网络工程师俱乐部

root

root 是任何 Unix/Linux 系统上的超级使用者。root 负责管理并维护整个 Unix/Linux 系统。

RFC

Request For Comments(计算机与通信技术文件)。RFC 是官方的 Internet 标准文件,由 IETF(Internet Engineering Task Force)发行。他们描述所有使用或被要求使用的协议,如果想知道某一种通信协议是如何运作的,就可以去找对应的 RFC 文件来读。

RPM

Redhat Package Manager(红帽子软件包管理器)。一种为了产生软件套件而由 Red Hat 开发的软件包格式。它被用于许多 GNU/Linux 发行版本上,包括红旗 Linux 操作系统。

run level

运行级别。是一项关于只允许某些被选定的进程存在的系统设定。在文件/etc/inittab中清楚地定义每个运行级别有那些进程是被允许的。

S

SCSI

Small Computers System Interface(小型计算机系统接口),一种高效且允许多种不同外设都能使用的总线规格。不同于 IDE,SCSI 总线的效能并不会受限于外围能接受指令的速度。只有高阶的机器才会在主板上内建 SCSI 总线,一般的 PC 用另外插卡的方式。

server

服务器。为程序或计算机提供功能或服务让客户端可以连接进来执行命令或是取得其所需的信息。

shadow passwords

影子密码。Unix 中的一种密码管理方式,系统中某个不是所有人都能读取的档案中存放着加过密的密码,是现在很常用的一种密码系统。它也提供了密码时间限制的功能。

shell

shell 是操作系统核心的基本接口,它提供命令行让使用者输入指令以便执行程序或系统命令。所有shell 都有提供命令行的功能以便自动执行任务或是常用但复杂的任务。这些 shell 命令类似于 DOS 操作系统中的批处理文件,但是更为强大。常见的 shell 有 Bash、sh、tcsh 等。#网络工程师俱乐部

SMB

Server Message Block 是 Windows(9x/2000 或 NT)所使用的通信协议,用于通过网络共享文件或打印机。

SMTP

Simple Mail Transfer Protocol(简单邮件传输协议),是一种用来传送电子邮件的协议。邮件传送代理者如 sendmail 或 postfix 都使用 SMTP,他们有时也会被称为 SMTP 服务器。

socket

一种符合于任何网络连结的文件形态。

T

TCP

Transmission Control Protocol(传输控制协议)。这是所有使用 IP 来传送网络封包中最可靠的通信协议。TCP 加入了必要的检查,在 IP 中来确保封包被传送。和 UDP 相反,TCP 在连接模式下运行,即在交换信息前,两端的机器就要先建立连接。

telnet

开启一个连接到远程的主机,telnet 是进行远程登录最常用的方式,也有更好更安全的方式,如ssh。

U

URL

Uniform Resource Locator(统一资源定位器)。一种统一且特殊格式的字符串用以分辨在网络上的资源。这个资源可能是一个文件、服务器或是其它。

V

virtual desktops

虚拟桌面。在 X 窗口系统中,可以提供多个桌面。这一功能可以使您灵活安排工作窗口,避免让大量的程序都挤在同一桌面上。

W

WAN

Wide Area Network(广域网络)。

window manager

窗口管理器。一个负责图形环境“看起来的感觉”的程序。主要负责处理窗口的标题栏、框架、按钮、主菜单和一些快捷键方式。

审核编辑:汤梓红

-

服务器

+关注

关注

13文章

10094浏览量

90883 -

网络安全

+关注

关注

11文章

3449浏览量

62969 -

网络技术

+关注

关注

1文章

296浏览量

31041 -

LAN

+关注

关注

0文章

233浏览量

39098

原文标题:2024网工必备技术词汇大全(网络、运维、安全3大方向)

文章出处:【微信号:网络工程师笔记,微信公众号:网络工程师笔记】欢迎添加关注!文章转载请注明出处。

发布评论请先 登录

无线传感器网络技术及应用现状

通信、网络技术会议

LTE与WiFi网络技术有什么区别?

揭秘科大讯飞录音笔SR701的智能转写功能 如何做你的AI秘书

WiFi数据采集的四个简单步骤

网络技术基础术语

网络技术基础术语

评论