今天,开发人员和组织面临着恶意行为者窃取其软件程序的持续威胁。不仅如此;今天,威胁行为者可以使用应用程序的源代码使其不可用,窃取敏感数据,或者使用它来勒索赎金。这就是为什么组织必须保护敏感的软件组件和算法。他们可以使用的一种技术是代码加密。代码加密是指在称为密码学的过程中将应用程序的源代码转换为不可读的格式(密文)。

代码加密与数据加密

由于数据加密是最常见的加密类型之一,许多人经常将代码加密与之混淆。然而,这两者指的是不同的东西,尽管在本质上,它们使用相同的技术(加密)来保护应用程序。

顾名思义,数据加密涉及保护或保护数据免受攻击者的攻击。它是将敏感数据从人类可以阅读和理解的格式转换为需要破译的格式的过程。

代码加密的好处

代码加密可以防止恶意行为者窃取软件的知识产权和使用逆向工程。这对于增强数据安全性也很重要。

软件知识产权保护

在竞争激烈的软件市场上,竞争对手会不择手段地超越其他所有人。因此,这些人窃取应用程序的知识产权(包括其独特的算法、创新的想法和专有功能)也就不足为奇了。

使用代码加密,开发人员和组织可以通过将源代码加密为不可读的格式来防止知识产权盗窃,从而保护他们的竞争优势。

逆向工程预防

逆向工程涉及通过分析应用程序的源代码来破译应用程序的工作方式。虽然逆向工程如果出于正确的目的被认为是合法的,但有时它可能被恶意行为者出于错误的原因使用,例如为商业利益创建副本或寻找可利用的漏洞。

加强资料安全

尽管组织可以通过数据加密来增强数据安全性,但代码加密也可以提供帮助,特别是当他们使用的应用程序包含或处理敏感数据时。通过对源代码进行加密,开发人员可以确保恶意行为者无法访问或篡改这些应用程序处理的数据。

代码加密技术和方法

开发人员可以使用几种技术来加密源代码,例如:

代码混淆

混淆指的是在保持代码功能的同时修改其可执行文件,从而使代码难以理解。这个过程对于通过更改代码的逻辑来保护应用程序免受逆向工程的影响特别有用。开发人员可以通过以下几种方法使用部分或完全混淆来保护应用程序:

重命名混淆——这种技术包括重命名代码中的变量、函数和类,以隐藏它们的原始目的。

字符串加密——它涉及对代码中的字符串进行加密,使攻击者难以识别敏感信息。

控制流混淆——开发人员改变应用程序执行指令(控制流)的方式,使黑客无法预测试图进行逆向工程的程序。

转换指令模式——这涉及到改变机器指令的排列,这会使理解代码的操作变得困难。

插入虚拟代码——在不影响应用程序功能的情况下,开发人员可以添加额外的无用代码片段,让试图理解它的人感到困惑。

删除未使用的元数据——由于元数据可以提供有关源代码来源的线索,开发人员可以删除它以使黑客更难攻击。

二进制链接/合并-这种技术包括将二进制文件或库组合起来创建单个可执行文件。

代码的标记

开发人员可以将源代码分解为更小的单元、符号或标记,而不是保留源代码。在标记化之后,这些令牌将被单独加密,以确保黑客无法破译它们。

加密算法

使用密码算法进行代码加密包括使用完善的数学程序和技术将源代码打乱为人类和机器无法读取的格式。开发人员可以利用几种加密算法:

对称密钥算法

非对称密钥算法

数字签名算法

哈希函数

公开密码匙基础建设(PKI)

密钥交换算法

代码加密最佳实践和策略

虽然代码加密对软件安全至关重要,但组织必须以一种确保万无一失的方式来处理它。

确保代码加密有效的一种方法是选择正确的代码加密工具。开发人员必须理解,虽然一种工具可能适用于类似的应用程序,但他们应该通过评估所需的安全级别、性能、兼容性等因素来考虑应用程序的独特需求。

同样重要的是要理解代码加密不仅仅是一次性的事情。组织必须不断检查源代码中黑客可以利用的新漏洞,从而改进代码加密方法。

最后,代码加密只是更大的软件安全的一小部分。为了确保应用程序的安全性,开发人员必须将代码加密与其他形式的安全性(如身份验证和访问控制)结合起来。

审核编辑:刘清

-

数据加密

+关注

关注

0文章

54浏览量

13086

原文标题:Preemptive什么是代码加密?

文章出处:【微信号:哲想软件,微信公众号:哲想软件】欢迎添加关注!文章转载请注明出处。

发布评论请先 登录

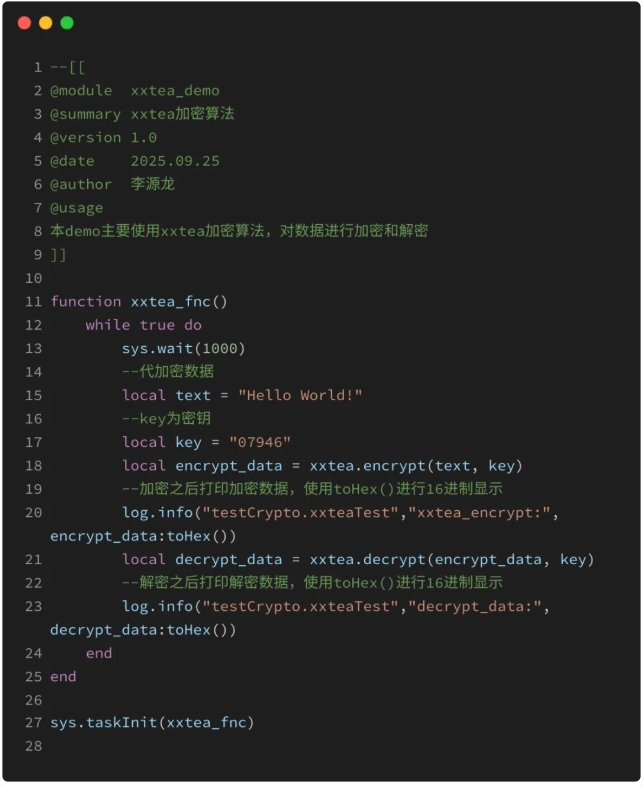

极简XXTEA加密解密:5分钟代码速学!

硬件与软件传输加密技术在核心场景中的战略意义

AES加密流程

加密芯片的功能原理和应用领域

代码加密与数据加密 代码加密技术和方法

代码加密与数据加密 代码加密技术和方法

评论