导语

可信工业数据空间是在现有信息网络上搭建数据集聚、共享、流通和应用的分布式关键数据基础设施,通过体系化的技术安排确保数据流通协议的确认、履行和维护,解决数据要素提供方、使用方、服务方等主体间的安全与信任问题,进而实现数据驱动的数字化转型。

★可信工业数据空间★

系列科普

Q1机密计算是什么?

机密计算面向云计算应用,在数据处理过程中将敏感数据隔离在受保护的CPU区域中,该区域称为飞地(enclave),当前更为通常的是将受保护的区域称为可信执行环境TEE(TrustedExecutiveEnvironment)。在TEE中处理的数据以及处理方法只有授权的代码才能访问,包括云服务提供商在内的任何其他程序、设备或者人都无法知道。

Q2机密计算的作用机理是什么?

随着企业越来越多的使用公共云和混合云服务,云中的数据安全成为最受关注的问题。机密计算的主要目标是向云计算的使用者提供更大的数据安全保证确保数据所有者在云中的数据受到保护和保密。与存储加密和传输加密不同的是机密计算通过保护正在处理或运行时的数据,消除了许多系统层面的数据安全漏洞。目前TEE的主要实现技术包括IntelSGX和ARM的TrustZone技术。

IntelSGX

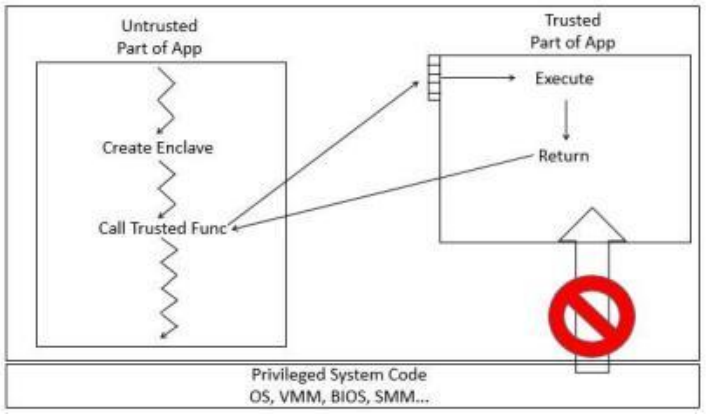

Intel公司发布了基于其公司处理器架构的可信执行环境IntelSGX(如图2-4),是一组增强应用程序代码和数据安全性的指令,为它们提供更强的保护以防泄漏或修改。SGX将应用程序分为了可信区域和非可信区域,其中可信区域被称为enclave。调用可信区域中的程序时,需要定义ecall借口,声明传递的数据的结构和大小。英特尔提供了包括本地证明、远程证明。数据密封等多个基础组件,并提供了丰富的软件开发包供开发者使用。

SGX允许用户态及内核态代码定义将特定内存区域,设置为私有区域,此区域也被称为飞地(Enclave)。其内容受到保护,不能被本身以外的任何进程存取,包括高权限级别运行的进程(例如操作系统内核进程)。

图2-4 IntelSGX系统架构

IntelSGX实现过程中应用程序分为安全部分和非安全部分:

应用程序启动enclave,它被放置在受保护的内存中。

当enclave函数被调用时,只有enclave内的代码可以看到它的数据,外部访问总是被拒绝;当它返回时,enclave数据保留在受保护的内存中。

21 ARMTrustZone

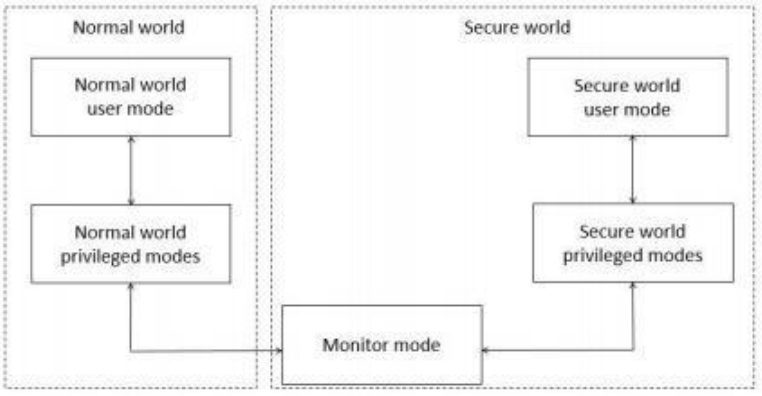

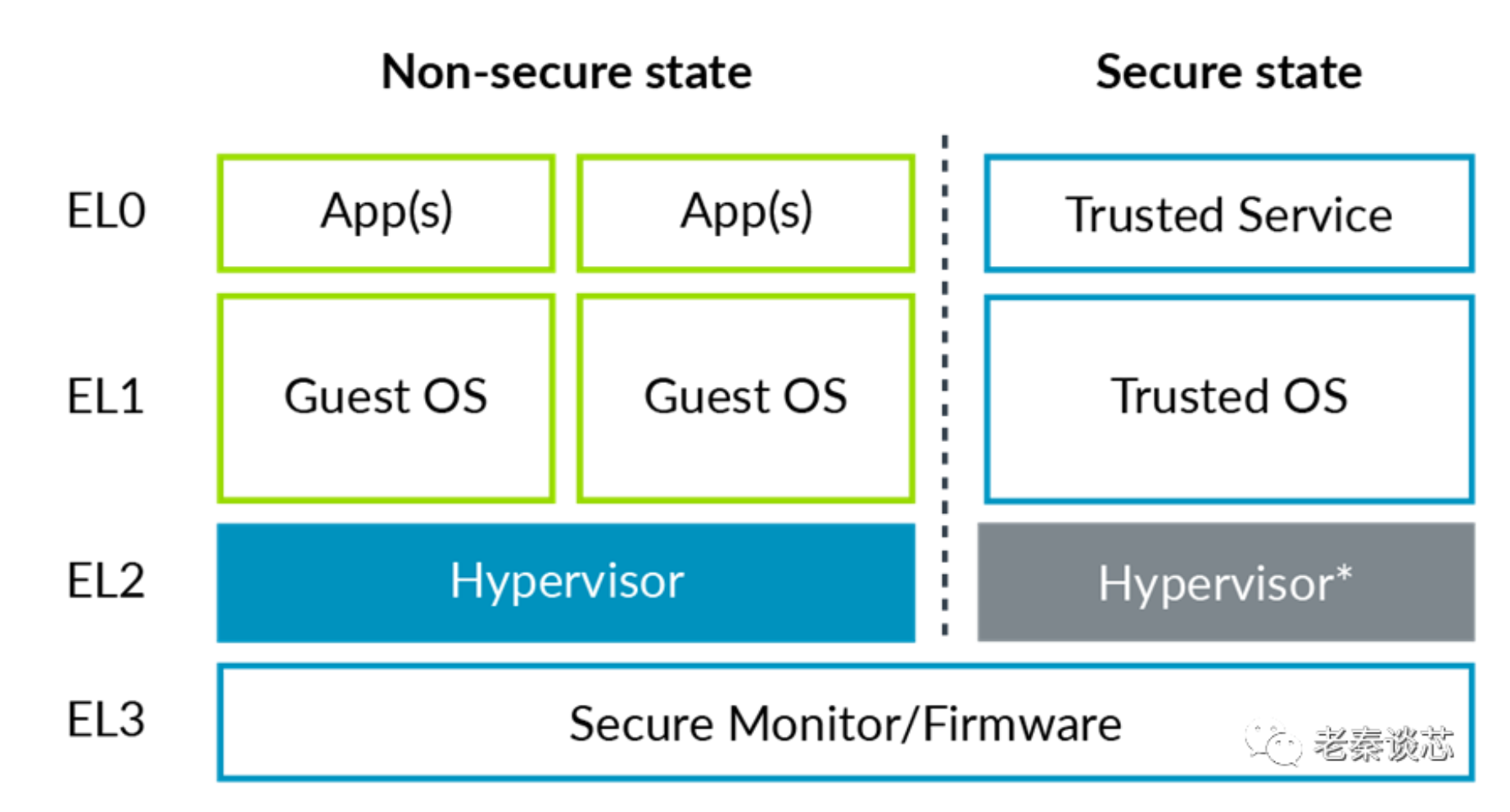

ARM公司提出的TrustZone技术实现硬件隔离机制,主要针对嵌入式移动终端 处 理 器 。T r u s t Z o n e 在 概 念 上 将 S o C 的 硬 件 和 软 件 资 源 划 分 为 安 全(SecureWorld)和非安全(NormalWorld)两个世界。所有需要保密的操作在安全世界执行(如指纹识别、密码处理、数据加解密、安全认证等),其余操作在非安全世界执行 (如用户操作系统、各种应用程序等),安全世界和非安全世界通过一个名为MonitorMode的模式进行转换,如图2-5:

图2-5Trustzone架构

处理器架构上,TrustZone将每个物理核虚拟为两个核,一个非安全核(Non-secureCore, NSCore),运行非安全世界的代码;另一个安全核(SecureCore),运行安全世界的代码。

两个虚拟核以基于时间片的方式运行,根据需要实时占用物理核,并通过MonitorMode在安全世界和非安全世界之间切换,类似同一CPU下的多应用程序环境,不同的是多应用程序环境下操作系统实现的是进程间切换,而Trustzone下的MonitorMode实现同一CPU上两个操作系统间的切换。

审核编辑:汤梓红

-

处理器

+关注

关注

68文章

20150浏览量

247292 -

ARM

+关注

关注

135文章

9501浏览量

388810 -

cpu

+关注

关注

68文章

11219浏览量

222979 -

云计算

+关注

关注

39文章

8003浏览量

143125 -

intel

+关注

关注

19文章

3506浏览量

190574

原文标题:小盟科普丨机密计算的作用机理是什么?

文章出处:【微信号:AII_20160201,微信公众号:工业互联网产业联盟】欢迎添加关注!文章转载请注明出处。

发布评论请先 登录

百度,谷歌和微软等科技公司组建机密计算联盟

如何在Arm计算平台中实现机密计算

AMD EPYC处理器的领先安全特性赋能全新谷歌云机密计算系列

机密计算如何增强复杂企业体系结构的整体安全性

Arm CCA赋能开发者拥有机密计算能力

GTC2022大会黄仁勋:Hopper 实现首个GPU机密计算

玩转机密计算从secGear开始

议程抢鲜看|OpenHarmony技术峰会——安全及机密计算分论坛

万物智联安全为基,OpenHarmony技术峰会分论坛聚焦安全与机密计算

Arm如何让构建支持机密计算的平台变得更容易

ARM系列—机密计算

Linux是如何实现和支持机密计算的

机密计算是什么?机密计算的作用机理是什么?

机密计算是什么?机密计算的作用机理是什么?

评论