本期讲解嘉宾

凡战者,以正合,以奇胜

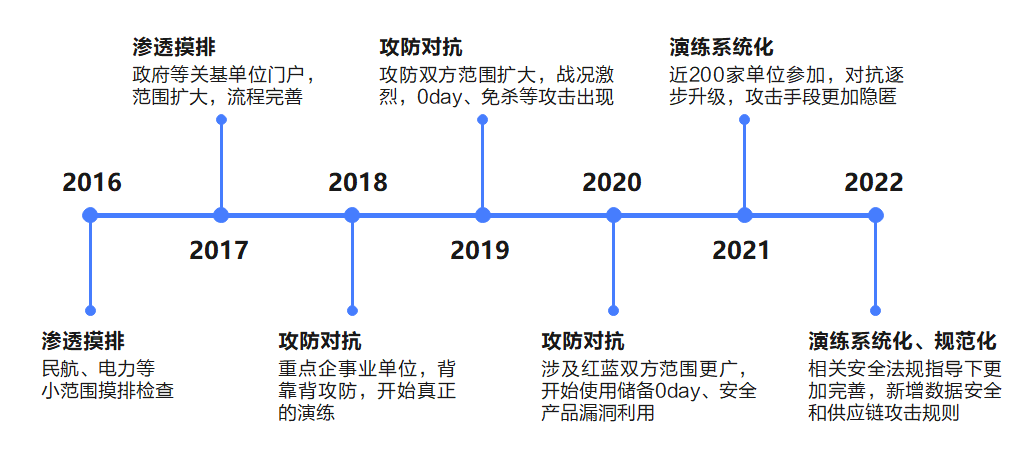

国家级网络攻防演练已经进行了七年,攻防双方的对抗日益激烈,技战术水平也得到了极大的提升。除了“正”面常规技战术对抗之外,攻击队还采用了各种新颖的变形绕过攻击手段,包括利用0day漏洞和免杀工具等,不断尝试突破防御,出“奇”不穷。

当前,攻防演练正朝着系统化、规范化的方向发展。从早期针对门户和信息系统的对抗,到现在针对网络基础设施和供应链环境的对抗,范围不断扩大,演练规则也在不断完善。攻防演练的目标也从实际作战要求出发,考察攻防双方的能力。

攻击能力考查导向

-

战术谋划:全局掌控、分工协作、虚实结合、供应链利用、迂回突破等能力

-

技战水平:工具准备、0day储备、社工分析、免杀木马、资产弱点收集等能力

-

隐匿技能:载荷隐蔽、驻点隐蔽、工具隐蔽性、C2隐蔽性、痕迹清除、潜伏扩散等能力

-

业务理解水平:业务网络刻画、关键系统识别、脆弱性识别等能力

防护能力考查导向

-

监测发现:发现攻击及时、监测手段多样、覆盖攻击完整等能力

-

分析研判:排查资产准确、分析影响范围及危害迅速、职责明确、工具专业等能力

-

通报预警:通报告警准确、合理、有效,通报机制和流程规范等能力

-

应急响应:应急预案完备,阻断、根除威胁准确且及时等能力

-

协同联动:联动处置有效的能力,包括单位各部门之间、与下属单位、供应链厂商等的联动

-

追根溯源:还原攻击路径、具备攻击画像、攻击溯源反制等能力

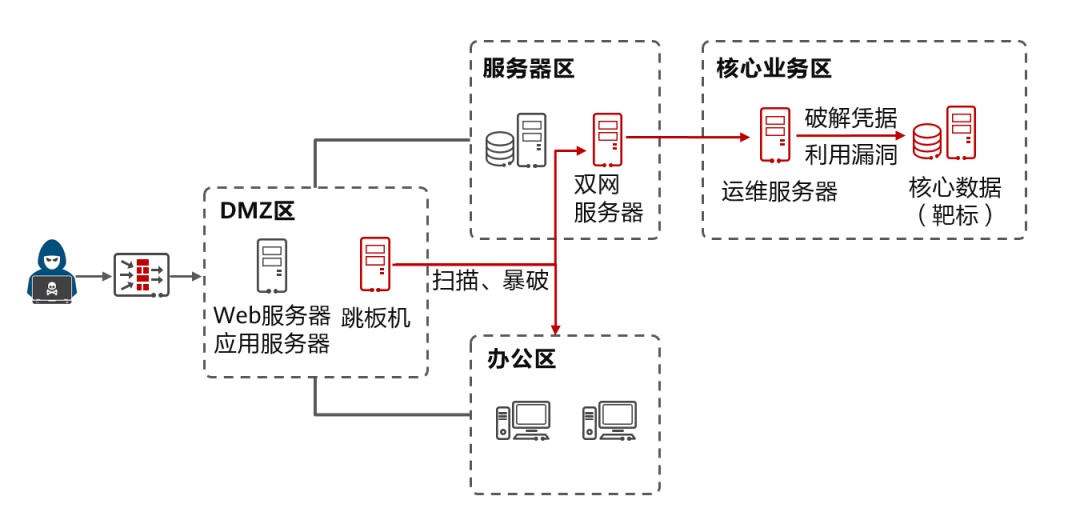

在演练中,攻击方会根据收集的信息针对防守方的弱点发起攻击。典型的攻击入口包括:对外暴露的门户/业务组件漏洞、OA漏洞、API接口未授权访问、VPN等运维或安全产品、下属单位或云SaaS服务或供应链三方业务的网络侧反向侵入。无论是通过上述方式突破边界,还是通过社工手段钓鱼邮件突破边界,攻击方会采取各种方法隐匿攻击载荷内容和远程控制过程。随着对抗不断向真实作战情况看齐,为了绕过安全防御系统,攻击方会使用更新颖的变形绕过、加密免杀等隐匿攻击技术,这让防守方头痛不已。

攻而必取者,攻其所不守也

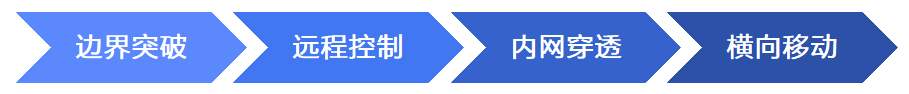

攻击方会使用各种技术手段将数据隐藏在常规网络流量中,绕过安全设备和检测,实现边界突破、远程控制、内网穿透和横向移动,以达到目标。

01 边界突破之瞒天过海:匿影藏形

针对Web应用的攻击是主要威胁来源,如Web框架/组件、Web管理平台和应用接口等一直是主要的攻击入口。在攻防演练中,攻防对抗更为激烈。当正面攻击手段无法应对防御时,攻击者会采用出其不意的变形逃逸方式突破防御,最终“瞒”过安全防御系统拿下目标。

攻击者会针对通信内容加密或通道使用SSL/TLS加密,又或者针对载荷进行编码:

编码前:

@eval( $_POST['ice'])编码后:

""02 远程控制之暗度陈仓:化明为暗

突破边界后,攻击方会采用多种C&C隐藏技术和通信隐匿技术“暗”中对抗检测审查和流量分析,控制失陷主机。攻击方通常使用各种协议、端口、加密算法和隧道等方式进行伪装,逃过安全设备的检测。在近几年攻防演练中,攻击方经常利用云函数等正常的云SaaS服务来逃避安全检测。

在攻防演练中,最典型工具要数CobaltStrike,该工具隐匿方式多样、对抗手段丰富,集成了丰富的流量监测和内存逃逸技术,具有灵活的C2 profile配置能力用来对抗检测。例如可以通过C2 profile配置C2通信心跳及其抖动、通信内容数据加密和URL伪装等方式来逃避检测。仅利用特征指纹的单一传统防御难以应对这类攻击。

set sleeptime "5000";

set jitter "100";

set maxdns "255";

set useragent "Mozilla/5.0 (compatible; MSIE 8.0; Windows NT 6.1; Trident/5.0)";

http-get {

set uri "/image/";

client {

header "Accept" "text/html,application/xhtml+xml,application/xml;q=0.9,*/*l;q=0.8";

header "Referer" "http://www.xxxx.com";

header "Pragma" "no-cache";

header "Cache-Control" "no-cache";

metadata {

netbios;

append "-.jpg";

uri-append;

}

}

攻击方在拿到驻点机器后,通常会“借”用该机器作为跳板,通过内网穿透工具,实现外网到内网的跨边界跳转访问。攻击方可以借助代理转发等方式对内网目标进行访问或将目标内网IP映射到外网,为进一步从外到内渗透拓展提供便利。典型的内网穿透工具有frp,这是一个专注于内网穿透的代理转发应用,支持TCP、UDP、HTTP、HTTPS等多种协议,并支持加密配置以保障自身通信安全。frp可将通信内容加密传输,绕过防护监测,诸如此类的工具还有ngrok、reGeorg等。

# frpc.ini

[ssh]type =tcp

local_port =22

remote_port =6666

use_encryption =true

use_compression =true

04 横向移动之浑水摸鱼:乘虚而入

攻击方在攻入目标网络后,通常会抓住参演单位多方协防漏洞、内网防护措施不到位、疲于应对海量告警和满天传言的可乘之隙,从中“摸”鱼,利用跳板机器,通过侦察、凭证窃取、远程服务、哈希传递等技术手段进行横向移动,取得目标。

例如,攻击队会利用工具如fscan对内网其他机器进行信息刺探,利用内网机器的安全漏洞、弱口令和系统错误配置等问题来进行横向渗透,扩大战果。攻击方甚至会在内网不断破解获取帐号凭据,以滚雪球的方式滥用账号凭证进行横向移动,重点破解OA系统、域控服务器、运维管理平台、统一认证系统和邮件服务器等权限,最终控制业务系统和网络设施,拿下靶标系统并获取核心数据。

守而必固者,守其所不攻也

守方通常会采用纵深防御策略来建设自身的安全防御体系,但是在面对如上所述的复杂隐匿攻击手段时,还要具备持续检测和主动行为识别能力,不然防守将会功亏一篑。因此,提高网络可见性,在早期阶段识别和阻止攻击成为关键。在本系列后续文章中,我们将会逐一介绍在攻防演练中攻击方如何施计隐行踪,我们又当如何破其法。

点击“阅读原文”,了解更多华为数据通信资讯!

点击“阅读原文”,了解更多华为数据通信资讯!

原文标题:华为安全大咖谈 | 论道攻防第1期:攻防演练之三十六计——开篇

文章出处:【微信公众号:华为数据通信】欢迎添加关注!文章转载请注明出处。

-

华为

+关注

关注

218文章

35800浏览量

260755

原文标题:华为安全大咖谈 | 论道攻防第1期:攻防演练之三十六计——开篇

文章出处:【微信号:Huawei_Fixed,微信公众号:华为数据通信】欢迎添加关注!文章转载请注明出处。

发布评论请先 登录

芯盾时代IAM助力企业全面提升身份安全水平

华为发布星河AI园区全域安全解决方案

海格通信亮相2025“湾区杯”网络安全大赛

小白也能轻松上手!一招解决IP被封杀难题

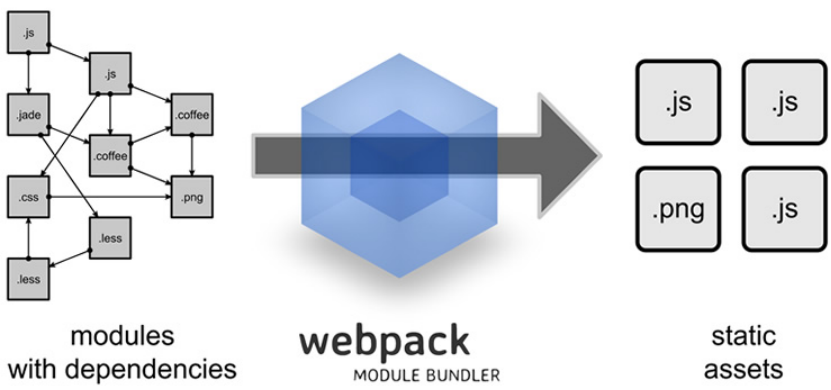

聊聊 Webpack 那些安全事儿:打包风险与防护小技巧

华邦电子揭秘藏在硬件里的安全密码

Docker容器安全攻防实战案例

Microsoft AD究竟有多重要

网络攻防模拟:城市安全 “数字预演”

电压暂态事件的全面攻防指南

芯盾时代用户身份和访问管理平台助力企业消灭弱口令

钢筋计、应变计、测斜仪三剑客:共筑工程安全

OpenHarmony城市技术论坛第12期——合肥站圆满举办

华为安全大咖谈 | 论道攻防第1期:攻防演练之三十六计——开篇

华为安全大咖谈 | 论道攻防第1期:攻防演练之三十六计——开篇

评论