勒索病毒(Ransomware),又称勒索软件,是一种特殊的恶意软件,又被人归类为“阻断访问式攻击”(denial-of-access attack)。

勒索病毒属于恶意软件的一种病毒类型,这种病毒的诞生还要追溯到二十世纪八十年代,早在1989年哈佛大学博士学位的生物学家约瑟夫波普Joseph Popp开发了一款软件,并向世界卫生组织艾滋病会议的参加者分发了20000张受感染的磁盘,以艾滋病信息-入门软盘命名,当软盘插入电脑就会感染该勒索病毒,弹出勒索提示信息框,受害者必须在巴拿马的邮政邮箱向PC Cyborg Corporation发送189美元,以解锁电脑的访问权限,这就是最早的勒索病毒以及勒索攻击。

我国国内首款勒索病毒Redplus于2006年被首次发现,这个病毒并不会删除电脑里的文件,而是把它们转移到一个具有隐藏属性的文件夹,然后弹出窗口要求用户将赎金汇到指定的银行账户,金额从70元到200元不等。

勒索病毒主要攻击方式

勒索病毒主要的攻击方式,主要有三种:

一是通过RDP、VPN以及组织电子邮箱。不管是通过暴力破解,还是通过地下暗网泄露的凭据信息,通过这些入口进入组织机构,内网横向渗透之后,安装各种恶意软件,进行勒索攻击活动。

二是通过组织系统应用的各种漏洞。进入组织安装各种恶意软件,内网横向渗透之后,然后进行勒索攻击活动。

三是通过钓鱼、水坑、社工等APT攻击手法。对组织机构进行APT定向攻击,入侵之后,安装各种恶意软件,内网横向渗透之后,后期进行勒索攻击活动。

上面的三种方式都可以进行一重勒索攻击活动,但如果想进行二重勒索、三重勒索等攻击活动,一般都是先通过上面的一种方法,进入组织机构内网,然后利用各种黑客工具进行横向渗透或安装其他恶意软件,包含远控木马、后门等拿到组织机构核心数据之后,再进行勒索攻击活动,横向渗透一般使用的技巧就是红队的一些攻击技巧。

总体来看,勒索病毒攻击技术已经从最开始单一的使用RDP暴破等攻击方式,逐渐向APT定向攻击进行演变,勒索病毒样本使用的加密算法、免杀技术、攻击模块也在不断增加,同时黑客也会通过RAAS平台来运营自己的勒索病毒,以赚取更多的利益。

如何防御勒索病毒

随着勒索病毒的日益猖狂,国内领先的专注于保密与非密领域的分级保护、等级保护、业务连续性安全和大数据安全产品系统与相关技术研究开发的领军企业——国联易安开发出下一代勒索病毒防御系统。该系统达到了对所有勒索病毒及其变种的自动识别、主动检测、精准定位和全面防御效果,解决了勒索病毒“发现难、防御更难”的尴尬困境和问题。

一是通过威胁情报,实现“智能化辅助决策”。在过去的安全防御中,更多的是关注如何提升系统内部的防御能力,缺少对外部攻击者的研究和了解,永远处在被动防御的状态。威胁情报的引入解决了这一问题,通过互联网上海量数据的收集分析,为用户提供了攻击发起者的背景信息,既可以指导安全防御体系建设,也可以直接用来发现安全威胁。

二是通过行为关联分析,定位“攻击动作链条”。一件攻击事件在不同的阶段具备不同的行为特征,这些行为特征分开来看并不一定直接构成威胁,而原有的系统中并不具备将这些行为进行关联分析的能力,导致这些安全威胁无法被检测和阻止。所以,要实现对未知威胁以及未知勒索病毒的检测必须依靠机器学习和大数据分析能力,通过大量的行为日志分析和快速检索,找出关键目标和威胁,对相关事件进行关联分析,还原安全事件全貌,并进行有效的防御和处置。

三是通过AI自学习技术,对抗“病毒变种威胁”。传统杀毒技术严重依赖于样本获得能力和病毒分析师的能力,基本只能处理已知问题,不能对可能发生的问题进行防范,具有严重的滞后性和局限性。国联易安下一代勒索病毒防御系统依托海量的威胁情报库和恶意软件捕获能力,通过AI自学习技术训练的未知恶意软件检测引擎,可以帮助用户有效抵抗未知恶意软件威胁。通过对海量样本进行监测分析,能够找到恶意软件的内在规律,能对未来相当长时期的恶意软件技术做出前瞻性预测,实现针对病毒变种的有效识别。

四是通过AI仿真诱捕技术,投放诱饵。国联易安下一代勒索病毒防御系统基于AI技术,构建了仿真诱捕环境,可以实现对可疑文件进行高级威胁检测。AI仿真诱捕环境通过接收还原PE和非PE文件,使用仿真环境、动态检测等一系列无签名检测方式,发现传统安全设备无法发现的复杂威胁,并将仿真诱捕平台上的相关告警发送至分析平台,实现告警统一管理和后续进一步分析。

五是通过威胁脑图,显示“直观安全态势”。国联易安下一代勒索病毒防御系统通过可视化技术的利用,将原本碎片化的威胁告警、异常行为告警数据结构化,以便于用户理解,从而省去了阅读繁复报告的过程。可视化技术的利用使得用户可以更直观地感受到网络内的安全形势,使得安全由“不可见变为可见”,不但带来了更好的用户体验,同时还有效地提高了安全监控的效率。

安全的核心是对抗

防勒索攻击,是一个很大的话题,目前勒索病毒黑客组织已经形成一整套生态链,想防御勒索病毒需要的也是一套系统的防御方案,从边界防御到系统终端防御,从威胁情报到黑客组织攻击技术对抗。

安全的核心是对抗,对抗的核心是人。当一些黑客组织的技术水平远高于一些组织机构或者安全厂商专业技术人员的时候,就不存在安全对抗了,组织机构被勒索攻击是迟早的问题。做网络安全其实就是人与人的技术对抗,而且这种对抗是一个不断持续升级的过程,黑客组织会不断寻找新的攻击目标,研究新的攻击武器,免杀绕过技术,网络安全防御也需要不断去研究各种对抗技术,尤其是AI自学习、仿真诱捕、态势感知技术。

“攻击者在盗取重要数据后,要挟巨额赎金,甚至通过横向移动锁定关键数据并在整个网络中传播勒索病毒,删除系统备份数据。尤其值得关注的是,随着政企数字化转型和业务上云,勒索病毒越来越多地锁定云存储,破坏性也愈来愈严重。”国联易安总经理门嘉平博士表示。

关于国联易安

北京国联易安信息技术有限公司(原北京智恒联盟科技有限公司)简称“国联易安”,成立于2006年,拥有“国联易安”和“智恒联盟”两个品牌,是国内专注于保密与非密领域的分级保护、等级保护、业务连续性安全和大数据安全产品解决方案与相关技术研究开发的领军企业。公司多项安全技术补了国内技术空白,并且在政府、金融、保密、电信运营商、军队军工、大中型企业、能源、教育、医疗电商等领域得到广泛应用。

国联易安除研发生产专业安全产品外,还为客户提供全面的检测与防护方案专家咨询、源代码安全评估、安全运维值守、智能终端安全评估、安全渗透测试、专业安全培训等专业安全服务。

审核编辑 黄宇

-

网络安全

+关注

关注

11文章

3449浏览量

62939 -

AI

+关注

关注

89文章

38085浏览量

296319

发布评论请先 登录

Samtec漫谈 | 电气领域中的以小博大/下篇之数据传输

戴尔数据保护解决方案助力企业构筑网络韧性体系

行业观察 | VMware ESXi 服务器暴露高危漏洞,中国1700余台面临勒索软件威胁

华为星河AI融合SASE解决方案如何防御勒索攻击

Microsoft AD究竟有多重要

树莓派会中病毒嘛?需要安装杀毒软件吗?

戴尔科技三位一体构筑现代安全体系

戴尔科技存储设备助力应对网络威胁

迅龙软件参加开源中国《数智漫谈》,探讨AI如何迈进大模型时代

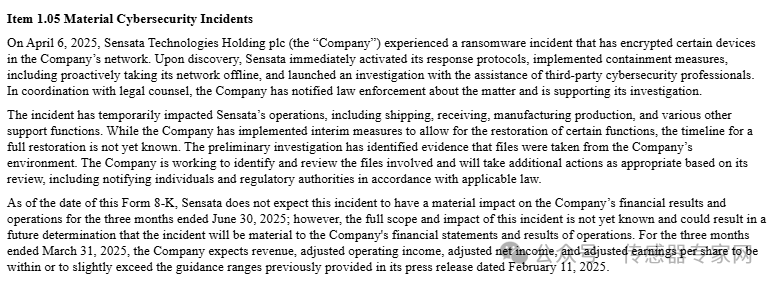

美国传感器巨头遭黑客敲诈勒索,中国员工放假一周!

服务器数据恢复—如何预防服务器故障与恢复服务器数据!

节日将至,您的数据上保险了吗

AN-237: 放大器直接数字频率合成的DAC选型器应用漫谈

勒索病毒“漫谈”(中篇)

勒索病毒“漫谈”(中篇)

评论