如今企业面临海量数据和混合环境两大数据管理挑战,全面备份和灵活恢复成为企业备份恢复工作的重点。在数据丢失时才发现备份无法恢复的后果无疑是灾难性的。数据丢失可能对企业造成业务停摆、客户流失、声誉受损等重大损害。企业还可能面临高额罚金。面对勒索软件攻击,企业首先应当建立全面的网络安全计划,并以关键技术能力驱动有效的勒索软件恢复,确保自身的勒索软件恢复就绪。

五个支柱支撑全方位网络安全计划

NIST网络安全框架侧重于通过五大主要支柱成功打造全方位的网络安全计划,帮助增强数据基础架构的弹性。培养这些支柱能力可以帮助企业制定全面的风险管理策略。这五大主要支柱分别是识别、保护、监控、响应和恢复。

01

识别方面

有效的数据安全工具可以找出风险,并帮助企业更好地了解整个数据环境。良好的数据可见性可以帮助企业提前发现威胁,防患于未然。即使防御失败,它还可以帮助安全团队尽快发现漏洞、尽可能减少损失和加速恢复等等。

02

保护方面

企业应当制定和实施适当的保障措施,以确保提供关键服务。例如,企业可以通过防止威胁的系统性扩散减少攻击面、通过网络分段和Air Gap等方式隔离和保护备份副本、通过网络欺骗技术在数据泄露、加密和外泄之前拦截威胁等等。

03

监控方面

面对零日攻击等威胁,恰当的措施可以帮助企业安全团队密切监控数据,发现异常活动,在威胁扩散前快速检测和识别威胁。

04

响应方面

一旦检测到勒索病毒,企业必须立即响应。技术和业务等层面的相关者都必须了解自己的角色,并能够采取行动。各个团队之间要保持良好的协调和沟通,其中安全团队非常关键,他们需要尽可能多地遏制传播,并使用适当的工具来避免潜在的再次感染。

05

恢复方面

在识别出威胁,并且通过适当的事件响应来隔离并删除恶意软件后,恢复流程就此启动。企业应当制定和实施适当措施,以维持弹性计划,并恢复因网络安全事件而受损的功能或服务。

三点关键技术能力

驱动有效勒索软件恢复

一个有效勒索软件恢复计划包括快速检测、快速恢复和测试三项关键技术能力。

Part.1

快速检测方面

快速检测可以帮助企业快速应对攻击,恢复到最近的RPO,尽可能减少数据丢失,并降低攻击影响。企业可以使用分析程序监视整个数据池、风险概况和合规状态,从而提前获得潜在攻击的警报。

Part.2

快速恢复方面

企业可以通过自动化和标准流程简化操作,加速恢复本地、云端或任何托管位置的数据。

Part.3

测试方面

企业需要确保其端点、应用程序和备份基础设施准备好应对各种情况。企业可以验证自己的计划,定期测试和报告数据、应用程序和系统能否满足恢复服务水平,并在必要时进行调整。企业还应当验证其员工和第三方资源是否能够跟上恢复流程和基础设施的速度。

企业也可以结合Commvault等第三方工具。这些工具提供商专注数据领域,可以在多云时代为企业提供广泛的支持。Commvault将通过全面的数据管理解决方案解决各种数据库问题,使企业能够保护各种位置的数据,并能帮助企业将数据无缝迁移到所需位置,满足积极的恢复SLA要求提高系统性能,加速开发和测试工作负载。通过在混合环境中更好地洞察数据,企业可实现更灵活的可扩展恢复。

Commvault平台可提供单一视图,从而帮助企业在所有端点、应用程序和基础设施中管理勒索软件恢复就绪和风险缓解措施。它是零损失策略的基础,可为企业提供快速、灵活的恢复选项,同时持续保护工作负载并减轻数据膨胀带来的影响。Commvault软件将直接与企业的业务关键型应用程序集成,以简化和自动化整个数据生命周期,使企业随时准备好恢复数据。

如今,远程就业趋势愈演愈烈,加上不同环境的数据安全性、访问和控制无法保持统一,数据泄露、数据丢失和未经授权访问数据等风险大大增加。不断变化的数据类型和分布式工作负载也容易导致多代数据蔓延,进一步加剧了业务风险。许多企业已经认识到自己可能成为勒索软件的受害者,并希望寻求能尽可能减轻损害的方法。面对勒索软件攻击,企业首先应当建立全面的网络安全计划,并以关键技术能力驱动有效的勒索软件恢复,确保自身的勒索软件恢复就绪。企业应当建立多层、全面的勒索软件防御体系,并结合关键技术能力,组合自身和适当的第三方工具,实现企业的勒索软件恢复就绪。

审核编辑 :李倩

-

网络安全

+关注

关注

11文章

3450浏览量

62969 -

架构

+关注

关注

1文章

533浏览量

26506 -

勒索软件

+关注

关注

0文章

39浏览量

3855

原文标题:如何提高勒索软件攻击后的恢复性?

文章出处:【微信号:Commvault,微信公众号:Commvault】欢迎添加关注!文章转载请注明出处。

发布评论请先 登录

攻击逃逸测试:深度验证网络安全设备的真实防护能力

Commvault全面数据保护方案助力企业高效恢复

什么是数据保护层面的最小可行性

行业观察 | VMware ESXi 服务器暴露高危漏洞,中国1700余台面临勒索软件威胁

华为星河AI融合SASE解决方案如何防御勒索攻击

Commvault Cloud平台如何应对勒索软件攻击

Microsoft AD究竟有多重要

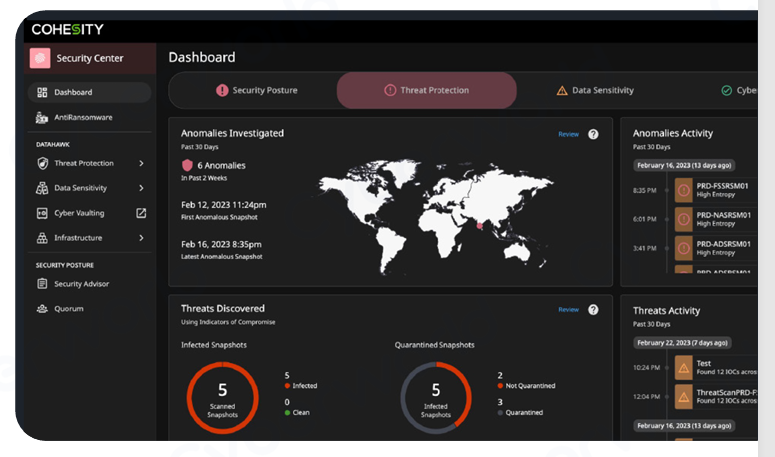

Cohesity DataHawk 加强网络响应和快速恢复干净的数据

Cohesity与Nutanix提供由AI驱动的数据安全和管理

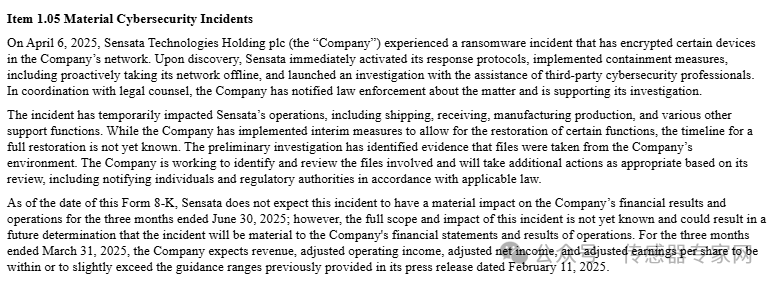

美国传感器巨头遭黑客敲诈勒索,中国员工放假一周!

如何提高勒索软件攻击后的恢复性?

如何提高勒索软件攻击后的恢复性?

评论