什么是零信任?

如果您是推出零信任架构的公司的 IT 专业人员,您可能非常了解零信任在您的世界中意味着什么。从更广泛的角度来看,以下是需要考虑的两个主要概念:

零信任:一种网络安全范式,从不隐含授予信任

零信任架构:企业资源和数据安全的端到端方法

零信任的座右铭是“永不信任,始终验证”。这几乎可以总结它。

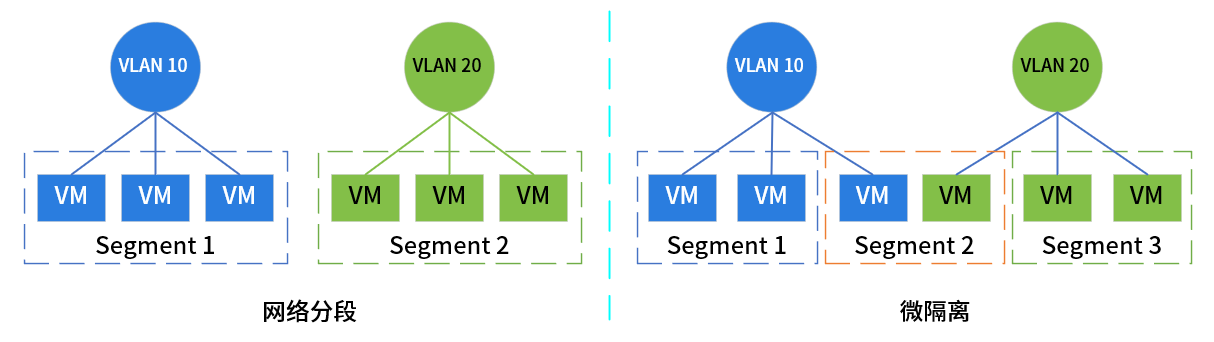

如果您的组织正在推出零信任,则可能会从用户的身份和访问管理 (IAM) 开始。从那里,它转移到连接到网络的设备,然后通过实施微分段等策略转移到网络本身,然后转向自动化和分析。这些被称为零信任模型的“支柱”。

零信任体系结构是从基于边界的安全模型迁移到网络上的每个人和设备都经过端到端身份验证和授权的安全模型。如果您的公司已经走上了这条道路,这不是新闻。不过,可能是新闻的是可信时间™在零信任网络中发挥的关键作用。让我们首先从为什么时间很重要开始。

为什么时间很重要

在管理网络时,全网时间同步的准确性及其在网络管理和安全中扮演的重要作用通常被认为是理所当然的。如果您不相信,想象一下如果每个网络设备都有不同的时间会发生什么。整个网络将爆发混乱。日志文件和网络遥测将毫无用处。日志和遥测时间戳不会关联。例如,实时接收但回溯到前一周的系统日志将无济于事。仪表板会出错,或者至少显示不正确的数据,并且很可能会触发警报。关键进程要么开始得太早,要么开始得太晚。网络取证几乎是不可能的,审计将毫无意义,视频时间戳将不正确。说够了。如您所见,整个公司网络的时间准确性很重要,而且确实很重要。

由于时间非常重要,因此需要考虑网络时间同步的时间来源的“什么,谁,何地和何时”。提供网络时间协议 (NTP) 时间戳的时间服务器是“什么”。如果“谁”和“哪里”只是来自互联网或互联网NTP服务器池的时间服务器的IP地址,那么您需要考虑接收的NTP时间戳的“时间”的有效性和脆弱性。不过,这是另一篇博客文章的主题,因为来自互联网的空闲时间几乎违反了零信任的所有原则,不能被视为可信时间。

什么是可信时间™?

假设网络中有一个 NTP 网络时间服务器,零信任会引发两个关键问题。时间是隐式还是显式信任?时间服务器本身作为连接到网络的设备,是否与零信任网络技术兼容?

可信时间意味着时间服务器在时间的准确性和合法性方面是可信的。这也意味着它作为连接到网络的设备受到信任,并且符合公司的安全要求。

网络安全团队对时间服务器的安全功能更感兴趣,而不是验证和验证时间戳的准确性或带宽。由于我们的 SyncServer® S600/S650 网络时间服务器提供无与伦比的计时性能,让我们讨论一下它们的安全属性。

作为目前可用的最安全的可信时间网络设备,SyncServer 时间服务器符合零信任模型的基本支柱,包括用户、设备、网络、应用程序和分析。

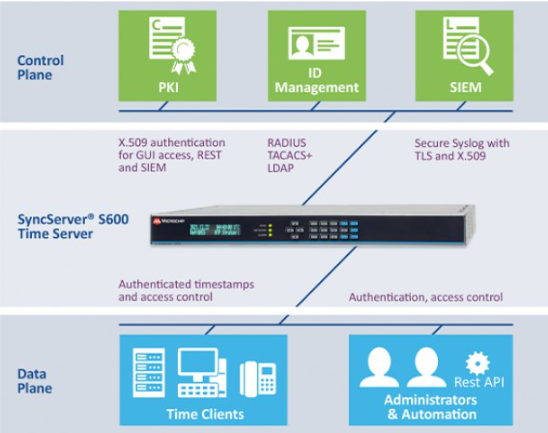

以下信息图是 NIST 特别出版物 800-207:零信任体系结构中概述的核心组件的简化表示。它演示了这些支柱如何与 NIST 数据平面和控制平面相关。

例如,让我们讨论如何允许数据平面中的管理员(用户支柱)访问 SyncServer S600 服务器的 Web GUI。第一步是使用控制平面中的 X.509/PKI 基础结构(设备支柱)向浏览器验证 S600 服务器。服务器通过身份验证后,管理员通过 RADIUS/TACACS+/LDAP 提交凭据,以便使用控制平面中的 ID 管理系统进行用户身份验证。如果授权访问,则授予用户访问 S600 服务器的 Web GUI 的权限。

有许多方案可以使用SyncServer时间服务器在零信任体系结构中实现可信时间。我们已经为其中许多场景创建了信息图表。在每个图形中,突出显示了SyncServer时间服务器中的安全技术和相关的零信任支柱,以便于参考。查看这些信息图表。

如果您的公司正在向零信任架构迈进,请利用我们的应用说明,该说明解释了为什么可信时间在零信任网络中如此重要。这个简短的文档解释了SyncServer S600 / S650时间服务器如何确保时间及其来源的安全性,并符合零信任原则。它包括 S600/S650 服务器安全功能的详细列表,以及它们如何与零信任模型的支柱保持一致。您的安全团队可以使用此有用的检查列表来确定时间服务器是否符合您的网络安全要求。

作为最安全的可信时间网络设备,SyncServer® S600时间服务器非常适合支持零信任计划。它确保了时间及其来源的安全性,并符合零信任的基本支柱。

审核编辑:郭婷

-

服务器

+关注

关注

13文章

10092浏览量

90854 -

网络管理

+关注

关注

0文章

127浏览量

29139

发布评论请先 登录

看不见的安全防线:信而泰仪表如何验证零信任有效性

基于可信计算的网格行为信任模型研究

为什么区块链可信随机性如此重要

中兴郝振武:面向资产的零信任安全解决方案构建零信任安全平面

零信任是什么,为什么是网络安全的热门词?

谷歌推出基于零信任网络设计的一项安全服务

零信任安全模型基础知识及其在网络安全的部分应用

Splashtop零信任安全:综合网络安全方法

零信任标杆丨芯盾时代入选IDC《中国零信任网络访问解决方案技术评估,2023》报告

什么是零信任网络的可信时间,为什么它很重要

什么是零信任网络的可信时间,为什么它很重要

评论