作者 |王博文 上海控安可信软件创新研究院研究员

来源 |鉴源实验室

引言:近年来,汽车网络安全攻击事件频发,而汽车智能化和网联化所带来的安全隐患也与日俱增,研究人员除了考虑如何加入防御措施之外,还应该站在攻击者的角度来分析历史的攻击事件以及攻击手段。

01汽车信息安全漏洞与攻击

针对汽车的攻击行为在近年来引起了较大的关注,但是对汽车的攻击行为却不是近年才有的。早期的攻击汽车行为主要是破解汽车的防盗系统,对汽车或车内财产进行盗窃。随着智能网联汽车的发展,汽车具有了更多潜在的入侵途径。对汽车的攻击行为包括了汽车非法功能激活、汽车控制以及隐私盗窃等多种行为。智能网联汽车的环境增加了攻击者入侵的途径和可能性。恶意的攻击者可能会通过夺取汽车的控制权对车主进行勒索,也可能在行车过程中引发安全事故,甚至有可能发动大规模的恐怖袭击。

2011年,德国马格德堡大学的研究员针对CAN总线网络系统,展示了在车窗升降、汽车警示灯、安全气囊控制以及中央网关控制系统四种攻击场景下的安全隐患[1]。德国ESCRYPT公司的研究员提出了在新的网联汽车环境下,需要对汽车内部的数据安全做更好的保护[2]。除此之外,国际上还有很多针对车载网络安全性分析的研究[3, 4]。

科恩实验室在2016年和2017年对特斯拉汽车实现了无物理接触攻击。该安全漏洞可以实现汽车的车身控制和行车功能控制[5]。在该攻击案例中,攻击者的入口是中央信息显示模块CID。利用这个ECU中的Linux操作系统和浏览器的0 day漏洞。攻击者成功地实现了通过蜂窝网络从远程接入了信息娱乐系统。当中央网关被攻破以后,整个车内网络的控制信号则都暴露在攻击者面前。之后黑客可以通过中央网关发送各类CAN总线报文、UDS控制信号等,进而实现对车辆的远程控制和攻击。

2017年,荷兰网络安全公司Computest的研究员Daan Keuper和Thijs Alkemade通过对大众和奥迪的多款车型进行挖掘,发现其车载信息娱乐系统中存在远程利用漏洞[6]。攻击者通过车载Wi-Fi设备接入了汽车的信息娱乐系统,再利用车载信息娱乐系统的漏洞,向CAN总线中发送CAN报文,最终实现了对中央屏幕、扬声器和麦克风等装置的控制。

为了解决汽车网络安全问题,汽车厂商在近年来也投入了大量的精力。美国通用汽车公司在2016年1月与HackerOne合作启动了了公共安全漏洞报告项目。特斯拉汽车公司、菲亚特克莱斯勒公司等也在BugCrowd的平台上进行了漏洞悬赏,试图在攻击者利用漏洞进行攻击之前发现并解决问题。

在美国,国家公路交通安全管理局(NHTSA)近年来一直致力于解决现代汽车网络安全问题[7-9]。在日本,信息处理推进机构在2013年发布了汽车网络信息安全指南,提出了IPA - Car安全模型[10]。

02攻击案例分析

2.1 攻击案例

2015年7月,两名美国白帽黑客Chris Valasek和Charlie Miller成功侵入一辆正在行驶的JEEP自由光SUV的CAN总线网络系统,向发动机、变速箱、制动和转向等系统发送错误指令,最终使这辆车开翻到马路边的斜坡下。随后,他们在8月全球最大的黑客大会上,发布了攻击细节。该事件直接导致了克莱斯勒公司召回了140多万辆汽车,而且该事件也是首起因汽车信息安全问题引发的汽车召回。

2.2事件分析

(1)攻击对象

该事件的攻击目标为2014款Jeep Cherokee,如图1所示。他们之所以选择这款车作为攻击目标主要有两方面的原因,一是根据他们之前的一些研究[11],Jeep Cherokee相比与其他20款车型,电子电气架构相对简单,侵入到车内总线相对比较容易;二是结合当时他们的成本,最终选择了2014款Jeep Cherokee。

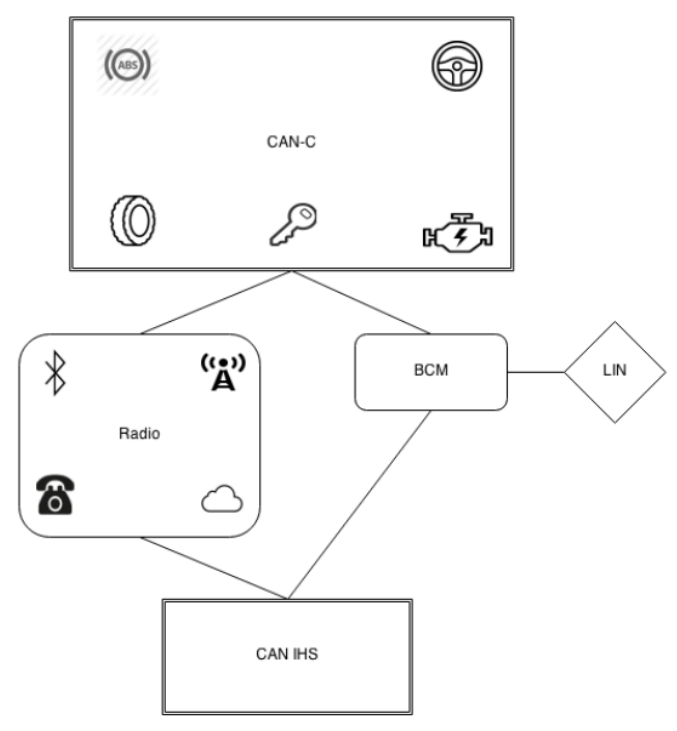

图2 2014 Jeep Cherokee车内架构

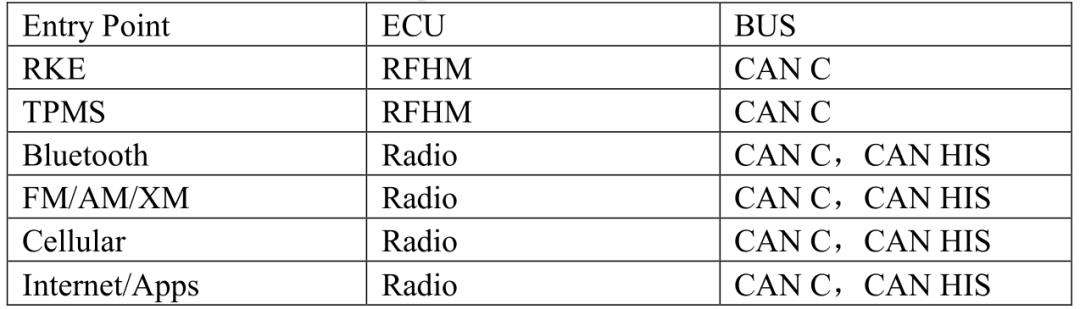

2014 Jeep Cherokee的车内架构非常简单,如图2所示,而最为关键的一点是Radio直接与车内的两个CAN总线相连,CAN-C和CAN IHS,而CAN-C则是直接连到车内的动力系统中,比如发动机控制、变速箱换挡控制、ABS制动、电子手刹等子系统。那么这样的电子电气架构就意味着,只要侵入了汽车的Radio系统,就能够实现远程控制汽车。如表1所示,列出了Jeep Cherokee可能的入侵点。

表1 Jeep Cherokee可能的入侵点

(2)攻击步骤解析

根据Chris Valasek和Charlie Miller的研究报告,将他们的攻击步骤主要分解为3个步骤:

● 利用3G伪基站跟汽车通讯模组建立连接,利用通讯端口上开放的后门,获取联网模块的最高控制权限;

● 再通过联网模块,将篡改过的程序刷入CAN控制芯片里,进而实现对车内CAN总线的完全控制;

● 通过CAN控制器给车内其他控制器发送控制指令,实现对车辆的非法操控。

a. 伪基站连接

首先,研究者通过拆解车内的T-Box模块,发现它使用了高通3G基带芯片,并使用Sprint作为运营商,如图3所示。另外,还可以使用Sierra无线软件开发工具包来开发和调试这个系统[12]。该车机模块有两个网络接口,一个用于内部Wi-Fi通信,一个通过Sprint的3G服务与外界通信。研究者利用伪基站,可以实现手机网络与Jeep进行通信。

图3 哈曼Uconnect系统的Sierra Wireless AirPrime AR5550

b. 网关越狱

研究者为了控制车机Uconnect系统,对Uconnect将进行了端口扫描,并发现开放端口6667的D-Bus服务,D-Bus服务带来的安全风险包括代码注入、功能滥用甚至内存损坏等,因此研究者通过D-Bus服务可以实现未经身份验证对Uconnect系统进行控制。然而,车机Uconnect系统并不直接与车内的CAN总线相连,而是通过瑞萨V850ES/FJ3芯片处理。为了进一步控制车内的CAN总线通信,研究者发现V850ES芯片是由车机系统对其进行固件刷新的,而车机系统之前就拿到了控制权,那么研究者利用修改过的固件重新刷新了V850ES,从而将瑞萨V850ES/FJ3芯片进行了越狱。

c. 非法控制

车机芯片和CAN控制器V850ES通过SPI总线进行连接,通过使用SPI从车机芯片向V850ES芯片上修改后的固件发送消息,使得V850ES发出控制车辆行为的CAN数据。CAN是一种总线型的协议,在协议中没有原始地址信息,接收ECU对收到的数据无法确认是否为原始数据,这就容易导致攻击者通过注入虚假信息对CAN总线报文进行伪造、篡改等。因此,通过逆向JEEP车内的CAN通信协议,就可以进行伪造,从而进一步控制JEEP车的CAN-C总线系统。

03总 结

Chalie Miller和Chris Valasek作为黑客突破了以往汽车网络安全黑客的极限,那就是成功实现了非物理接触下的远程进行车辆控制。以往的黑客只能通过物理接触,或者只能控制个车辆,最多进行近距离攻击,而Chalie和Chris可以控制全美范围内,几乎所有安装了Uconnect车机的车。

从该JEEP车攻击事件的分析我们也可以看出,实现汽车的远程控制不是单单通过某一个漏洞,而是通过一系列的漏洞才实现了非物理接触下的入侵,而另一方面反映出汽车中的各个子控制器存在很多潜在的漏洞,最后再次梳理JEEP自由光入侵的时间线作为文章的总结。

● 2014年10月:Chalie和Chris披露了D-Bus服务暴露和易受攻击的事实。

● 2015年3月:Chalie和Chris发现可以重新编程V850芯片,以从OMAP芯片发送任意CAN消息。

● 2015年5月3日:Chalie和Chris发现D-Bus可以通过蜂窝网络访问,而不仅仅是Wi-Fi。

● 2015年7月:Chalie和Chris向FCA、Harman Kardon、NHTSA和QNX提供了研究报告。

● 2015年7月16日:克莱斯勒发布了该问题的补丁。

● 2015年7月21日:《Wired》文章发布。

● 2015年7月24日:Sprint蜂窝网络阻止端口6667的访问。克莱斯勒自愿召回140万辆汽车。

参考文献:

[1]HOPPE T, KILTZ S, DITTMANN J. Security Threats to Automotive CAN Networks Practical Examples and Selected Short-term Countermeasures[J]. Reliability Engineering and System Safety, 2011, 96(1): 11-25.

[2]WEIMERSKIRCH A. Do Vehicles Need Data Security?[C]//SAE Technical Paper. Detroit, MI, United States, 2011.

[3]KLEBERGER P, OLOVSSON T, JONSSON E. Security Aspects of the In-vehicle Network in the Connected Car[C]//IEEE Intelligent Vehicles Symposium (IV). Baden-Baden, Germany, 2011: 528-533.

[4]NISCH P. Security Issues in Modern Automotive Systems[C]//Lecture: Securce Systems. 2011.

[5]Keen Security Lab. TESLA Hacking 2016 and 2017[C]//15th ESCAR Europe. 2017.

[6]Computest. The Connected Car - Ways to Get Unauthorized Access and Potential Implica- tions[R]. 2018.

[7]MCCARTHY C, HARNETT K. National Institute of Standards and Technology Cybersecu- rity Risk Management Framework Applied to Modern Vehicle[R]. NHTSA Report 812-073. National Highway Traffic Safety Administration, U.S. Dept. of Transportation, 2014.

[8]MCCARTHY C, HARNETT K, CARTER A. A Summary of Cybersecurity Best Practices[R]. NHTSA Report 812-075. National Highway Traffic Safety Administration, U.S. Dept. of Transportation, 2014.

[9]MCCARTHY C, HARNETT K, CARTER A, et al. Assessment of the Information Sharing and Analysis Center Model[R]. 2014.

[10]KOBAYASHI H, KONNO C, KAYASHIMA M, et al. Approaches for Vehicle Information Security[R]. Information-Technology Promotion Agency, 2013.

[11]MILLER C, VALASEK C. Adventures in Automotive Networks and Control Units[Z]. DEF CON 21. 2013.

审核编辑黄宇

-

芯片

+关注

关注

462文章

53530浏览量

458889 -

CAN

+关注

关注

58文章

3010浏览量

471405 -

网络安全

+关注

关注

11文章

3449浏览量

62945 -

汽车

+关注

关注

15文章

4043浏览量

40606

发布评论请先 登录

北斗智联荣获ISO/SAE 21434汽车网络安全流程认证

海微科技荣获ISO/SAE 21434汽车网络安全流程认证证书

攻击逃逸测试:深度验证网络安全设备的真实防护能力

路畅科技通过DEKRA德凯ISO/SAE 21434汽车网络安全认证

福尔达获颁SGS汽车网络安全流程认证证书

国芯科技荣获TÜV 北德 ISO/SAE 21434 汽车网络安全流程认证证书

汽车网络安全攻击实例解析

汽车网络安全攻击实例解析

评论