0x00 前言

总结在WebLogic弱口令登录console的场景下的getshell方式。

0x01 WebLogic常见弱口令

更多的一些常见弱密码:

weblogic1 weblogic12 weblogic123 weblogic@123 webl0gic weblogic# weblogic@

0x02 WebLogic控制台getshell

部署WAR包getshell

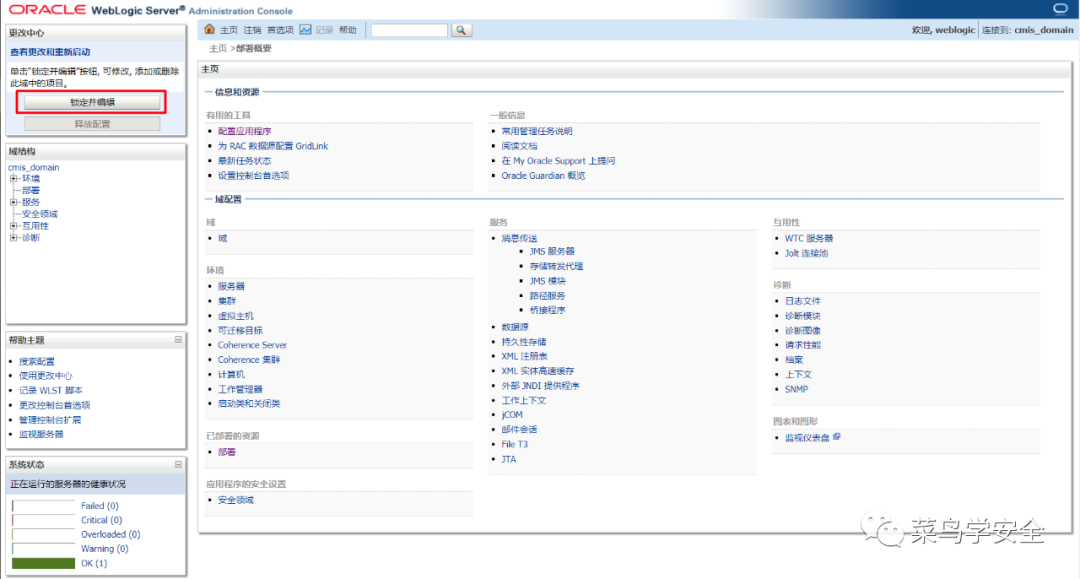

弱口令登录WebLogic控制台,点击”锁定并编辑”:

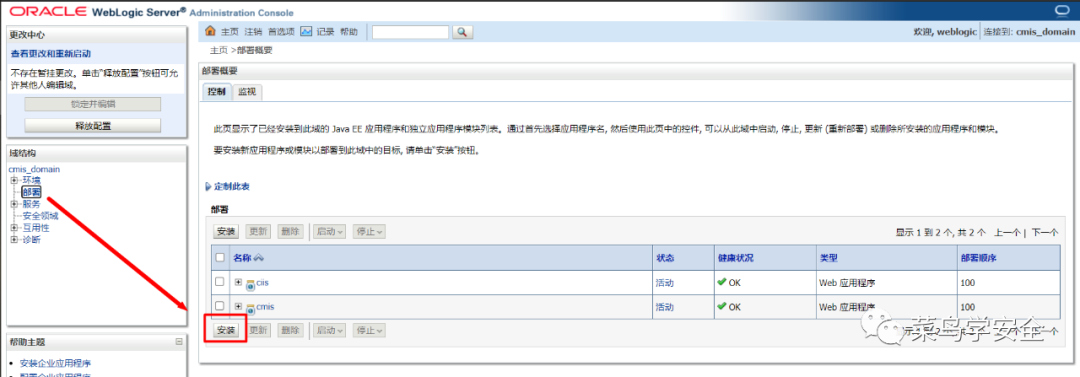

点击部署,然后安装:

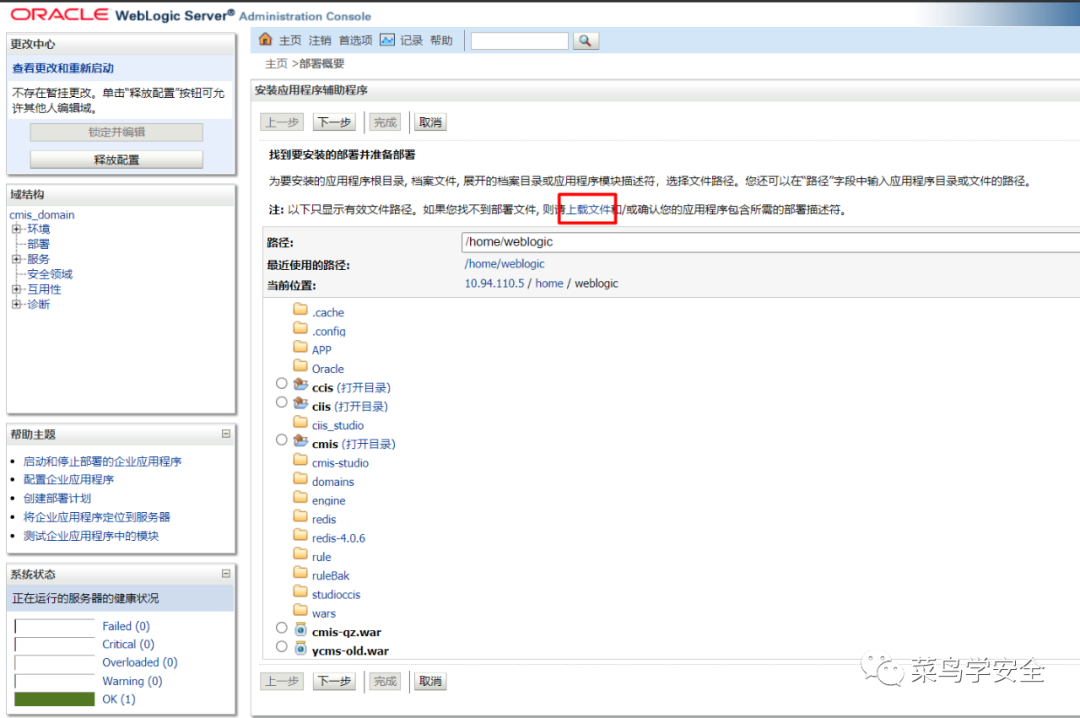

点击上载文件:

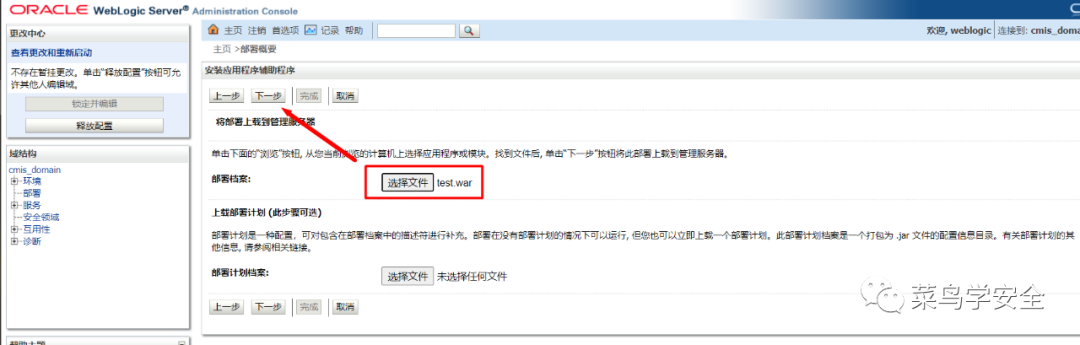

在部署档案中上传恶意WAR包文件后,点击位于上方的下一步:

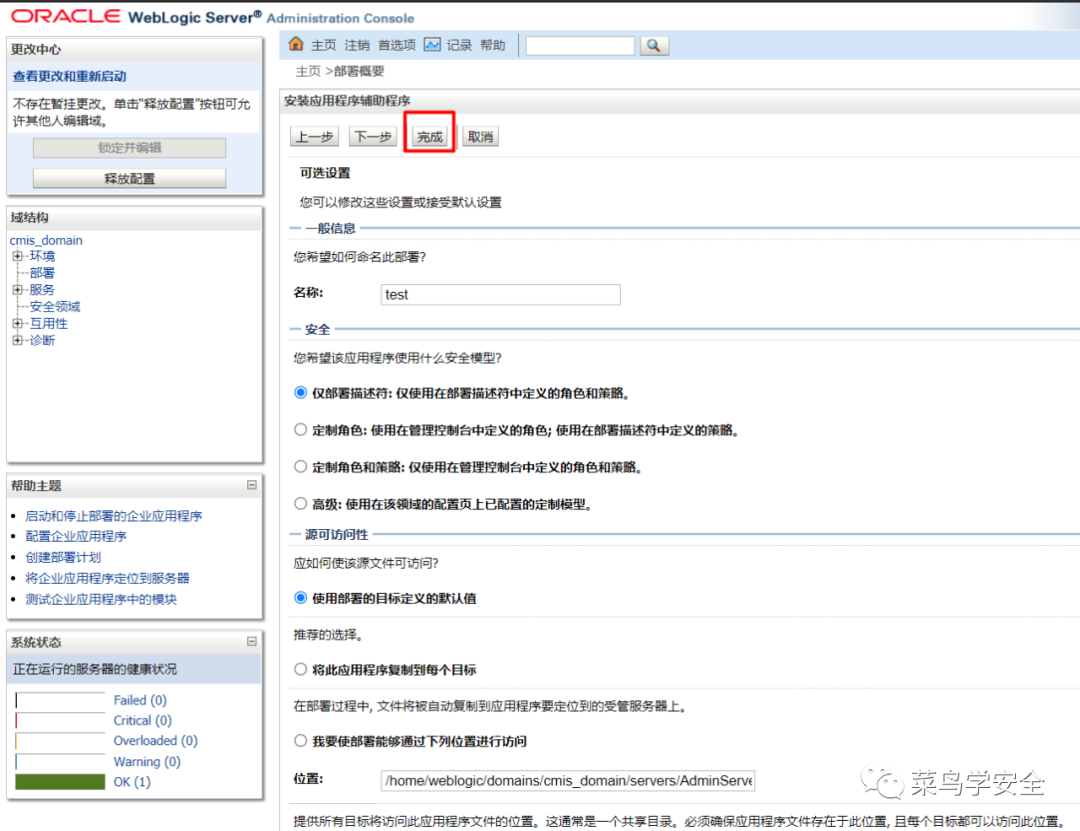

继续默认点击位于上方的下一步,直至遇到并点击完成:

接着激活更改:

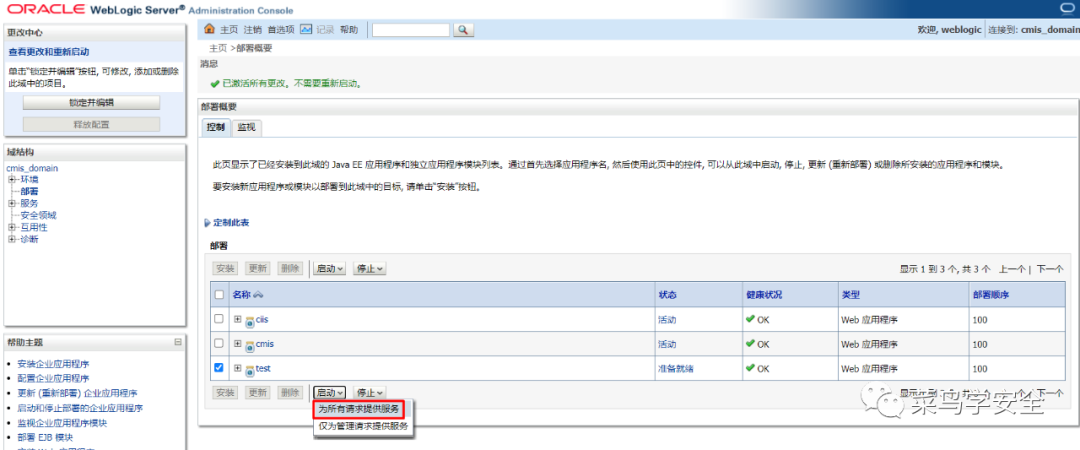

启动我们部署的WAR包程序:

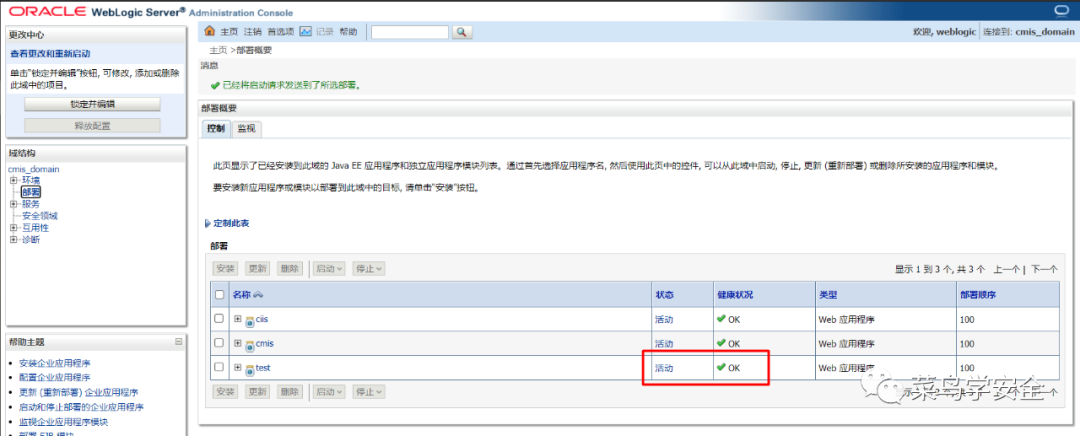

正常启动之后,如下:

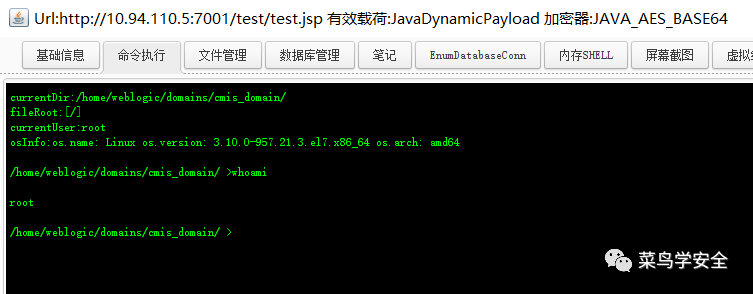

连上:

恶意WAR包制作:

先编写一个恶意的jsp文件或者使用哥斯拉等工具直接生成,如test.jsp;

将test.jsp压缩成zip格式的压缩文件,如test.zip;

直接修改zip压缩文件的后缀名为war即可,如test.war;

-

Web

+关注

关注

2文章

1302浏览量

73659 -

程序

+关注

关注

117文章

3836浏览量

84766

原文标题:WebLogic弱口令getshell实战

文章出处:【微信号:菜鸟学安全,微信公众号:菜鸟学安全】欢迎添加关注!文章转载请注明出处。

发布评论请先 登录

弱信号样品在比表面与孔径分析中的数据处理与增强技巧

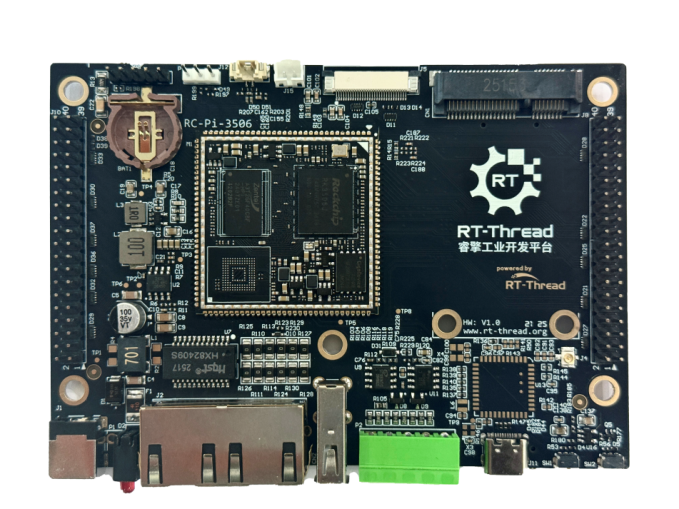

【深圳站圆满收官】开发者线下实战,睿擎工业平台Workshop精彩回顾!|新闻速递

深圳站报名火热进行中!睿擎工业平台线下实战 Workshop,亲手实战4小时解锁工业级开发!|活动预告

德思特案例 | 一套设备兼容四大测试场景:全面解析弱网测试方案

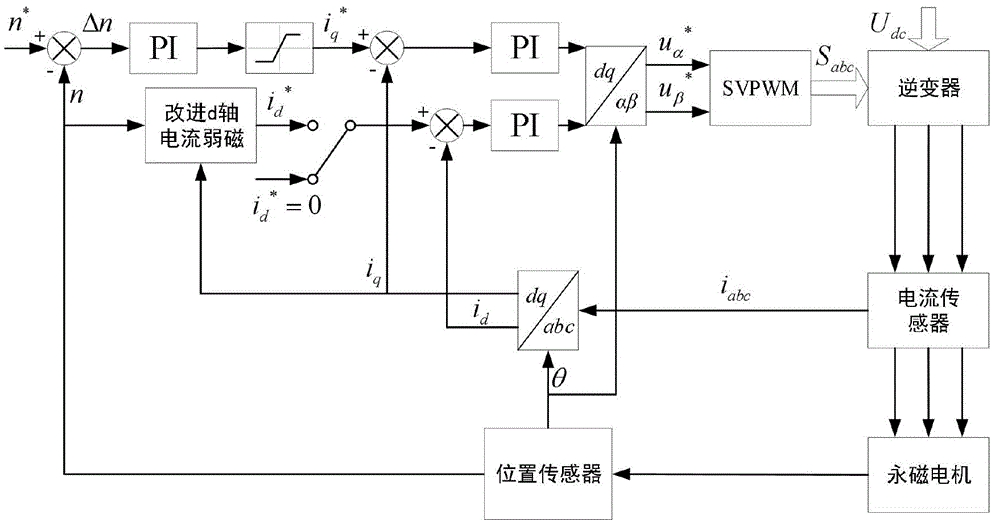

无刷电机弱磁控制:技术原理与实战应用

WebLogic弱口令getshell实战

WebLogic弱口令getshell实战

评论