如果从参数页面读入的备用字节包含恶意的非法值,则会导致缓冲器上溢,从而可能导致执行任意代码。

要成功完成此项攻击,需对 Zynq-7000 SoC 器件进行物理访问和修改,将原始 NAND 闪存替换为 NAND 闪存仿真器件。

仅限使用身份验证或加密进行安全启动的 Zynq-7000 SoC 器件才会受此攻击影响。

此项攻击不会影响任何其它产品系列。

解决方案

如果可对 Zynq-7000 进行物理访问,请确保将篡改界限扩展至同时包含 Zynq-7000 SoC 和 NAND 接口。

其它保护措施包括:

在 NAND 接口上使用盲孔和埋线,移除所有裸露在外的走线,这样即可最大程度提升连接到 NAND 接口的难度。

将开发板设计为一旦与 NAND 内存断开连接,就会导致 Zynq-7000 系统永久性损坏

将开发板设计为一旦连接至 NAND 接口,就会导致 Zynq-7000 系统永久性损坏

审核编辑 黄昊宇

-

NAND

+关注

关注

16文章

1747浏览量

140442 -

Zynq-7000

+关注

关注

3文章

144浏览量

37882 -

bootrom

+关注

关注

0文章

6浏览量

3941

发布评论请先 登录

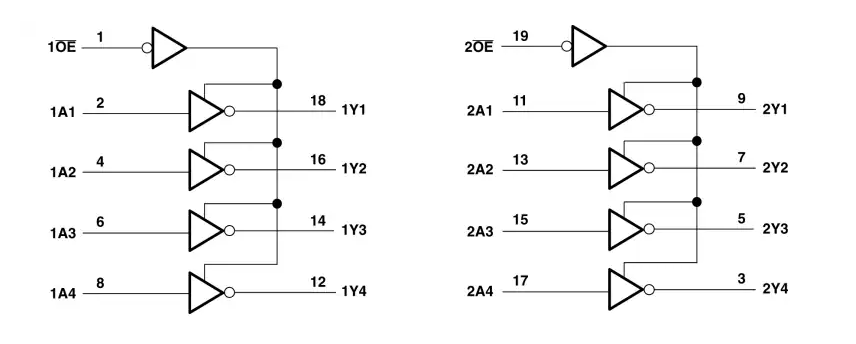

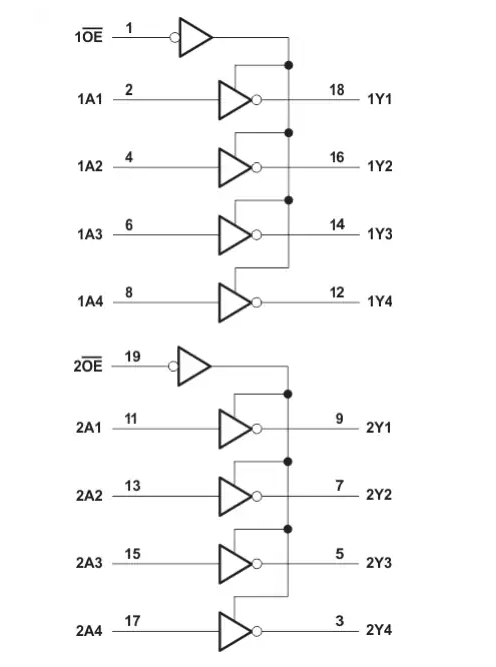

SN74AC541八路缓冲器/驱动器技术解析与应用指南

SN74ACT240八路缓冲器/驱动器技术解析与应用指南

Texas Instruments SN74LV240A八路缓冲器/驱动器数据手册

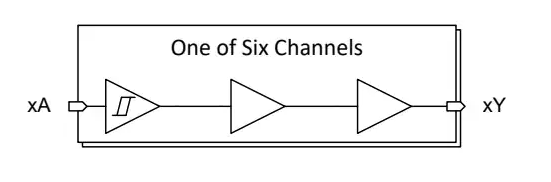

Texas Instruments SN74ACT17六路缓冲器数据手册

74ALVCH16827 20位缓冲器/线路驱动器规格书

74ALVT162827 20位缓冲器/线路驱动器规格书

74ALVCH162827 20位缓冲器/线路驱动器规格书

【Zynq-7000 SoC 设计咨询】:BootROM NAND 驱动中发生缓冲器上溢

【Zynq-7000 SoC 设计咨询】:BootROM NAND 驱动中发生缓冲器上溢

评论