当今的网络安全形势正在发生巨变,威胁和攻击方法使商业世界处于高度戒备状态。通过不断改变攻击技术,现代攻击不断变得复杂,比传统网络防御措施领先一步。随着 AI 、 ML 、 5G 和 IoT 的使用越来越多,网络速度很容易达到 100G 或更高。当前检测危险威胁和攻击的方法很快变得过时和无效。

当以现代网络速度运行时,安全团队不再能够实时监控整个网络。各组织试图通过依赖员工对可疑活动进行深入分析来增强其入侵预防系统( IPS )。这需要训练有素、高薪的安全运营中心人员,当团队无法跟上海量数据的步伐时,这将带来巨大的风险。

一连串的安全问题迫使企业寻求下一代解决方案,该解决方案能够分析其 100G 网络中的所有流量。要做到这一点,需要一种自动化、更有效、更高效的下一代 IPS ,能够在 100G 及以上实时阻止攻击。

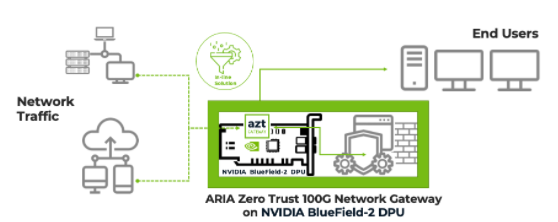

BlueField-2 数据处理器上的 ARIA 零信任安全网关

ARIA Cybersecurity 开发了一种解决这些问题的解决方案,称为 ARIA Zero Trust ( AZT )网关。网关使用来自 NVIDIA BlueField-2 数据处理器 ( DPU )的硬件加速进行线路速率分析。该解决方案部署为一个紧凑、在线、独立的网络设备,以阻止攻击,而不会影响跨线的生产流量。

为此,网关通过实时分析每个数据包来运行。为威胁分析创建分析不仅强制执行现有的独立保护策略,还强制执行新的动态生成策略,以确保更有效的安全态势。

为了检测攻击,数据包分析会进入解决方案的中央大脑。 brain 是 ARIA 的高级检测与响应产品,它使用 ML 和 AI 驱动的威胁模型,使用 MITRE ATT & CK 框架分析 70 多种不同类型攻击的数据。

这是通过完全自动化的方法实现的,无需人工参与。此外,可以将特定流量对话的副本发送到入侵检测系统进行更深入的分析。

在这两种情况下,结果作为动态生成的规则中继回 AZT 网关,以实时消除已识别的攻击对话。攻击可以自动识别、记录为新规则,并在几秒钟内停止。实时执行此过程是一项重大突破。

在此之前,您可能只收到问题的警报,然后自己找出解决方案。但是,使用 AZT 网关,您现在可以对警报采取自动操作,并部署新的安全规则,以防止网络上出现不必要的活动。

图 1 ARIA 零信任安全网关协议图

实时安全分析

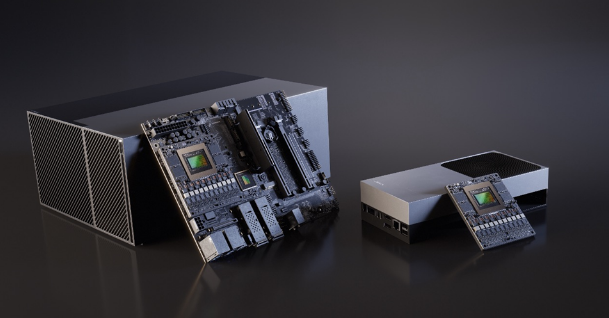

BlueField-2 DPU 具有紧凑的 PCIe OCP 卡外形。它提供了一次监视两个 100G 链路的能力,而不会中断任何流量或消耗关键的 CPU 资源。

BlueField 还提供硬件加速,以在要求的网络速度超过 100G 时处理数据包分析。为了在对话级别对每个数据包进行分类, AZT 系统软件利用高效的 BlueField Arm 内核应用预设和动态生成的安全规则集。

紧凑的占地面积和低功耗使 BlueField 非常适合在网络提供商和云数据中心环境中部署。使用 BlueField , AZT 网关还可以查看加密的数据流有效负载,以便进行更深入的分析。

经证明,此解决方案可将每个受保护数据包的成本降低 10 倍,与其他解决方案相比,可降低功耗,并将机架占地面积减少 10 倍。

对于即将推出的增强功能 NVIDIA Morpheus 应用框架 将使用高级 ML 和 AI 算法为 ARIA 提供不断发展的网络安全分析,以实时发现和阻止复杂的攻击。

关于作者

Scott Ciccone 于 2020 年作为 Cumulus Networks 收购的一部分加入后,目前担任 NVIDIA 的产品营销总监。 Scott 在产品营销和产品管理方面拥有 20 多年的经验,擅长在高增长环境下启动新的业务线,包括 Cumulus Networks , Palo Alto Networks 、 Cisco 和 Sun Microsystems 。斯科特在罗切斯特理工学院获得生物医学计算学士学位,在巴布森学院获得市场营销工商管理硕士学位。

审核编辑:郭婷

-

cpu

+关注

关注

68文章

11226浏览量

223169 -

NVIDIA

+关注

关注

14文章

5513浏览量

109179 -

AI

+关注

关注

90文章

38346浏览量

297479

发布评论请先 登录

网络攻击形态持续升级,哪些云安全解决方案更能应对 DDoS 等复杂威胁?

攻击逃逸测试:深度验证网络安全设备的真实防护能力

芯源半导体安全芯片技术原理

NVIDIA IGX Thor 机器人处理器将实时物理 AI 引入工业和医疗边缘场景

针对AES算法的安全防护设计

MPS电源管理芯片如何助力新能源汽车网络安全

使用ARIA Cybersecurity和NVIDIA实时阻止现代安全攻击

使用ARIA Cybersecurity和NVIDIA实时阻止现代安全攻击

评论