通常,您不会期望鱼缸需要保护免受黑客攻击。但是,如果那个鱼缸是一个智能的鱼缸,它的温度和照明由物联网 (IoT) 系统控制呢?在这种情况下,被黑的鱼缸为进入更大的网络提供了一条途径……以及大量敏感数据。这就是拉斯维加斯赌场所发生的事情,其智能鱼缸没有受到防火墙的保护,让坏人可以访问其豪赌客户数据库。

“真的,以这种方式开始的目的是物联网无处不在。与此相关的连接是,许多产品都容易受到攻击。我们需要考虑安全问题,”Maxim 嵌入式安全董事总经理 Scott Jones 在他最近关于该主题的网络研讨会上说。在长达一小时的会议“为什么鱼缸需要安全性?”中,Jones 强调了考虑安全性的设计的重要性,解释了 SHA-3 哈希算法和物理不可克隆函数 (PUF) 技术的工作原理,并介绍了一个集成了这两种技术的安全身份验证器。

被黑客入侵的鱼缸是一个引人入胜的例子,嵌入式世界中有很多连接的东西都有类似的漏洞。琼斯引用了医疗工具开发商的例子,他们的产品从医疗废物中收获并最终重新投入供应链,以及在工业控制和自动化系统中发现的假传感器。高价值产品是恶意软件、伪造和未经授权使用的目标——它们的感知价值通常在于底层数据。

如果你不确定是否需要保护你的设计,Jones 说,问问自己这些问题:

我是否有可以通过安全解决的现有问题?

我的系统会成为伪造或不当使用的目标吗?

为了安全和质量,我的传感器、工具和模块必须是正品吗?

虽然设计安全性有多种形式,但琼斯主张将基于硬件的安全性(例如通过安全身份验证器)作为最强大和最具成本效益的选择。安全认证器可用于知识产权 (IP) 保护、设备认证、功能设置、使用管理、数据/固件完整性和消息认证/完整性。这些设备通常设计用于提供对称和非对称算法、双向身份验证以及安全系统数据存储、使用计数、内存设置和通用 I/O (GPIO)。您可以将安全身份验证器用于多种目的,包括:

使用前对配件进行身份验证

安全地更新附件验证器中的数据

提供附件操作参数的认证读取

安全地计算附件的使用次数

附件的其他用途到期

为单独的主机/附件加密通信建立加密密钥

像数据指纹一样,

为什么要关心 SHA-3?SHA-3 由欧洲知名密码团队开发,基于 KECCAK 密码功能,经过美国国家标准与技术研究院 (NIST) 的公开竞争和审查,于 2015 年被采用为最新的安全哈希算法。“如果你考虑哈希算法,”琼斯说,“它们真的就像一个函数,可以为我们提供数据的数字指纹。您可以采用任意大小的数据算法,将其推入 SHA 算法,然后从该过程中获得固定长度的输出。”

他继续说道,“SHA-3 的美妙之处在于,它在硬件实现方面甚至在软件方面都非常高效。” 这使得该算法非常适合基于对称密钥的消息认证码 (MAC)。对于 MAC,使用一小段信息来验证消息并确认它来自指定的发送者,例如传感器或工具。此过程可确保在允许执行所需操作之前可以信任消息。

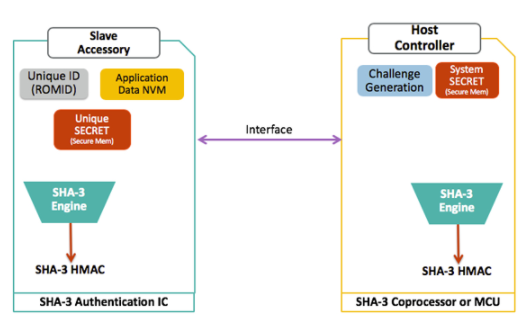

正如琼斯所指出的,SHA-3 提供了一种安全的单向函数。您无法从散列重建数据,或在不更改散列的情况下更改数据。您也不会找到具有相同散列的任何其他数据,或具有相同散列的任何两组数据。要了解 SHA-3 的工作原理,请考虑一个最终应用,该应用在系统级别由一个设计有 SHA-3 认证 IC 的从属附件和一个带有 SHA-3 协处理器或微控制器的主控制器组成,如图 2 所示。 从属附件将有一个唯一的秘密,而主控制器将有一个系统秘密。对于身份验证功能,主机需要首先安全地计算存储在从 IC 中的唯一秘密。为此,主机向从机请求 ROM ID 并输入它,以及它自己安全存储的系统机密和一些计算数据,进入自己的 SHA-3 引擎。然后,引擎会计算一个基于 SHA-3 哈希的 MAC (HMAC),它等于存储在身份验证 IC 中的唯一秘密。在安全地导出从 IC 中的唯一秘密之后,主控制器可以与认证 IC 执行各种双向认证功能。一个例子是一个质询和响应认证序列,以证明附件是真实的。在这种情况下,主机从从机请求并接收一个 ROM ID。主机还产生一个随机质询并将其发送到从属附件。然后,从属附件将其唯一 ID、唯一秘密和挑战输入其 SHA-3 引擎以计算 SHA-3 HMAC,然后将其返回给主机。同时,主机已经计算了它的 SHA-3 HMAC 与唯一的从机秘密,挑战,和从机的 ROM ID。如果 HMAC 相等,则验证从属附件是真实的。

图 2. SHA-3 身份验证模型中的基本元素。

您无法窃取不存在的密钥 如今

,即使是安全解决方案也受到无情且复杂的攻击。有非侵入性方法,例如侧信道攻击。还有侵入性攻击,包括微探测、逆向工程以及使用聚焦离子束对硅进行修改。PUF 技术旨在防止这些类型的攻击。Maxim 的 PUF 实现在其 ChipDNA ™中该技术利用硅内部的随机电气特性来生产密钥。“这样做的美妙之处在于,任何相互作用,任何探测或暴露硅的尝试,都会导致这些非常敏感的电气特性发生变化,”琼斯说,并解释说这会使 PUF 变得无用。仅当加密操作需要时,才会在安全逻辑中生成和使用密钥,并在不再需要时将其擦除。

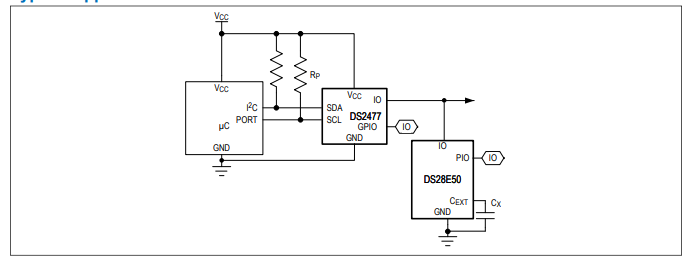

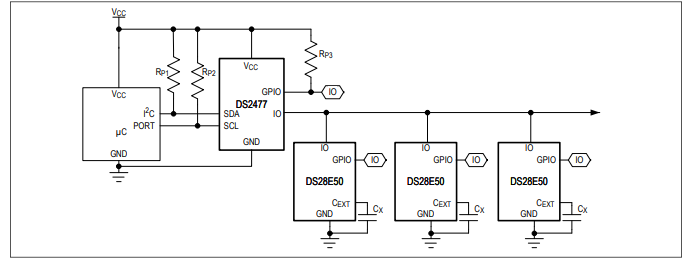

SHA-3 和 PUF 技术可以形成强大的组合——Maxim 最新的安全认证器 DS28E50中提供了这一技术。除了 PUF 保护和符合 FIPS202、基于 SHA3-256 的质询/响应双向身份验证之外,DS28E50 还具有:

NIST SP 800-90B TRNG 带有输出 RND 的命令

2kb E2 数组用于用户内存和 SHA-3 密码

具有经过身份验证的读取的仅递减计数器

唯一的工厂编程只读序列号 (ROM ID)

审核编辑:郭婷

-

ROM

+关注

关注

4文章

578浏览量

88547 -

计数器

+关注

关注

32文章

2306浏览量

97573 -

IOT

+关注

关注

189文章

4369浏览量

206591

发布评论请先 登录

针对AES算法的安全防护设计

Linux企业网络安全防护体系建设

深入剖析Docker全链路安全防护策略

如何构建Linux服务器安全防护体系

DS28E50具有ChipDNA PUF保护的DeepCover安全SHA-3认证器技术手册

DS2477具有ChipDNA PUF保护的DeepCover安全SHA-3协处理器技术手册

DS28E16 1-Wire SHA-3安全认证器技术手册

DS28C50具有ChipDNA PUF保护的DeepCover I2C安全SHA-3认证器技术手册

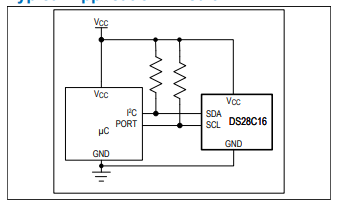

DS28C16 I²C低电压SHA-3认证器技术手册

DS28E54 1-Wire SHA3-256安全认证器,兼容DS2431/DS28E07技术手册

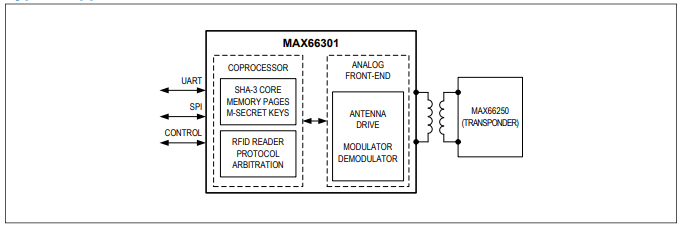

MAX66301带SHA-3和RFID阅读器的DeepCover安全认证器技术手册

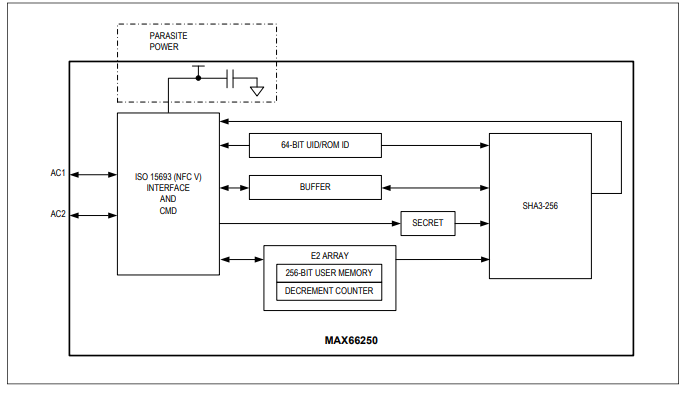

MAX66250 ISO 15693、SHA3-256、256位用户EEPROM安全认证器技术手册

授时安全防护装置是什么?怎么选?

SHA-3 Plus PUF形成强大的安全防护罩

SHA-3 Plus PUF形成强大的安全防护罩

评论