最近有很多人给我打电话或者微信说要学习芯片解密,问我们收不收学徒,说实话我们不收哦。因为芯片解密涉及的知识面太广了,学习单片机,c语言,汇编语言等,还得配备显微镜,各种编程器等等。

你得有一定的知识,懂得如何将一个已加密的芯片变为不加密。

必须有读取程序的工具,可能有人就会说,无非就是一个编程器。是的,就是一个编程器,但并非所有的编程器都具备可以读的功能。这也是就为什么我们有时候为了解密一个芯片而会去开发一个可读编程器的原因。

及时你懂了所有的知识,还得学会芯片解密的方法。

软件攻击

该技术通常使用处理器通信接口并利用协议、加密算法或这些算法中的安全漏洞来进行攻击。软件攻击取得成功的一个典型事例是对早期ATMELAT89C系列单片机的攻击。攻击者利用了该系列单片机擦除操作时序设计上的漏洞,使用自编程序在擦除加密锁定位后,停止下一步擦除片内程序存储器数据的操作,从而使加过密的单片机变成没加密的单片机,然后利用编程器读出片内程序。

电子探测

该技术通常以高时间分辨率来监控处理器在正常操作时所有电源和接口连接的模拟特性,并通过监控它的电磁辐射特性来实施攻击。

因为单片机是一个活动的电子器件,当它执行不同的指令时,对应的电源功率消耗也相应变化。

这样通过使用特殊的电子测量仪器和数学统计方法分析和检测这些变化,即可获取单片机中的特定关键信息。至于RF编程器可以直接读出老的型号的加密MCU中的程序,就是采用这个原理。

过错产生

该技术使用异常工作条件来使处理器出错,然后提供额外的访问来进行攻击。使用最广泛的过错产生攻击手段包括电压冲击和时钟冲击。

低电压和高电压攻击可用来禁止保护电路工作或强制处理器执行错误操作。

时钟瞬态跳变也许会复位保护电路而不会破坏受保护信息。电源和时钟瞬态跳变可以在某些处理器中影响单条指令的解码和执行。

探针技术

该技术是直接暴露芯片内部连线,然后观察、操控、干扰单片机以达到攻击目的。

紫外线法

紫外线攻击也称为UV攻击方法,就是利用紫外线照射芯片,让加密的芯片变成了不加密的芯片,然后用编程器直接读出程序。

这种方法适合OTP的芯片,做单片机的工程师都知道OTP的芯片只能用紫外线才可以擦除。那么要擦出加密也是需要用到紫外线。

目前台湾生产的大部分OTP芯片都是可以使用这种方法解密的,感兴趣的可以试验或到去下载一些技术资料。

TP芯片的封装有陶瓷封装的一半会有石英窗口,这种事可以直接用紫外线照射的,如果是用塑料封装的,就需要先将芯片开盖,将晶圆暴露以后才可以采用紫外光照射。

由于这种芯片的加密性比较差,解密基本不需要任何成本,所以市场上这种芯片解密的价格非常便宜。

芯片漏洞

很多芯片在设计的时候有加密的漏洞,这类芯片就可以利用漏洞来攻击芯片读出存储器里的代码。

还有的是搜索代码里是否含有某个特殊的字节,如果有这样的字节,就可以利用这个字节来将程序导出。

另外有的芯片具有明显的漏洞的,比如在加密后某个管脚再加电信号的时候,会使加密的芯片变成不加密的芯片。

目前市场上能看到的芯片解密器都是利用芯片或程序的漏洞来实现解密的。不过外面能买到的解密其基本上是能解的型号很少,因为一般解密公司都不会将核心的东西对外公布或转让。

而解密公司自己内部为了解密的方便,自己会使用自制的解密工具。

责任编辑:haq

-

芯片

+关注

关注

462文章

53539浏览量

459172 -

IC

+关注

关注

36文章

6264浏览量

184259

原文标题:IC芯片解密学习一般人能学会吗?

文章出处:【微信号:zhixinkeji2015,微信公众号:芯片逆向】欢迎添加关注!文章转载请注明出处。

发布评论请先 登录

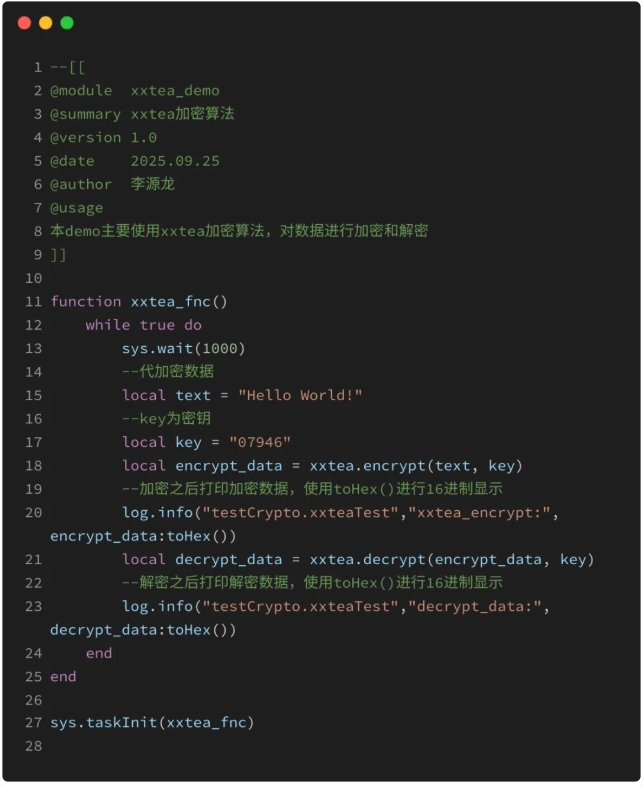

极简XXTEA加密解密:5分钟代码速学!

AES加解密算法逻辑实现及其在蜂鸟E203SoC上的应用介绍

轻量级加密解密:Crypto核心库守护数据安全的终极答案

会议邀请 | Aigtek安泰电子与您相约西部声学会议暨西安-上海声学会议,共探声学领域未来之路

学会芯片解密的方法

学会芯片解密的方法

评论