研究人员发现,更多高级攻击组织正在创建工具和平台来针对基于Linux的设备。因此,本文希望分析有关Linux安全性的误解,以及讨论组织如何更好地保护其Linux计算机。

在过去的8年里,卡巴斯基全球研究与分析团队观察到,越来越多的APT组织开始针对运行Linux软件的设备。

事实上,人们普遍认为Linux操作系统默认是安全的,并且不易受到恶意代码的攻击。这种误解主要是因为在过去网络犯罪分子创建针对对Linux台式机和服务器的恶意软件更少,并且相关攻击也更少,与之相反的是针对Windows攻击的报道很多。不过,研究人员认为,尽管Linux尚未遇到Windows系统所遭遇的大量病毒、蠕虫和特洛伊木马,但它仍然是一个有吸引力的目标。

APT组织之所以将目标瞄准Linux,关键因素是容器化趋势推动了Linux的广泛采用。向虚拟化和容器化的转变使得大多数企业在某些日常任务中都使用Linux,而这些设备通常可以从Internet访问,并且可以用作攻击者的初始入口点。

此外,一些IT、电信公司和政府使用的Linux和macOS设备比Windows系统更多,这让攻击者别无选择。

卡巴斯基的遥测表明,服务器是攻击的最常见目标,其次是企业IT和网络设备,然后是工作站。在某些情况下,攻击者还会利用被入侵的Linux路由器对同一网络中的Windows发起攻击。最终造成攻击者既可以访问Linux服务器上的数据,又可以访问运行Windows或可能已连接的macOS的端点。

不断演变的威胁

攻击者对Linux恶意软件进行更改,从而针对Linux设备发起攻击。刚开始编写恶意软件时,攻击者的目标是操纵网络流量。比如Cloud Snooper黑客组织就使用了一个面向服务器的Linux内核rootkit,旨在操纵Netfilter流量控制功能以及跨越目标防火墙的命令和控制通信。

而Barium(APT41)也有同样的目标。该组织从2013年开始瞄准游戏公司以获取经济利益,随着时间的推移,它开发了新的工具并追求更复杂的目标,使用名为MessageTap的Linux恶意软件,拦截来自电信提供商基础设施的短信。

此外,针对Linux的APT攻击者经常使用基于Linux服务器和台式机上可用的合法工具(例如,编译代码或运行Python脚本的能力),导致在日志中留下的攻击痕迹更少,进一步保证了权限维持的可能。具体操作上,一般是感染IoT、网络盒,或者替换受感染服务器上的合法文件。因为这些设备/内容不经常更新,并且在许多情况下没有安装防病毒软件。

许多企业对网络攻击者拥有PHP后门、rootkit和为Linux编写的利用代码并不十分担心,这是非常危险的讯号。虽然Linux没有像Windows那么频繁地成为攻击目标,但研究人员建议企业采取措施保护环境免受此类攻击。

为软件保留一份可信来源的列表。

只安装来自官方商店的应用程序。

检查网络设置并避免不必要的网络应用程序。

从Linux发行版中正确配置其防火墙,以过滤流量并存储主机的网络活动。

责编AJX

-

Linux

+关注

关注

88文章

11628浏览量

218003 -

服务器

+关注

关注

13文章

10095浏览量

90899 -

网络攻击

+关注

关注

0文章

331浏览量

24356

发布评论请先 登录

攻击逃逸测试:深度验证网络安全设备的真实防护能力

研究人员复兴针孔相机技术以推动下一代红外成像发展

Linux网络管理的关键技术和最佳实践

无刷直流电机双闭环串级控制系统仿真研究

NVIDIA助力研究人员开发用于搜救任务的无人地面车辆

TCP攻击是什么?有什么防护方式?

芯盾时代助力解决针对C端客户的网络钓鱼攻击

研究人员开发出基于NVIDIA技术的AI模型用于检测疟疾

Lansweeper解析:IT资产发现是什么

在线研讨会 | @2/27 威胁侦测与回应:AI在车联网安全中的应用

DHCP在企业网的部署及安全防范

龙芯3A5000网络安全整机,助力保护网络信息安全

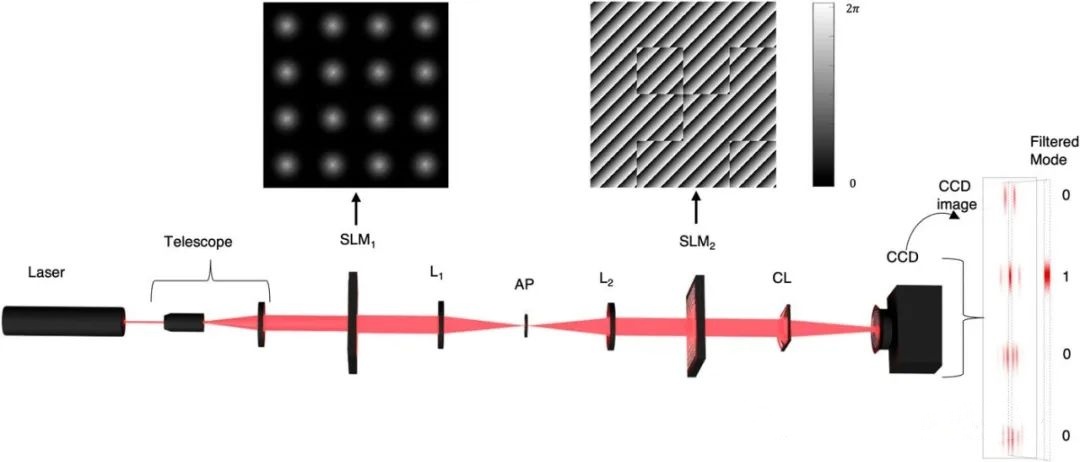

研究人员利用激光束开创量子计算新局面

研究人员发现:更多黑客的网络攻击针对于基于Linux的设备

研究人员发现:更多黑客的网络攻击针对于基于Linux的设备

评论