前言

随着物联网的发展,连接到互联网的设备数量呈指数增长,物联网信息安全越来越重要。

因此,TLS 逐渐成为物联网通讯的标配。但是 TLS 是加密传输,这给调试增加了一定的难度。

笔者最近工作中一直用到 HTTPS,但是苦于 wireshark 只能抓取 HTTP 的明文数据包,无法抓取 HTTPS 的数据包,于是就有了这篇文章,在 RT-Thread 系统上,使用 wireshark 抓取 HTTPS 数据包.

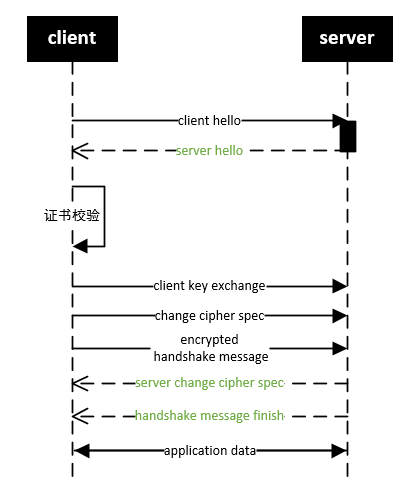

简单介绍TLS1.2握手和协商过程

client hello

客户端向服务器发送 tls 版本,加密方式,客户端随机数等。

server hello

服务器端返回协商信息的结果,包括使用的 tls 版本,使用哪一种加密方式(cipher suite), 服务器的随机数(random_s)。

证书校验

客户端验证证书的合法性,如果验证通过才会进行后续通讯

client key exchange

客户端发送协商密钥发送给服务端

server change cipher spec

服务器通知客户端以后使用此协商密钥进行加密

hangshake message finish

客户端接收服务器发送的握手消息,验证通过后,握手完成。

此后的通讯都采用协商密钥和加密算法通讯。

设备端解密https数据包

查阅文档得知,wireshark 支持将 tls 会话中使用的密钥保存到外部文件中,供 wireshark 使用。

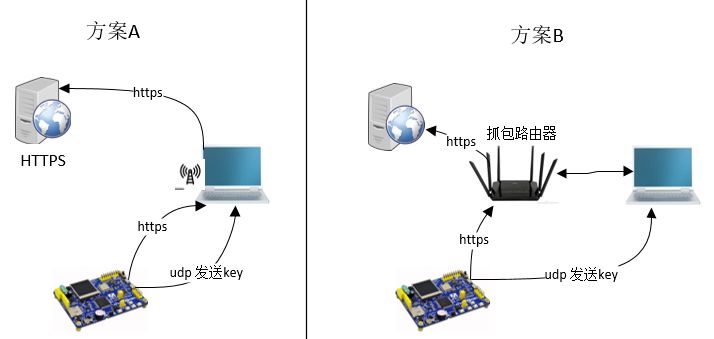

流程图

在没有抓包路由器的情况下,使用方案A, 电脑创建 wifi 热点,设备端连接电脑热点,并发起 https 请求,服务器接收到请求,向设备端发出响应,设备端根据响应的内容,计算出密钥, 并将设备端随机数和密钥通过 udp 发送到 pc,保存到 sslkey.log 文件,wireshark 根据设备端随机数和密钥即可将 tls 数据包解密。

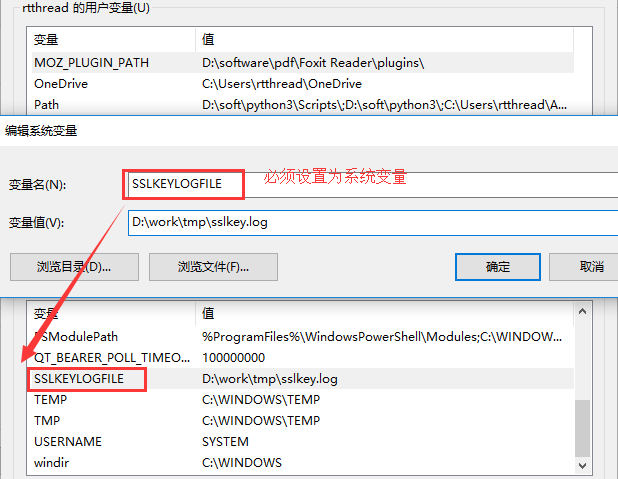

配置wireshark

新建 sslkey.log 文件,并配置为 windows 系统变量。

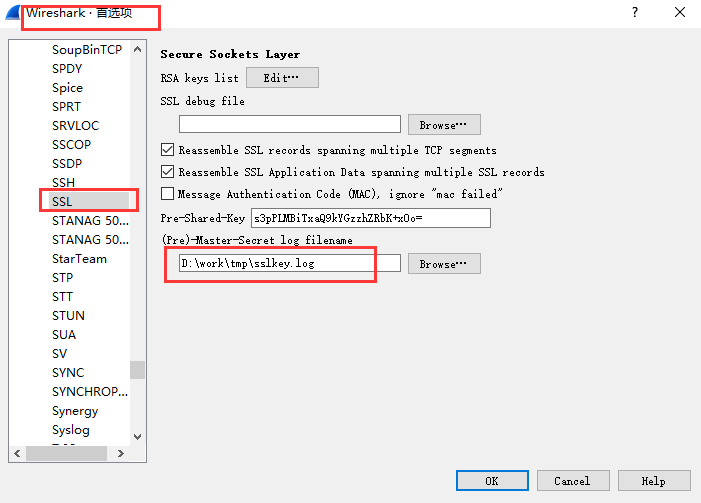

配置 wireshark编辑->首选项->protocols->SSL(version 2.4.9),更高版本的 wireshark 操作步骤为:编辑->首选项->protocols->TLS

配置好之后重启 wireshark

按照下面的格式,向 sslkey.log 写入客户端随机数和密钥, 即可使 wireshark 解密 tls 数据包.

1CLIENT_RANDOM5a497axx3756f69b4axxx2CLIENT_RANDOM5dfb96xxb07a9da164xxx3CLIENT_RANDOM5a497axx12e14567b9xxx4CLIENT_RANDOM55c00xxxb07a9da164xxx5CLIENT_RANDOM5a497xxxb03ca0d5fcxxx

数据的含义如下:

CLIENT_RANDOM: 固定标签(支持 SSL 3.0, TLS 1.0, 1.1, 1.2)

第二个参数:客户端随机数(random_c)32个字节,编码为64个十六进制字符

第三个参数: 48字节的协商密钥,编码为96个十六进制字符

接下来只要找到设备上的客户端随机数和密钥,保存到 syskey.log,即可通过 wireshark 解密 tls 数据包。

下面函数,保存了客户端随机数和密钥信息。

ssl_tls.c

1intmbedtls_ssl_derive_keys(mbedtls_ssl_context*ssl) 2{ 3... 4 5MBEDTLS_SSL_DEBUG_MSG(3,("ciphersuite=%s", 6mbedtls_ssl_get_ciphersuite_name(session->ciphersuite))); 7MBEDTLS_SSL_DEBUG_BUF(3,"mastersecret",,48); 8MBEDTLS_SSL_DEBUG_BUF(4,"randombytes",handshake->randbytes,64); 9MBEDTLS_SSL_DEBUG_BUF(4,"keyblock",keyblk,256);10...11}

其中session->master保存的是密钥,handshake->randbytes保存的是客户端和服务器的随机数。也就是说,将这两个参数保存到 sslkey.log 文件中,那么 wireshark 就能解密设备上的https数据包。

编写 udp 客户端,将客户端随机数和密钥发送到 windows,windows 编写 udp server python 脚本,用于接收数据,并将数据写入 sslkey.log 文件

1#include

udpserver.py

1importsocket 2 3BUFSIZ=1024 4ip_port=('0.0.0.0',5000) 5file=r'd:\work\tmp\sslkey.log' 6 7server=socket.socket(socket.AF_INET,socket.SOCK_DGRAM) 8server.bind(ip_port) 910whileTrue:11random_c,client_addr=server.recvfrom(BUFSIZ)12master,client_addr=server.recvfrom(BUFSIZ)13print("openfile"+""+file)14write_data='CLIENT_RANDOM'+str(random_c,encoding='utf-8')+''+str(master,encoding='utf-8')15print(write_data)1617withopen(file,'a')asf:18f.write(write_data)19print("closefile"+""+file)

需要注意的是,设备使用上述方法解密 https 的数据包,加密算法目前只能是 RSA,所以还需要强制客户端发送的加密方式(cipher suites)只能是 RSA。

修改packages\mbedtls-latest\ports\inc\tls_config.h,注释掉如下宏定义:

1//#defineMBEDTLS_KEY_EXCHANGE_PSK_ENABLED2//#defineMBEDTLS_KEY_EXCHANGE_DHE_PSK_ENABLED3//#defineMBEDTLS_KEY_EXCHANGE_ECDHE_PSK_ENABLED4//#defineMBEDTLS_KEY_EXCHANGE_RSA_PSK_ENABLED5//#defineMBEDTLS_KEY_EXCHANGE_DHE_RSA_ENABLED6//#defineMBEDTLS_KEY_EXCHANGE_ECDHE_RSA_ENABLED7//#defineMBEDTLS_KEY_EXCHANGE_ECDHE_ECDSA_ENABLED8//#defineMBEDTLS_KEY_EXCHANGE_ECDH_ECDSA_ENABLED9//#defineMBEDTLS_KEY_EXCHANGE_ECDH_RSA_ENABLED

这样就可以确保客户端和服务器只使用 RSA 的加密方式进行通信, 但是部分服务器不支持 RSA 的方式,握手过程会失败。

将udpcli_send函数添加到mbedtls_ssl_derive_keys函数中,如下所示

1MBEDTLS_SSL_DEBUG_MSG(3,("ciphersuite=%s", 2mbedtls_ssl_get_ciphersuite_name(session->ciphersuite))); 3MBEDTLS_SSL_DEBUG_BUF(3,"mastersecret",session->master,48); 4MBEDTLS_SSL_DEBUG_BUF(4,"randombytes",handshake->randbytes,64); 5MBEDTLS_SSL_DEBUG_BUF(4,"keyblock",keyblk,256); 6 7//replaceyouripaddress 8udpcli_send("192.168.123.206",handshake->randbytes,32,session->master,48); 910mbedtls_zeroize(handshake->randbytes,sizeof(handshake->randbytes));

windows 运行 python 脚本(注意修改sslkey.log的文件路径)

1pythonudpserver.py

设备联网成功后,在 MSH 终端输入

1\|/ 2-RT-ThreadOperatingSystem 3/|\4.0.1buildApr22019 42006-2019Copyrightbyrt-threadteam 5lwIP-2.0.2initialized! 6[I/SAL_SOC]SocketAbstractionLayerinitializesuccess. 7 8........... 9msh/mnt/sdcard>10msh/mnt/sdcard>11msh/mnt/sdcard>12msh/mnt/sdcard>wgethttps://www.rt-thread.com/service/rt-thread.txt1.txt

wireshark抓包

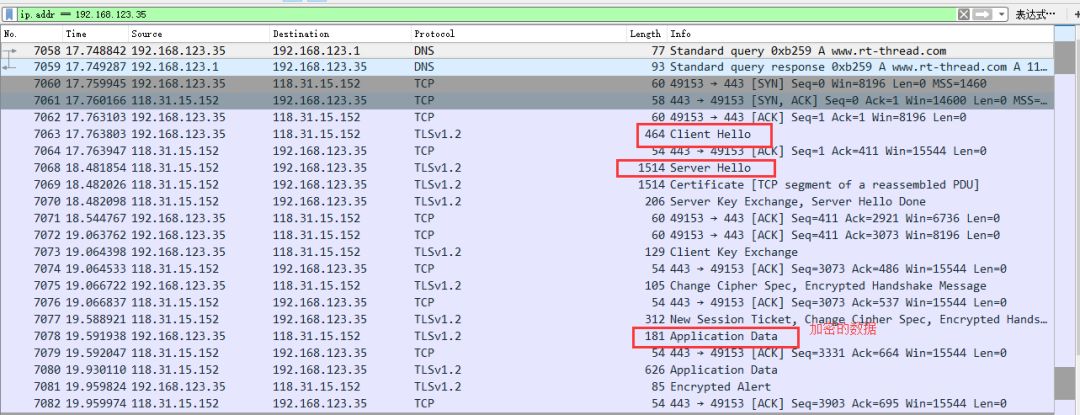

加密的数据包

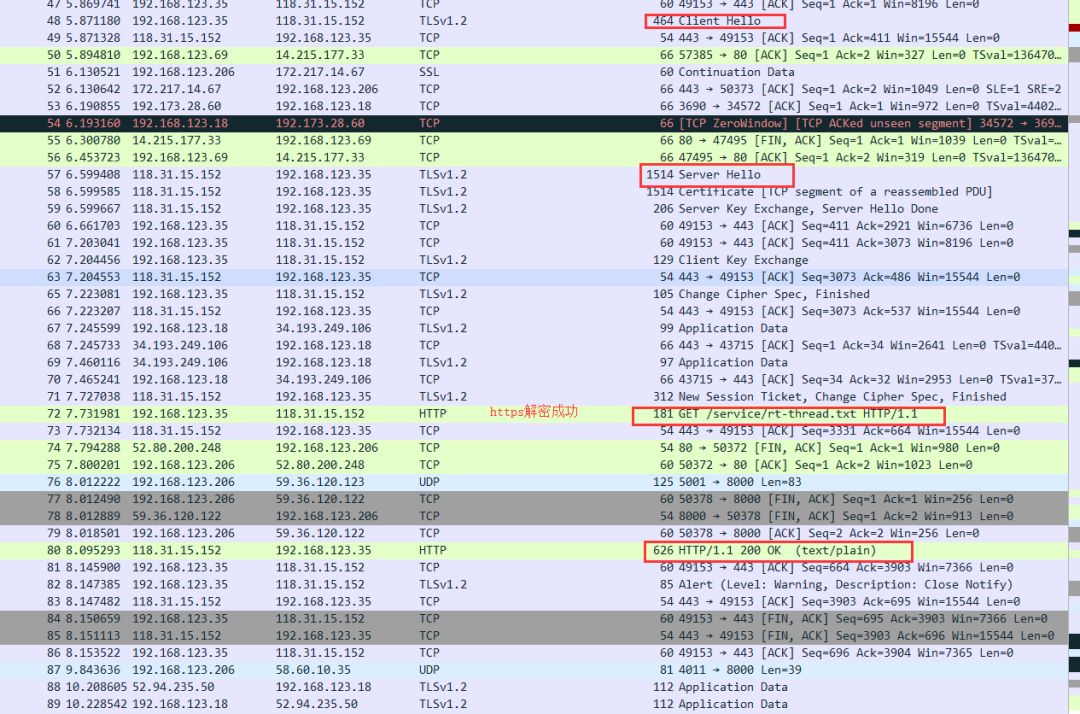

解密的数据包

-

物联网

+关注

关注

2870文章

41659浏览量

358426 -

路由器

+关注

关注

22文章

3505浏览量

111347 -

数据包

+关注

关注

0文章

231浏览量

24095

原文标题:基于RT-Thread 使用 wireshark 抓取 HTTPS 数据包

文章出处:【微信号:RTThread,微信公众号:RTThread物联网操作系统】欢迎添加关注!文章转载请注明出处。

发布评论请先 登录

相关推荐

TLS-V1.2 HTTPS请求吞吐量非常差

不受信任的证书EAP-TLS错误5035

用2048位的密钥大小与TLS SSL服务器通信?

深度还原TLS握手问题的排查思路和方法

一个基于多属性协商的效用函数研究

什么是握手信号? 什么是握手协议?

TLS1.3的正式运行版本,为互联网安全筑起了新的长城

科普:简化SSL/TLS的握手过程

使用TLS 1.3的优势有哪些

HTTPS协议是什么?为什么安全?

基于TLS DoIP测试开发实践

简单介绍TLS1.2握手和协商过程

简单介绍TLS1.2握手和协商过程

评论