加密货币矿机公司比特大陆今日正式发布蚂蚁矿机新品Antminer S17 Pro。比特大陆介绍称,这是其迄今为止性能最强的SHA256算法矿机,可支持BTC、BCH等加密数字货币挖矿。

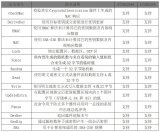

该款矿机所搭载的比特大陆第二代7nm芯片BM1397,发布于今年2月。据了解,标准模式下算力高达53 TH/s,能效比为39.5 J/T,低功耗模式下能效比低至36J/T。这一芯片在电路结构和低功耗技术等方面的不断加强,使得S17 Pro性能显著提升。

此外,比特大陆还强调称,S17Pro采用全新散热技术及全局优化定制方案,充分考虑从芯片架构到整机经济性等因素,通过对核心部分的加强同时兼顾其他模块的优化,实现全局最优。

除发布蚂蚁矿机S17 Pro外,比特大陆还同步推出另一款7nm矿机S17 。S17 提供56T及53T两个版本,均可支持标准模式和低功耗两种模式。

目前,蚂蚁矿机S17、S17 Pro均已同步登陆比特大陆官网,将于4月9日下午2点正式开售。

比特大陆成立于2013年。根据商业咨询公司弗若斯特沙利文(Frost & Sullivan)的数据,按2017年收入计,比特大陆是全球最大的基于ASIC的加密货币矿机公司,占全球74.5%的市场份额,远高于排名第二和第三的嘉楠耘智的6.2%和亿邦科技4.5%的份额。

2018年9月26日,比特大陆在香港联交所官方网站上载A1招股文件,正式启动赴港上市进程。但今年3月,比特大陆发布内部信称,这一轮IPO申请将于近日失效,未来会在合适的时间,重新启动上市工作。

雷锋网曾报道称,此前比特大陆被指2018年第三季度的亏损高达5亿美元,并于去年年底传出大规模裁员的消息。据一名核心离职员工透露,比特大陆高峰期有3000多名员工;HR透露裁员只允许保留30%-50%的人力预算,裁员比例高达50%-70%。

今年3月26日,比特大陆宣布组织架构调整,由王海超担任公司CEO,并宣布公司将聚焦在数字货币和人工智能芯片以及基于此的产品和服务。

-

矿机

+关注

关注

6文章

86浏览量

22606 -

数字货币

+关注

关注

36文章

3135浏览量

50571

原文标题:比特大陆发布蚂蚁矿机S17 Pro:搭载第二代7nm芯片

文章出处:【微信号:icsmart,微信公众号:芯智讯】欢迎添加关注!文章转载请注明出处。

发布评论请先 登录

E203外设的例化与编译配置

矿机巨头终止AI芯片业务

加密货币挖矿领域的创新企业嘉楠科技宣布战略重组 终止AI芯片业务

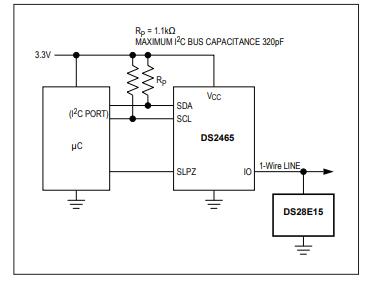

DS28E15内置1-Wire SHA-256和512位用户EEPROM的DeepCover安全认证方案

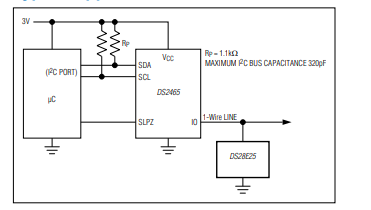

DS28E25内置1-Wire SHA-256和4Kb用户EEPROM的DeepCover安全认证方案

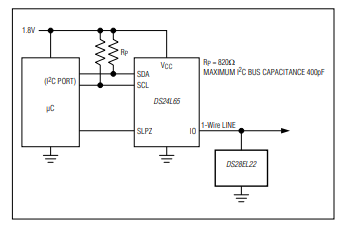

DS28EL22 DeepCover安全认证器,带有1-Wire SHA-256和2Kb用户EEPROM技术手册

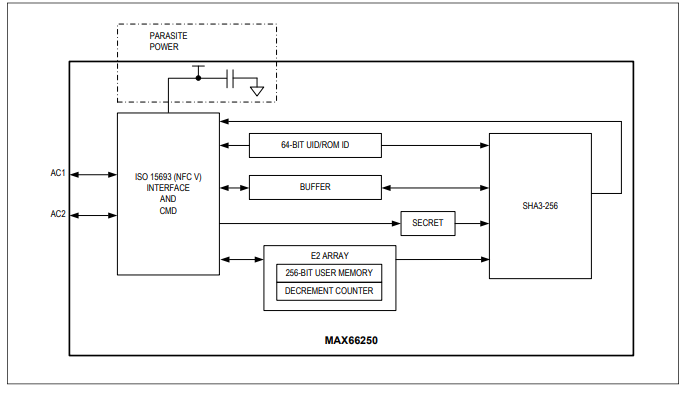

MAX66250 ISO 15693、SHA3-256、256位用户EEPROM安全认证器技术手册

STM32F1 xcube cryptolib ECDSA计算出来的摘要值和外部验证工具计算出来的签名值对不上怎么解决?

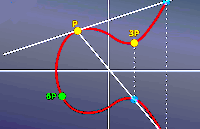

深入解析ECC256椭圆曲线加密算法

性能最强的SHA256算法矿机发布,可支持BTC、BCH等加密数字货币挖矿

性能最强的SHA256算法矿机发布,可支持BTC、BCH等加密数字货币挖矿

评论