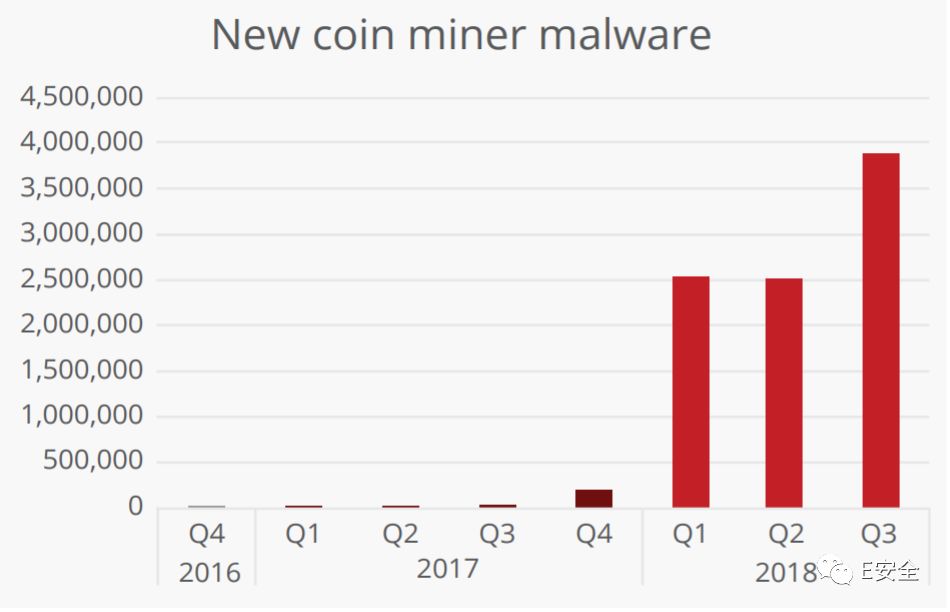

据McAfee研究显示,今年加密挖掘恶意软件的数量较去年增加了逾4,000%。

据美国网络安全公司在其2018年12月发布的报告中称,仅在2018年第三个季度就发生了近400万次新的挖掘恶意软件威胁,而在2016年与2017年该数量不到50万。

一份报告单独公布了具体的数值,显示恶意加密矿工数量在2018年第三个季度增长了近55%,而在过去的四个季度中,恶意软件数量共增长了4,467%。

上图来自McAfee

据报告称,“许多勒索软件攻击者正将目光转向利润更丰厚的商业模式:加密货币挖矿。”

McAfee表示,网络犯罪分子开始专注于利用物联网设备进行加密货币挖矿,这是大势所趋。在过去四个季度中,针对这些设备的恶意软件数量增加了72%,而针对物联网的恶意软件总量增长了203%。

McAfee安全研究员雷姆科·韦霍夫(Remco Verhoef)表示,“我们通常不会考虑将路由器或网络摄像机与录像机等物联网设备用作加密货币挖矿机,因为这些设备的CPU并不如台式电脑或笔记本电脑的CPU强大。不过,由于缺少适当的安全控制,网络犯罪分子可利用大于CPU速度的速度值。若犯罪分子可长期控制数千台设备挖矿,他们仍然可以从中盈利。”

韦霍夫还表示,McAfee发现了名为OSX.Dummy的Mac OS威胁,该威胁正被分发至各加密挖矿聊天群组。在线发布的恶意软件建议用户通过下载软件来修复“加密问题”,并借此注入恶意代码。这样,攻击者基本上已成功感染用户设备,韦霍夫解释道。

早在7月,百万余台中国计算机遭黑客攻击,黑客在2年多的时间里挖掘了价值逾200万的加密货币。另一项由软件公司Citrix完成的调查显示,近60%的英国企业曾在8月遭遇了加密货币挖矿恶意软件攻击。

-

网络安全

+关注

关注

11文章

3449浏览量

62939 -

挖矿

+关注

关注

6文章

448浏览量

16749

发布评论请先 登录

AES加密流程

基于rtt的scons构建的keil工程如何增加project_targets?

加密货币挖矿领域的创新企业嘉楠科技宣布战略重组 终止AI芯片业务

未来汽车安全需从系统级考量

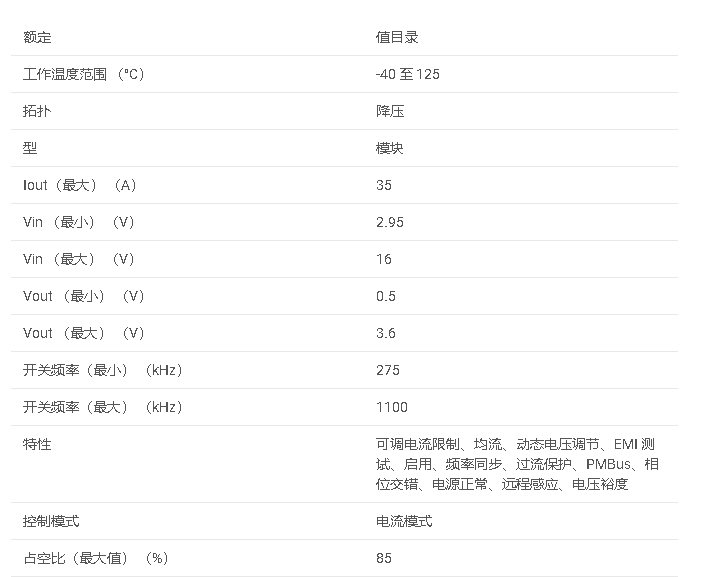

TPSM8S6C24 2.95V 至 16V 输入、35A、4 个可堆叠 PMBus® 电源模块数据手册

凌科芯安推出新一代安全MCU芯片LKT6850

在 NXP i.MX 8M Plus EVK上比较Yocto 4.0和Yocto 5.0时,空闲模式下的功耗增加了 20%,为什么?

华企盾:守护企业机密,文档加密软件推荐

ABViewer 15.2版本现已发布

SEGGER SystemView支持多核行为的观察和验证

猖獗!2018年加密货币恶意软件数量增加了逾4,000%

猖獗!2018年加密货币恶意软件数量增加了逾4,000%

评论