引言

APT 攻击,即高级持续性威胁(Advanced PersistentThreat,APT),指组织或者小团体,利用先进的复合式攻击手段对特定的数据目标进行长期持续性网络攻击的攻击形式。APT是窃取核心资料为目的所发动的网络攻击和侵袭行为,其攻击方式比其他攻击方式更为隐蔽,在发动APT攻击前,会对攻击对象的业务流程和目标进行精确的收集,挖掘攻击对象受信系统和应用程序的漏洞。攻击者会针对性的进行潜心准备,熟悉被攻击者应用程序和业务流程的安全隐患,定位关键信息的存储方式与通信方式,使整个攻击形成有目的、有组织、有预谋的攻击行为。因此传统的入侵检测技术难以应对。

1 APT攻击技术特点及对传统入侵检测技术的挑战

APT攻击是结合了包括钓鱼攻击、木马攻击、恶意软件攻击等多种攻击的高端攻击模式,整个攻击过程利用包括零日漏洞、网络钓鱼、挂马等多种先进攻击技术和社会工程学的方法,一步一步地获取进入组织内部的权限。原来的APT攻击主要是以军事、政府和比较关键性的基础设施为目标,而现在已经更多的转向商用和民用领域的攻击。从近两年的几起安全事件来看,Yahoo、Google、RSA、Comodo等大型企业都成为APT攻击的受害者。在2012年5月被俄罗斯安全机构发现的“火焰”病毒就是APT的最新发展模式,据国内相关安全机构通报,该病毒已于2012年6月入侵我国网络。

1.1 APT攻击的技术特点

APT攻击就攻击方法和模式而言,攻击者主要利用各种方法特别是社会工程学的方法来收集目标信息。

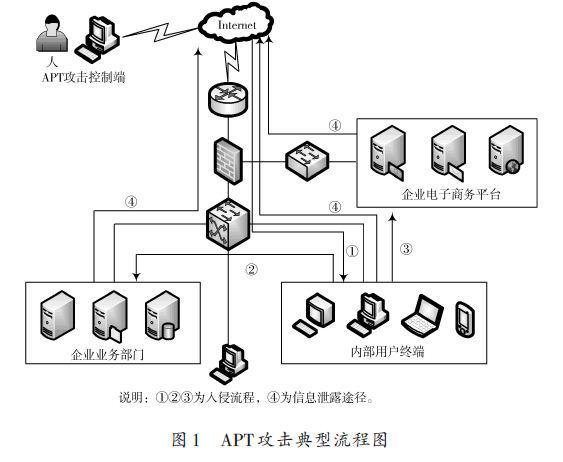

其攻击主要有基于互联网恶意软件的感染、物理恶意软件的感染和外部入侵等三个入侵途径,其典型流程图如图1 所示。就以2010 年影响范围最广的GoogleAurora(极光)APT攻击,攻击者利用就是利用社交网站,按照社会工程学的方法来收集到目标信息,对目标信息制定特定性的攻击渗透策略,利用即时信息感染Google的一名目标雇员的主机,通过主动挖掘被攻击对象受信系统和应用程序的漏洞,造成了Google公司多种系统数据被窃取的严重后果。

从APT典型的攻击步骤和几个案例来看,APT不再像传统的攻击方式找企业的漏洞,而是从人开始找薄弱点,大量结合社会工程学手段,采用多种途径来收集情报,针对一些高价值的信息,利用所有的网络漏洞进行攻击,持续瞄准目标以达到目的,建立一种类似僵尸网络的远程控制架构,并且通过多信道、多科学、多级别的的团队持续渗透的方式对网络中的数据通信进行监视,将潜在价值文件的副本传递给命令控制服务器审查,将过滤的敏感机密信息采用加密的方式进行外传[3].

1.2 APT攻击对传统检测技术的挑战

目前,APT 攻击给传统入侵检测技术带来了两大挑战:

(1)高级入侵手段带来的挑战。APT攻击将被攻击对象的可信程序漏洞与业务系统漏洞进行了融合,由于其攻击的时间空间和攻击渠道不能确定的因素,因此在攻击模式上带来了大量的不确定因素,使得传统的入侵防御手段难以应对APT入侵手段。

(2)持续性攻击方式带来的挑战。APT是一种很有耐心的攻击形式,攻击和威胁可能在用户环境中存在很长的时间,一旦入侵成功则会长期潜伏在被攻击者的网络环境中,在此过程中会不断收集用户的信息,找出系统存在的漏洞,采用低频攻击的方式将过滤后的敏感信息利用数据加密的方式进行外传。因此在单个时间段上APT网络行为不会产生异常现象,而传统的实时入侵检测技术难以发现其隐蔽的攻击行为。

2 安全防护技术模型研究

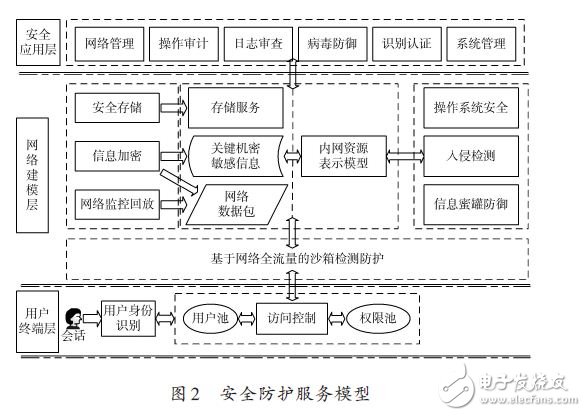

由于APT攻击方式是多变的,以往的APT攻击模式和案例并不具有具体的参考性,但是从多起APT攻击案例的特点中分析来看,其攻击目的可以分为两方面:一是窃密信息,即窃取被攻击者的敏感机密信息;二是干扰用户行为两方面,即干扰被攻击者的正常行为。就APT攻击过程而言,最终的节点都是在被攻击终端。因此防护的最主要的目标就是敏感机密信息不能被非授权用户访问和控制。针对APT攻击行为,文中设计建立了一种基于静态检测和动态分析审计相结合的访问控制多维度防护模型,按照用户终端层、网络建模层和安全应用层自下而上地构建网络安全防护体系,如图2所示。

2.1 安全防护模型技术

整个安全防护服务模型采用静态检测和动态分析的技术手段实时对网络数据包全流量监控。静态检测主要是检测APT攻击的模式及其行为,审计网络带宽流量及使用情况,对实时获取的攻击样本进行逆向操作,对攻击行为进行溯源并提取其功能特征。动态分析主要是利用所构建的沙箱模型对网络传输文件进行关键字检测,对Rootkit、Anti-AV等恶意程序实施在线拦截,对邮件、数据包和URL中的可疑代码实施在线分析,利用混合型神经网络和遗传算法等检测技术对全流量数据包进行深度检测,结合入侵检测系统审核文件体,分析系统环境及其文件中异常结构,扫描系统内存和CPU的异常调用。在关键位置上检测各类API钩子和各类可能注入的代码片段。

2.2 安全防护模型结构

用户终端层是整个模型的基础设施层,它主要由用户身份识别,利用基于用户行为的访问控制技术对用户的访问实施验证和控制,结合用户池和权限池技术,访问控制系统可以精确地控制管理用户访问的资源和权限,同时访问者根据授权和访问控制原则访问权限范围内的信息资源。

网络建模层是整个安全防护模型的核心。由内网资源表示模型和多种安全访问控制服务模型共同构成。

采用对内部资源形式化描述和分类的内网资源表示模型为其他安全子模型提供了基础的操作平台。结合安全存储、信息加密、网络数据流监控回放、操作系统安全、入侵检测和信息蜜罐防御,以整个内网资源为处理目标,建立基于访问控制技术的多维度安全防御保障体系。

安全应用层是整个安全防护模型的最高层,包括操作审计、日志审查、病毒防御、识别认证、系统和网络管理等相关应用扩展模块。在用户终端层和网络建模层的基础上构建整个安全防护系统的安全防护服务。

基于APT入侵建立安全防护模型,最关键的就是在现有安全模型上建立用户身份识别,用户行为管控和网络数据流量监控的机制,建立安全防护模型的协议和标准的安全防御体系,并为整个安全解决方案和网络资源安全实现原型。

3 网络安全防护的关键技术

3.1 基于网络全流量模块级异域沙箱检测技术

原理是将整个网络实时流量引入沙箱模型,通过沙箱模型模拟网络中重要数据终端的类型和安全结构模式,实时对沙箱系统的文件特征、系统进程和网络行为实现整体监控,审计各种进程的网络流量,通过代码检查器扫描威胁代码,根据其危险度来动态绑定监控策略。利用动态监控对跨域调用特别是系统调用以及寄存器跳转执行进行监控和限制,避免由于威胁代码或程序段躲过静态代码检查引起的安全威胁。但整个模型的难点在于模拟的客户端类型是否全面,如果缺乏合适的运行环境,会导致流量中的恶意代码在检测环境中无法触发,造成漏报。

3.2 基于身份的行为分析技术

其原理是通过发现系统中行为模式的异常来检测到入侵行为。依据正常的行为进行建模,通过当前主机和用户的行为描述与正常行为模型进行比对,根据差异是否超过预先设置的阀值来判定当前行为是否为入侵行为,从而达到判定行为是否异常的目的。其核心技术是元数据提取、当前行为的分析,正常行为的建模和异常行为检测的比对算法,但由于其检测行为基于背景流量中的正常业务行为,因而其阀值的选择不当或者业务模式发生偏差可能会导致误报。

3.3 基于网络流量检测审计技术

原理是在传统的入侵检测机制上对整个网络流量进行深层次的协议解析和数据还原。识别用于标识传输层定义的传输协议类型,解析提取分组中所包含的端口字段值,深度解析网络应用层协议信息,寻找符合特定的特征签名代码串。利用网络数据层流量中交互信息的传输规律,匹配识别未知协议,从而达到对整个网络流量的数据检测和审计。利用传统的入侵检测系统检测到入侵攻击引起的策略触发,结合全流量审计和深度分析还原APT攻击场景,展现整个入侵行为的攻击细节和进展程度。

3.4 基于网络监控回放技术

原理是利用云存储强大的数据存储能力对整个网络数据流量进行在线存储,当检测到发生可疑的网络攻击行为,可以利用数据流量回放功能解析可疑攻击行为,使整个基于时间窗的网络流量监控回放技术形成具有记忆功能的入侵检测机制,利用其检测机制确认APT攻击的全过程。比如可以对网络传输中的邮件、可疑程序、URL中的异常代码段实施检测分析,监控整个网络中异常加密数据传输,从而更快地发现APT攻击行为。

若发生可疑行为攻击漏报时,可以依据历史流量进行多次分析和数据安全检测,形成更强的入侵检测能力。由于采用全流量的数据存储,会显着影响高速的数据交换入侵检测中其系统的检测处理和分析能力,在这方面可能还存在一定的技术差距。

4 结语

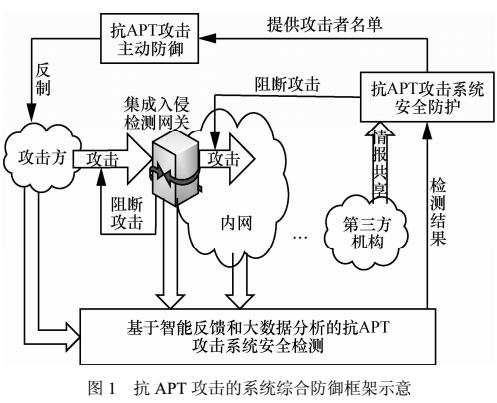

用传统的入侵检测手段很难检测到APT攻击。因此检测的策略是要在大量网络数据中发现APT攻击的蛛丝马迹,通过沙箱模型、网络流量检测审计和网络监控回放技术结合入侵检测系统和信息蜜罐技术,形成基于记忆的智能检测系统,利用网络流量对攻击行为进行溯源操作,结合工作流程对相关数据进行关联性分析,提高对APT攻击的检测能力,及时发现网络中可能存在的APT 攻击威胁。在下一步工作中,要结合当前云技术,在企业内部搭建专属的私有安全网络,建立可信程序基因库,完善私有云在防范APT攻击的应用。

-

控制系统

+关注

关注

41文章

5966浏览量

108756 -

内存

+关注

关注

8文章

2767浏览量

72780 -

网络

+关注

关注

14文章

7251浏览量

87451

发布评论请先 登录

相关推荐

APT攻击技术的特点及网络安全防护模型与关键技术的介绍

APT攻击技术的特点及网络安全防护模型与关键技术的介绍

评论