一、事件概述

最近,安全圈爆出一起严重威胁:一种名为 ShadowV2 的新型僵尸网络/恶意软件正被黑客用于利用物联网(IoT)设备漏洞进行大规模攻击。

ShadowV2 于 2025年10月底首次被发现,与当时一次全球范围的 Amazon Web Services (AWS) 中断事件时间吻合。黑客似乎借这次混乱测试其基础设施。

恶意攻击通过 IoT 设备发起,形成“僵尸网络 (botnet)”,以发动大规模分布式拒绝服务攻击 (DDoS) 为主要目的。被攻击设备分布广泛,包括家用/办公路由器、 DVR、NAS 等,影响科技、教育、零售、制造、通信等多个行业。地域从美洲、欧洲扩展至亚洲、非洲等,受害范围覆盖全球。

二、攻击技术与机制

ShadowV2 基于 Mirai,但在结构和混淆技术上做了显著优化。它会先下载一个名为 binary.sh 的脚本,该脚本可针对设备架构 (ARM / MIPS / x86) 拉取对应 payload 并执行。配置文件采用简单 XOR 异或 (key = 0x22) 加密,以隐藏真实命令与参数。此外,ShadowV2 利用了多项已知漏洞 (CVE),包括但不限于:

DDWRT: CVE‑2009‑2765 (HTTP Daemon 任意命令执行)

D‑Link: CVE‑2020‑25506, CVE‑2022‑37055, CVE‑2024‑10914, CVE‑2024‑10915

DigiEver: CVE‑2023‑52163

TBK (某 DVR 厂商): CVE‑2024‑3721

TP‑Link: CVE‑2024‑53375

一旦激活,僵尸网络会向 C2 (command‑and-control) 服务器登记并等待指令,可执行多种 DDoS 攻击方法 (UDP flood, TCP SYN flood, HTTP flood 等),迅速发动对目标的大流量攻击。

三、应对建议

为了避免此类攻击,组织需要做:

立即审视与排查 IoT 资产清单:组织内所有联网设备(路由器、摄像头、DVR、NAS、智能设备等)应列入资产清单,并对其固件版本、默认配置进行评估。

及时打补丁、升级固件:对公开已知漏洞 (上述 CVE) 的设备,若厂商已有补丁,应尽快应用;若厂商已停止支持,应考虑替换设备。

关闭不必要的远程管理接口 / 默认帐号登录:禁用 Telnet、默认帐号、默认密码,改用强密码并限制远程访问权限。

四、艾体宝解决方案

艾体宝ONEKEY 解决方案通过自动化安全合规检测,为客户提供全面的设备合规和安全性评估,特别是在固件层面:

固件扫描:ONEKEY 可以对IoT设备固件进行深入扫描,检测其中可能存在的漏洞、未打补丁的漏洞以及默认配置问题,及时发现潜在风险。

实时漏洞识别与补丁管理:ONEKEY 能够扫描所有 IoT 设备中的软件组件及其依赖关系(如 SBOM),及时发现并标记出潜在的漏洞与过时的组件,提供针对性的补丁建议。

审核编辑 黄宇

-

网络安全

+关注

关注

11文章

3448浏览量

62936 -

IOT

+关注

关注

189文章

4368浏览量

206490 -

OneKey

+关注

关注

0文章

4浏览量

5096

发布评论请先 登录

艾体宝方案 | 安全不止是“加密”:企业如何真正做到数据可控?

攻击逃逸测试:深度验证网络安全设备的真实防护能力

宏集分享 | 在万物互联的时代,如何强化网络安全,更有效地保护工业基础设施?

智慧路灯杆网络安全监测:守护智慧城市的数字生命线

Swisscom如何借助ONEKEY自动化固件分析,年省数十万

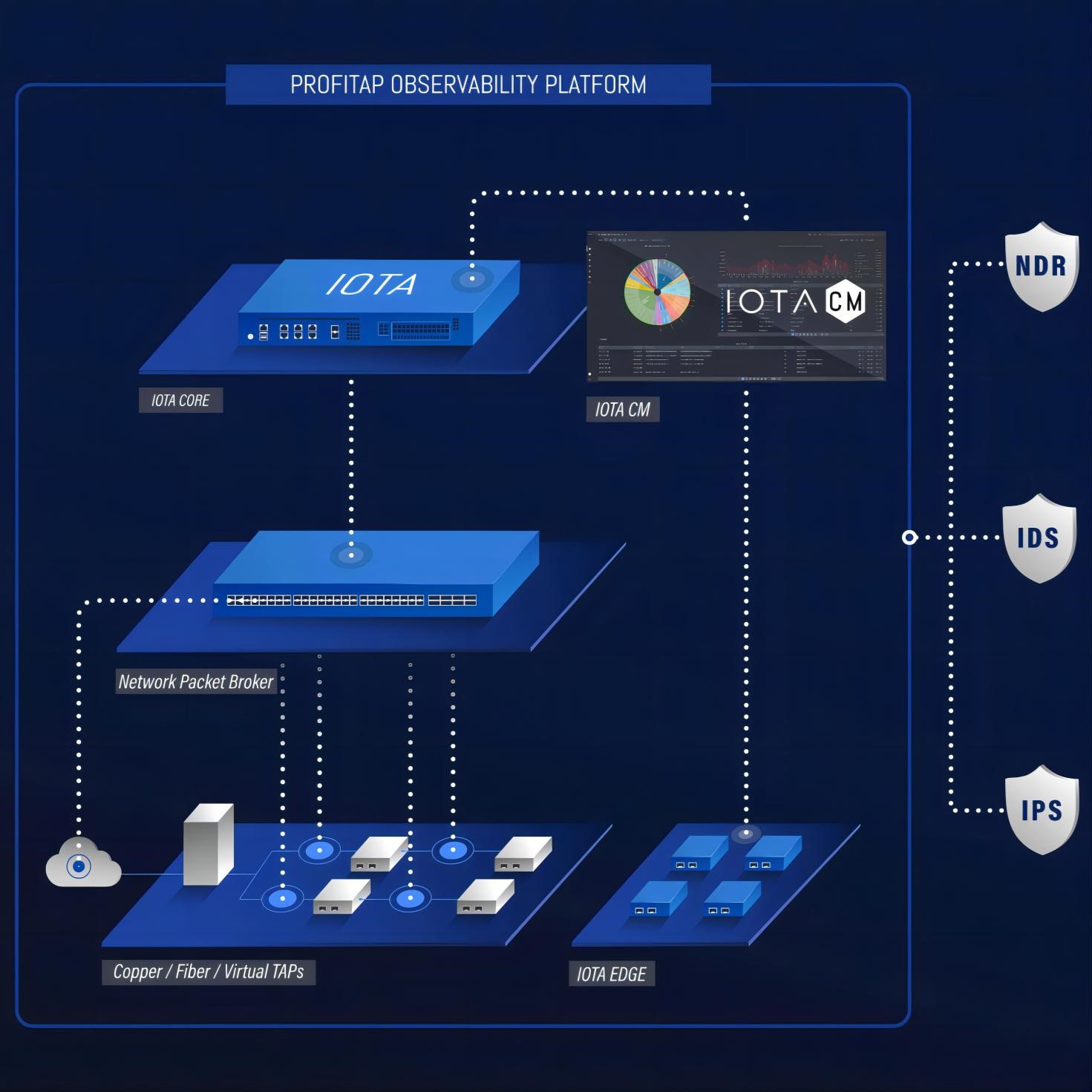

艾体宝干货 IOTA实战:如何精准识别网络风险

华为发布云网端一体化网络安全解决方案

艾体宝干货 深度防御策略:构建USB安全防线的五大核心层次

艾体宝方案 全面提升API安全:AccuKnox 接口漏洞预防与修复

八大物联网设备安全威胁与应对策略,助力智能环境防护

艾体宝新闻 | 应对新型 IoT 僵尸网络攻击,ONEKEY 方案守护安全

艾体宝新闻 | 应对新型 IoT 僵尸网络攻击,ONEKEY 方案守护安全

评论