6月12日讯 据安全公司 G Data 近期一份报告称,最近发现的远程访问木马 SocketPlayer 正在使用一个专门的程序库 socket.io,操作者可以此与被感染的设备进行交互,而不需要“信标” 消息。

常规银行木马只单向通信

SocketPlayer 后门与大多数使用典型单向通信系统的银行木马、后门及键盘记录程序不同,它通过使用 socket.io 库,可在应用程序之间实现实时的双向通信,根据这个特性,恶意软件处理程序不再需要等待被感染的设备启动通信,攻击者可以自行联系被感染的计算机。

据称,后门 SocketPlayer 一旦在被入侵的机器上安装成功,便能接收操作者的命令并执行各种操作,如嗅探驱动器、屏幕截图、抓取和运行代码等。研究人员还发现,SocketPlayer 还能够选择性采用其他功能,例如,作为键盘记录器,尽管在后门中没有实际的键盘记录功能。目前看似还没有过具体使用情况。

SocketPlayer感染路径

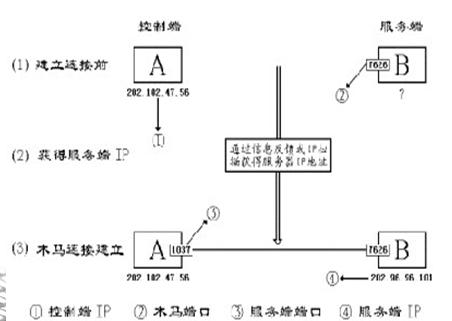

后门 SocketPlayer 的感染路径始于 downloader 的沙盒系统检测,如果通过检测,downloader 会下载一个可执行文件并进行解密,然后使用 Invoke 方法在内存中运行该解密程序。

被调用的程序会为宿主创建一个套接字连接(宿主为http://93.104.208.17:5156/socket.io),同时还要创建一个可实现持久化的注册表键。接下来检查是否存在 Process Handler/ folder,如果没有,就需要创建一个。之后,还需创建一个值为“Handler”的自动启动键。

此外,SocketPlayer 还会下载另一个可下载 SocketPlayer 的可执行文件,解密并在内存中运行。

两个变种

G Data 的安全研究员在研究过程中发现了 SocketPlayer 后门的两个变种:

第一个变种是一个大约100kb的文件,用以充当可从网站上执行任意代码的 downloader;

第二个变种则具备更复杂的功能,包括检测和规避沙箱机制。

据 G Data 的技术报告称,SocketPlayer 的第一个变种的第一个样本已于3月28日首次提交给 VirusTotal(免费的可疑文件分析服务网站),并在3月31日提交了该变种的第二个样本。此外,SocketPlayer 的第二个变种也存在两个版本。

安全研究人员注意到,SocketPlayer 的两个变种之间经历了一系列的变化,包括:

命令和控制(C&C)端口

文件位置

初始流程所发送的信息

在服务器中新添加了命令

在恶意软件中新添加功能

upldex 的存储位置等

恶意软件通过某印度网站分发

报告显示,已知的恶意软件样本通过一个印度网站进行分发,但尚不清楚后门如何传播。但无论该网站是用于感染目的还是只是用于镜像,显然该恶意软件在很长一段时间内都未被注意到。

-

通信

+关注

关注

18文章

6319浏览量

139602 -

木马

+关注

关注

0文章

47浏览量

13663 -

恶意软件

+关注

关注

0文章

34浏览量

9237

原文标题:警告!双向通信银行后门SocketPlayer可规避沙箱机制

文章出处:【微信号:EAQapp,微信公众号:E安全】欢迎添加关注!文章转载请注明出处。

发布评论请先 登录

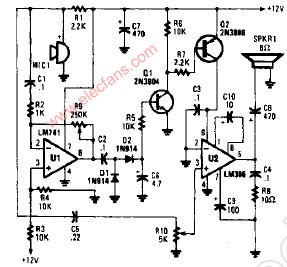

QQ密码输入框被盗号木马屏蔽后表现如何?

特洛伊木马隐蔽性研究

浅析木马病毒寄生之处

PSoC Creator 3.3被病毒感染无法正常运行该怎么办?

最好的杀木马清除工具

qq木马专杀工具

什么是特洛伊木马技术

木马的检测与检测方式

两大金融网络犯罪“巨头”背后勾结,Trickbot木马瞄准多国银行

卡巴斯基实验室发现,2019年银行木马攻击的数量将继续增加

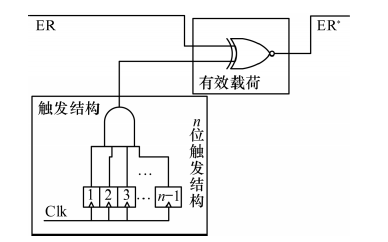

基于可逆计数器的时序性总线硬件木马

常规银行木马只单向通信,SocketPlayer感染路径

常规银行木马只单向通信,SocketPlayer感染路径

评论