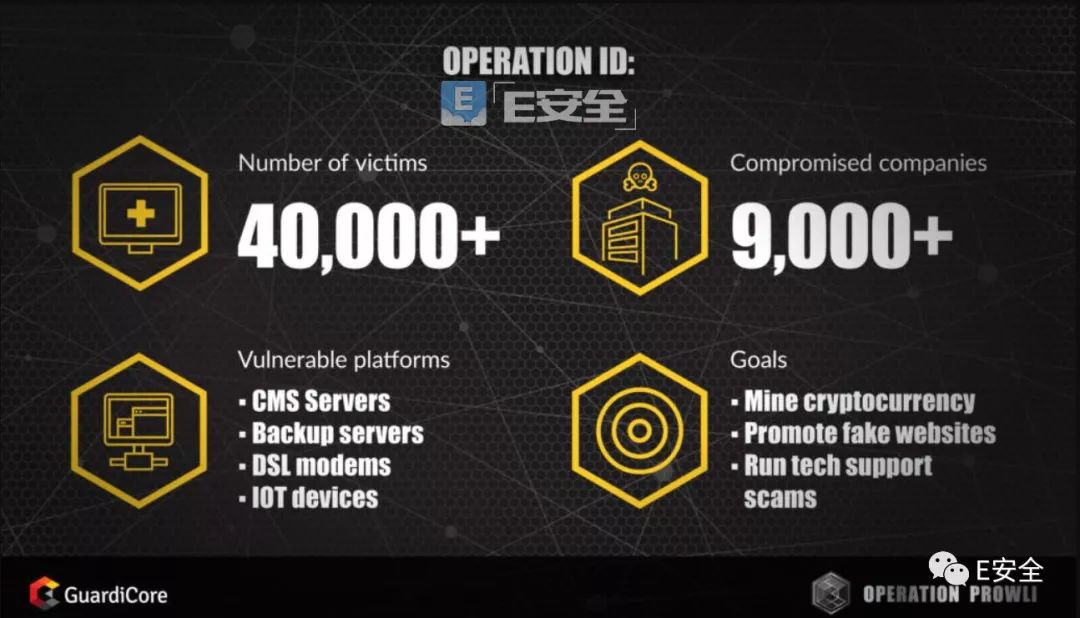

以色列网络安全公司 GuardiCore 的安全团队发现,网络犯罪分子设法组建了一个庞大僵尸网络“Prowli”, 该网络由4万多台被感染的 Web 服务器、调制调解器和其它物联网(IoT)设备组成。 Prowli 僵尸网络的操纵者利用漏洞和暴力破解攻击感染并控制设备。受影响的有9000多家公司,这些公司主要位于中国、俄罗斯、美国等国家。

Prowli如何感染受害者?

Prowli 恶意软件被用于加密货币的挖掘,并将用户定位到恶意站点。这是一个多样化的操作系统,依赖于漏洞和凭证的暴力攻击来感染和接管设备。Prowli 近几个月感染的已知服务器和设备等如下:

WordPress 站点(利用几个漏洞和针对管理面板的暴力破解攻击)

运行 K2 扩展的 Joomla! 站点(利用漏洞CVE-2018-7482)

几款 DSL 调制调解器(利用已知漏洞)

运行惠普 HP Data Protector 软件的服务器(利用CVE-2014-2623)

Drupal、PhpMyAdmin 安装程序、NFS 盒子、开放 SMB 端口的服务器(暴力破解凭证)

此外,Prowli 的操纵者还了运行了 SSH 扫描器模块,尝试猜测暴露 SSH 端口的设备用户名和密码。

部署加密货币挖矿程序、后门和 SSH 扫描器

一旦服务器或物联网设备遭受攻击,Prowli 操纵者便会确定这些设备是否可用于挖矿。确定之后,操纵者通过门罗币挖矿程序和 R2R2 蠕虫对其进行感染。R2R2 蠕虫会对被黑的设备执行 SSH 暴力攻击,并帮助 Prowli 僵尸网络进一步扩大规模。

此外,运行网站的 CMS 平台遭遇了后门感染(WSO Web Shell)。攻击者通过 WSO Web Shell 修改被攻击的网站,托管恶意代码将站点的部分访客重定向至流量分配系统(TDS),然后由TDS将劫持的网络流量租给其它攻击者,并将用户重定向至各种恶意网站,例如虚假的技术支持网站和更新网站。

GuardiCore 公司表示,攻击者使用的 TDS 系统为 EITest(又被称为 ROI777)。2018年3月,ROI777 遭到黑客攻击,其部分数据被泄露到网上后,网络安全公司于4月关闭了该系统。尽管如此,这似乎并没有阻止 Prowli 僵尸网络的行动步伐。

受影响区域,颜色越深越严重

“赚钱机器”

根据研究人员的说法,攻击者精心设计并优化了整起行动,Prowli 恶意软件感染了9000多家公司网络上逾4万台服务器和设备,然后利用这些设备卯足劲赚钱,该软件的受害者遍布全球。

GuardiCore 在报告中提到 Prowli 的攻击指示器(IoC)和其它详情,系统管理员可利用这些信息检查其 IT 网络是否遭遇攻击。

-

物联网

+关注

关注

2939文章

47317浏览量

407830 -

服务器

+关注

关注

13文章

10094浏览量

90880 -

僵尸网络

+关注

关注

0文章

18浏览量

9194

原文标题:僵尸网络Prowli感染9000家企业的设备,中国公司较多

文章出处:【微信号:EAQapp,微信公众号:E安全】欢迎添加关注!文章转载请注明出处。

发布评论请先 登录

服务器数据恢复—硬盘离线致raid5阵列崩溃,数据恢复大揭秘

服务器数据恢复—RAIDZ多块硬盘离线导致服务器崩溃的数据恢复案例

服务器数据恢复—硬盘离线导致raid上层的卷无法挂载的数据恢复案例

服务器数据恢复—ocfs2文件系统被格式化为Ext4文件系统的数据恢复案例

高防服务器哪里好

服务器数据恢复—双循环raid5磁盘阵列数据恢复案例

新版兆芯服务器应用解决方案发布

服务器数据恢复—服务器raid5阵列硬盘出现坏道掉线如何恢复服务器数据?

云服务器需要网络吗?怎么设置

新加坡云服务器网络中断的常见原因有哪些

VSAN数据恢复——全闪存VSAN服务器节点磁盘组缓存盘出现故障的数据恢复案例

Prowli恶意软件感染了9000多家公司网络上逾4万台服务器和设备

Prowli恶意软件感染了9000多家公司网络上逾4万台服务器和设备

评论