2017年勒索软件赚足了眼球。在2018年中,众多水平高超的黑客则转向以非法方式进行加密货币挖矿,以获取可观的经济收益。

由于美国国家安全局(NSA)黑客武器外泄、加密货币的盛行以及加密货币交易处理(又称‘挖矿’)无需通过命令与控制链以返回至攻击者处,这几项因素的叠加使得恶意黑客活动又呈现出新的面貌。面对数十亿对此几乎毫无戒心的普通互联网用户目标,非法加密货币挖矿已经成为最有利可图的攻击手段。全球范围内的犯罪分子因此而振奋不已。甚至开始对这种自动运作的“摇钱树”产生一丝怀疑。

拼凑出“完美犯罪”中的每一块图形

在2017年年初,某黑客组织曾公布了一系列由美国国家安全局(NSA)打造的黑客武器,其中包括“永恒之蓝”安全漏洞。这项漏洞使得攻击者能够轻松入侵各类开放微软 Windows 计算机。

与此同时,加密货币提出的价值主张以及比物币稀缺的现状催生出了匿名程度更高的新币种——门罗币,其能够更好地隐藏整个交易过程,也因此受到了“特定群体”的青睐。

挖矿程序

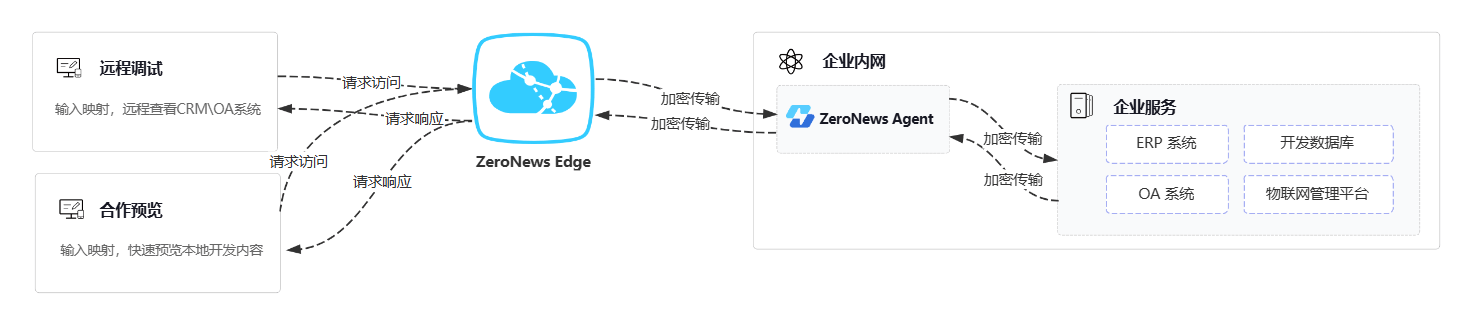

而作为这套恶意体系的第三大推动因素,所有利用这类分布式交易处理程序的、基于区块链技术的系统,都被称为挖矿程序。其能够持续为选定的加密货币币种提供计算资源,并自动收取相应的代币作为报酬。黑客能够在世界各地毫无防备的计算机上悄悄安装非法门罗币挖矿程序。

Windows 服务器、笔记本电脑、Android 设备甚至是物联网(IoT)端点,这一切都在每时每刻、每分每秒为恶意人士创造价值—,福布斯(forbes)报道称这些坏家伙主要来自俄罗斯与中国的有组织网络犯罪集团。

除了偶尔出现的设备性能下降、电费上涨之外,用户基本没有发觉自己已经遭遇黑客入侵。在既没有没有勒索信息、又没有泄露密码或信用卡号码的情况下,用户往往不认为自己已经被入侵。

多方研究人员关注加密货币挖矿

非法加密货币挖矿的最大危害,在于受害者几乎无法发现相关迹象。来自思科系统公司 Talos 威胁情报部门的外联工程师尼克·比阿西尼、威胁研究员艾德蒙德·布鲁马金、技术负责人沃伦·莫瑟、信息安全分析师乔什·雷诺伊德、高级威胁情报分析师阿兹姆·霍迪贝夫以及高级威胁分析师大卫·里贝伯格指出,在这种全新商业模式下,攻击者不再需要引导受害者打开附件或进行系统支持以运行恶意脚本以勒索赎金。如今攻击者正在积极利用受感染系统的计算资源进行加密货币挖矿——这一攻击向量既有利可图,又易于实现。

CrowdStrike公司的高级顾问雷安·迈库姆斯、高级顾问杰森·巴恩斯、高级安全研究员卡伦·苏德以及顾问易安·巴顿指出,加密货币的旺盛购买需求与流动性推动其估值一路走高,涨幅令人惊讶。有利润的地方自然就有犯罪分子的身影。

也正因为如此,再加上网络安全厂商持续向市场投放勒索软件保护方案,非法加密货币挖矿程序开始迅速取代勒索软件成为攻击者的首选方案。Palo Alto Networks 公司情报总监雷安·奥尔森解释称,从近期以及潜在的长远角度来看,采用相对老旧 CPU 配置的普通计算机所能带来的实际价值,主要在于悄然运行加密货币挖矿器,毕竟这类设备使用量不大,攻击者已经很难通过勒索软件或其它感染软件从中提取到真正有价值的信息。

建立僵尸网络进行挖矿

作为另一种常见黑客工具,攻击者还经常将大量受感染系统组合起来构建起一套能够协同运作的体系,也就是僵尸网络。利用这套网络,攻击者将能够执行分布式拒绝服务(DDoS)攻击或者其它需要大量协调处理的攻击活动。然而,在非法加密货币挖矿场景下,各个节点将独立于其它节点保持运作。犯罪分子只需要安装大量挖矿程序,即可坐收每个矿工节点所带来的相对少量收益。Talos 团队解释称:“根据我们的观察,目前已经出现由数百万套受感染系统组成的僵尸网络,理论上此类系统在每年能够产生超过1亿美元的收益。更重要的是,攻击者只需要投入极小的努力即可完成初步感染,而后即可在几乎不可能被发现的前提下让这条收入流长期持续下去。”

目前存在多种能够建立起不同僵尸网络家族的安全漏洞,其中危害最大的当数 Smominru。以 Kafeine 为笔名的 Proofpoint 公司网络安全研究员桑迪福德·奥利弗表示,Proofpoint 研究人员一直在追踪大规模 Smominru 僵尸网络,他们发现此类网络的计算能力已经为其幕后操纵者带来数百万美元的收益。考虑僵尸网络操纵者易获得巨额利润及其基础设施的巨大弹性,预计此类恶意活动及其对受感染节点造成的潜在影响还将持续。

Smominru 僵尸网络利用的是来自美国国家安全局(NSA)的“永恒之蓝”安全漏洞。该项漏洞以 Windows Management Infrastructure(简称WMI,Windows 管理规范,用户可以使用 WMI 管理本地和远程计算机)为目标。攻击者通常会利用钓鱼攻击传播恶意微软 Word 文件附件。一旦目标下载该文件,此附件就会运行一套 Word 宏,进而执行对应 Visual Basic 脚本以运行微软 PowerShell 脚本,最终完成挖矿程序可执行文件的下载与安装。

这是另一种利用 WMI 安全缺陷的流行加密挖矿蠕虫病毒。CrowdStrike 团队表示,目前已经出现越来越多基于 WannaMine 加密挖矿蠕虫病毒的高复杂性攻击手段。其无文件特性以及对 WMI 与 PowerShell 等合法系统软件的利用,使得受害者很难、甚至不可能在缺少下一代反病毒方案的情况下对其进行屏蔽。”

除了 WMI 之外,亦有部分研究人员报告称攻击者曾利用微软 SQL Server (数据库管理系统)以及甲骨文WebLogic等方案实施攻击。就在上个月,研究人员还发现攻击者开始扫描各开放调试端口,希望借此攻击谷歌Android设备。

门罗币越来越流行

把各类恶意挖矿活动联系起来的关键,正是匿名加密货币“门罗币”。奥利弗表示,以门罗币以及以太币为代表的比特币替代品在价值方面继续保持着整体上升趋势。对于希望快速获得并进行匿名交易的恶意攻击者而言,这些都是极具吸引力的价值载体。

尽管其它加密货币也起到了一定推动作用,但门罗币正快速成为最受欢迎的币种。Proofpoint 公司威胁运营中心副总裁凯文·易普斯坦指出,“门罗币挖矿僵尸网络的规模极为庞大,且主要由遍布全球的微软 Windows 服务器构成。长久以来,恶意攻击者一直在‘追随金钱的脚步’,从过去几个月的形势来看,他们的注意力已经集中在加密货币层面,包括利用各种非法手段以获取比特币及其它替代性币种。”奥利弗进表示,2017年已经观察到独立加密货币挖矿器与代币挖矿模块开始在现有恶意软件当中迅速扩散。由于比特币的挖掘对资源密集性的需求日益提升,因此在专用挖矿农场之外,门罗币成为更受欢迎的替代性选项。”

简单易行的僵尸网络与匿名加密货币相结合,引发了非法活动的爆发式增长。Talos 团队补充称,“加密货币挖矿器 payload 可能已经成为攻击者能够选择的最为简单的收入来源,出于经济性动机的攻击者越来越多地选择这种获利方式——而不再采取入侵主机以窃取文档、密码、钱包乃至私钥的传统获利手段。”

挖矿从影响设备性能、耗电到企业服务中断

与利用勒索软件实施的直接攻击相比,非法加密货币挖矿系统更为“良性”。Talos 团队表示,“大多数用户都没有注意到自身受到感染。其无需任何命令与控制活动,且能够在被删除之前持续产生收益。”

所谓命令与控制(C&C),是指黑客在发现目标并顺利完成入侵之后,必须将提取到的信息发送回自己手中。但是非法加密货币挖矿则完全无需这类步骤,挖矿软件只需要包含代表攻击者加密货币钱包的匿名代码即可。

那么,攻击者到底窃取了什么?Talos团队表示,攻击者所窃取到的实际只是受害者的计算资源,而且挖矿软件从技术层面讲也不属于真正的恶意软件。因此从理论角度出发,只要攻击者愿意,受害者将始终作为僵尸网络的组成部分存在。然而,窃取计算资源(及其相应的电力消费)也并不完全无害。CrowdStrike 团队表示,加密货币挖矿通常只被视为一种“骚扰”活动,但最近他们已经发现了一些因挖矿活动影响商业运营的安全,部分企业甚至遭遇长达数天甚至数周的服务中断。”这类僵尸网络中的大部分节点似乎都属于 Windows 服务器,其很有可能给关键业务基础设施的性能造成极高的潜在影响,而服务器电力消耗量的提升也可能给企业造成巨大的成本支出。

加密货币最终可能被各大政府叫停

此类网络攻击活动确实很难被发现,而这也正是其危险性的最大体现。与传统勒索软件不同,企业需要要求软件供应商提供快速缓解技术,同时高度关注非法加密货币挖矿所引发的快速扩散问题。

随着时间的推移,预计受感染系统的数量将无法满足犯罪分子难填的欲壑。到那个时候,犯罪分子之间将爆发日益升级的彼此对抗——即多个恶意攻击者争相感染同一套系统。

未来,全球计算基础设施甚至有可能因众多僵尸网络的“吸血”而逐渐萎缩,最终无力供应这种无休无止的资源需求,软件缓解技术可能根本不足以阻止其快速传播,最终理想的处理办法很可能是各国政府一劳永逸地叫停加密货币。

-

比特币

+关注

关注

58文章

7008浏览量

144895 -

勒索病毒

+关注

关注

1文章

69浏览量

9724

原文标题:2018年顶级网络威胁:非法加密货币挖矿

文章出处:【微信号:EAQapp,微信公众号:E安全】欢迎添加关注!文章转载请注明出处。

发布评论请先 登录

加密算法指令设计

AES加密流程

AES加密模式简介与对比分析

加密货币挖矿领域的创新企业嘉楠科技重新符合纳斯达克最低股价要求

加密货币挖矿领域的创新企业嘉楠科技宣布战略重组 终止AI芯片业务

加密芯片的功能原理和应用领域

加密货币的盛行以及加密货币交易处理

加密货币的盛行以及加密货币交易处理

评论