据外媒Motherboard 近日报道,去年闹得轰轰烈烈的加密货币 IOTA 漏洞事件再掀波澜。去年 7 月,DCI 指证IOTA 这一价值高达 50 亿美元的加密货币所使用的散列算法 curl 存在着严重的安全漏洞,然而后者一直不愿正面承认,直至近日,双方团队间长达 124 页的电子邮件内容被公开,才将这段持续数月的隔空对战摆到了公众面前,同时,也引发了公众关于数字货币安全性的深入辩论。

图片来源:Coincentral

IOTA 是一种基于 DAG 的分布式账本方案,社区有人称之为区块链 3.0 (相对比特币和以太坊),其特点是不需要传统的“挖矿”,而是帮助验证其他交易来得到奖励,另外其设计目标是针对大规模的物联网设备,以牺牲部分去中心化为代价大幅度地提升了性能。DCI 则是麻省理工学院的学生、开发者和研究人员组成的一个数字货币计划团体。

近日,IOTA 去年漏洞事件中的邮件被泄露。据悉,此次邮件泄露并不是 DCI 或 IOTA 双方中的任何一方有意而为,更有可能是 DCI 被黑客攻击导致的邮件泄露。

从泄漏邮件来看,麻省理工学院数字货币计划附属的波士顿大学研究员Ethan Heilman 和 MIT 媒体实验室的密码研究人员Neha Narula于 2017 年 7 月 15 日向 IOTA 开发团队通报表示,其使用的散列算法 curl 存在严重的漏洞,包括低成本的散列碰撞以及随机数缺陷等。

这些漏洞完全打破了 EU-CMA 标准,IOTA 的开发者们在一开始也并不愿意承认他们设计的 curl 有违反密码工程原则——即严禁自己设计算法。但在 Ethan 和 MIT 媒体实验室的详细解释后,IOTA 最终于 2017 年 8 月 8 日将 curl 替换成了基于 Keccak(SHA-3)的 kerl。

但其后,对密码研究者团队公开的报告(当时还没有公开)十分不满的IOTA 团队仍致力于想让公众确信 IOTA 的安全性是有保证的。不过密码研究者团队仍坚持应该按照事实编写报告,之后遭到了 IOTA 团队的人身攻击——直至2017 年 9 月 8 日,密码研究团队将漏洞报告公布在 MIT DCI 的代码 github 仓库上。

之后,2018 年 1 月 7 日,关注事件发展的用户应该知晓,IOTA 发布了 IOTA 针对 MIT DCI 漏洞报告的官方技术回应(共4篇)。针对此次 MIT DCI 电子邮件的泄露情况,IOTA 随后也在其官方声明中表示,这些信息只是相关方之间的私人往来,其公布并未获得各方的许可。不过后续,比较令人玩味的是,DCI 却没有对于这两次事件回应过一个字。

此外据外媒Coincentral 分析指出,MIT DCI 似乎是受到某个数字货币组织的资金支持的,而 DCI 的 Neha Narula 正在支持比特币开发闪电网络,同时 Ethan 也在构建自己的基于 DAG 的协议,很容易怀疑此番事件又是一次利益间的冲突导致的。因为更有趣的是,DCI 的 IOTA 漏洞报告发布至今已有半年的时间,期间却没有任何人能够成功的利用 DCI 所谓的漏洞来对 IOTA 发动攻击,也没有任何用户因为此漏洞而发生资金被盗的情况。

只能说,仁者见仁了。

来源:CSDN

-

Iota

+关注

关注

0文章

33浏览量

8764

发布评论请先 登录

加密货币挖矿领域的创新企业嘉楠科技宣布战略重组 终止AI芯片业务

加密芯片的功能原理和应用领域

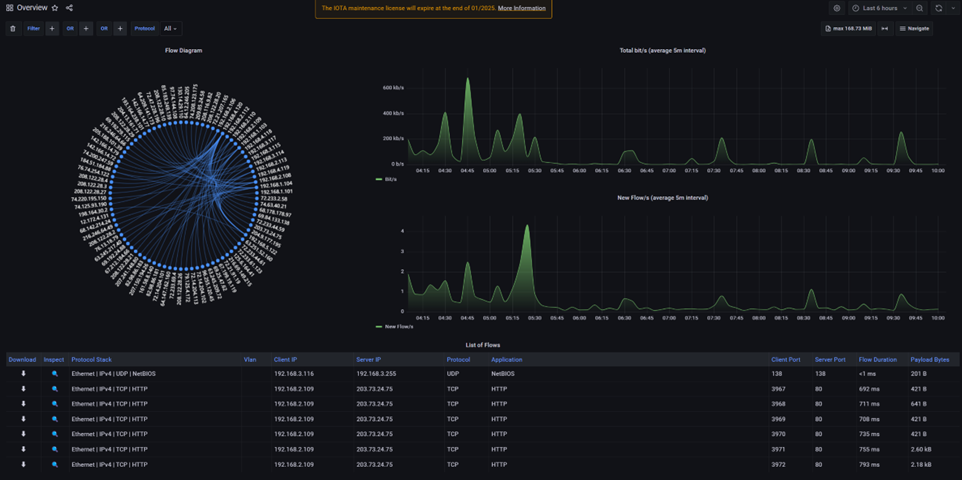

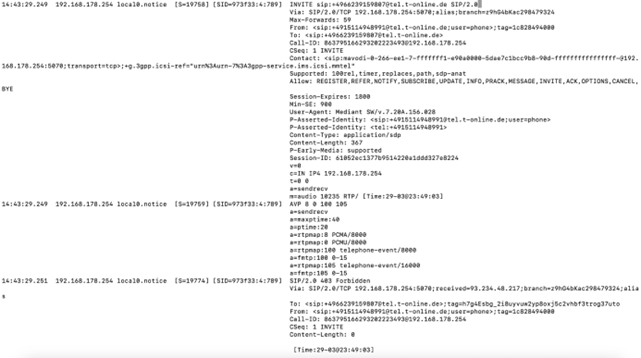

艾体宝干货 IOTA实战:如何精准识别网络风险

IOTA实战:如何精准识别网络风险

Janus-Pro香橙派开发板实践指南

请问STM8S用STVP烧录怎么加密?

在STM32微控制器中实现数据加密的方法

禾赛连获东风、奇瑞量产定点,助力智能汽车升级

华为通过BSI全球首批漏洞管理体系认证

VoIP 网络排障新思路:从日志到 IOTA 分析

50亿加密货币 IOTA 漏洞事件再掀波澜

50亿加密货币 IOTA 漏洞事件再掀波澜

评论