ntopng为人所知的“身份”是被动流量监控。然而,如今的ntopng6.0也进化出主动监控功能来,漏洞扫描功能便是其中一个。那么漏洞扫描功能是什么?其独特之处是什么?用户该如何使用?

新的漏洞扫描和CVE支持,可以实施漏洞报告,也可以扫描主机、端口并查找CVE,ntopng的独特之处在于将流量分析与漏洞评估合二为一。这意味着可以根据实际流量定位CVE(即如果没有人访问服务,严重漏洞就不会有太大问题),或发现流量中从未使用过的开放主机端口。那么,用户该如何使用呢?

一、网络漏洞扫描仪是什么

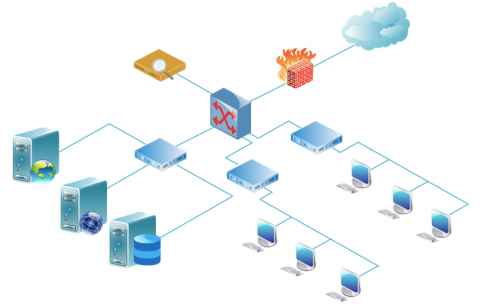

ntopng最初是作为被动流量监控工具设计的。多年来,ntopng增加了网络发现、SNMP等主动监控功能,现在又增加了漏洞扫描功能。 网络漏洞扫描仪是一种工具,旨在通过执行主动服务扫描,识别网络服务(如网络或SSH服务器)中的漏洞(通常称为CVE)。

在ntopng中,我们决定用主动扫描来补充被动流量,有以下三个原因:

找出漏洞,帮助网络和安全管理员实施健康的网络。

将被动流量分析与主动流量分析相结合是ntopng的独特之处。这样,我们就能识别:

不使用的主动网络服务,因此可以将其安全关闭。

漏洞的严重程度:几乎没有流量交换的高危服务比漏洞不严重的常用服务问题要小。

隐藏服务,即我们观察到流量但扫描仪无法看到(即端口已关闭)的服务。

识别不发送/接收有意义流量(即除ARP或组播以外的流量)且(可能)代表闲置资产的活动主机(进行扫描)。在可能的情况下,需要关闭这些主机,因为它们未被使用,而且可能未被管理,会给整个网络带来安全问题。

二、如何使用漏洞扫描器

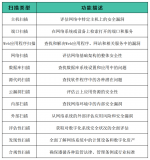

ntopng漏洞扫描设计为开放式、模块化的,这样我们就可以添加新的组件到扫描引擎中。目前它具有以下模块:

TCP和UDP端口扫描

CVE和漏洞

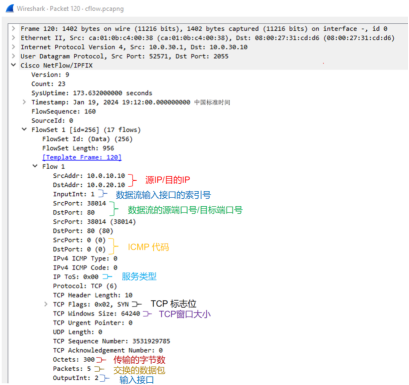

迄今为止,上述所有模块均基于nmap并针对Vulscan上的漏洞:ntopng围绕工具实现了GUI,将扫描输出与ntopng 流量分析进行匹配,并使用ntopng标准机制发送警报。

1、访问漏洞扫描模块

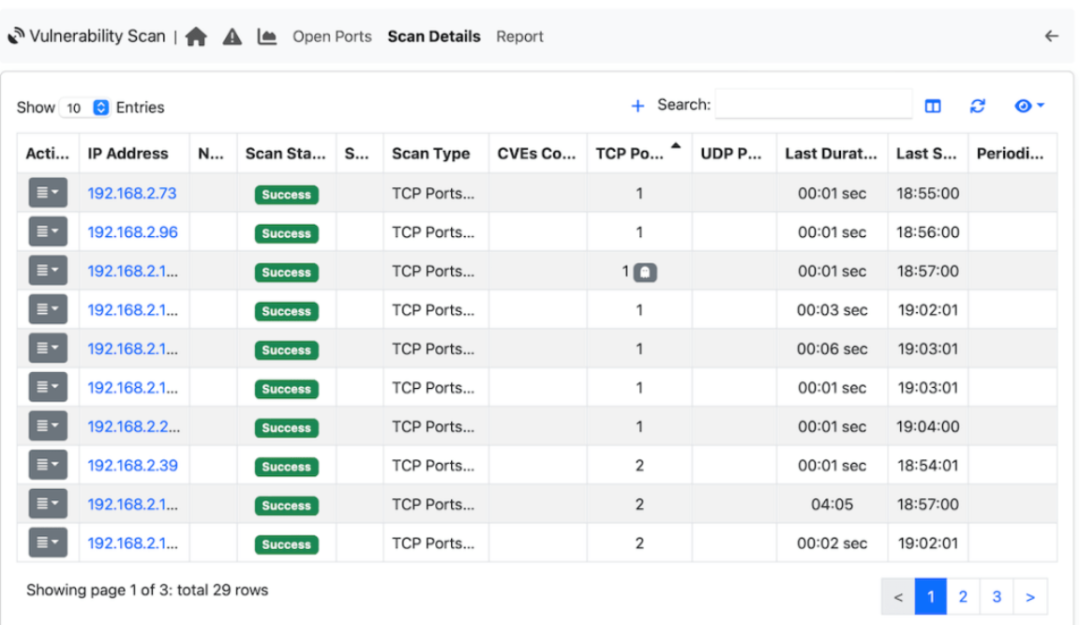

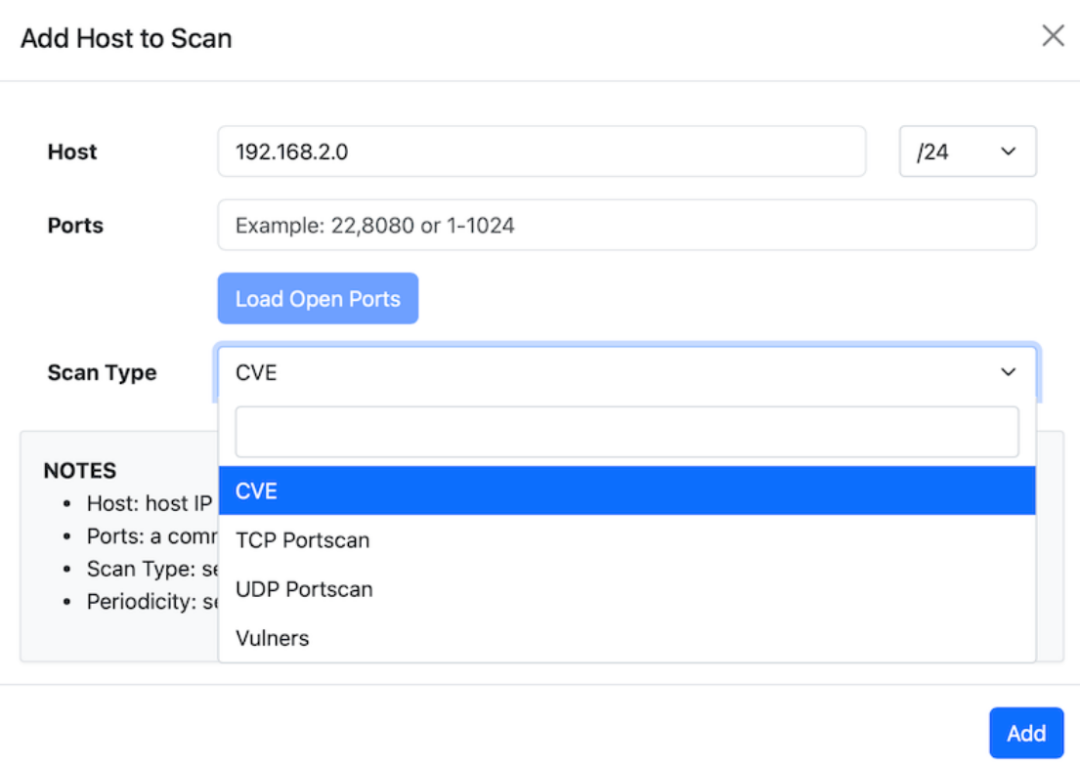

可以从“监控”下的左侧边栏访问漏洞扫描模块。第一步添加可扫描的主机(或一组主机):您可以定义扫描类型、要扫描的端口(如果端口字段为空则为所有端口,或一组指定端口)、主机或要扫描的网络,以及扫描周期(一次或定期ntopng每天或每周执行的扫描)。

2、并发扫描数量

默认情况下,ntopng最多执行4个并发扫描,可以根据用户需求在首选项中进行修改(最小1个,最大16个)。

3、获得扫结果摘要

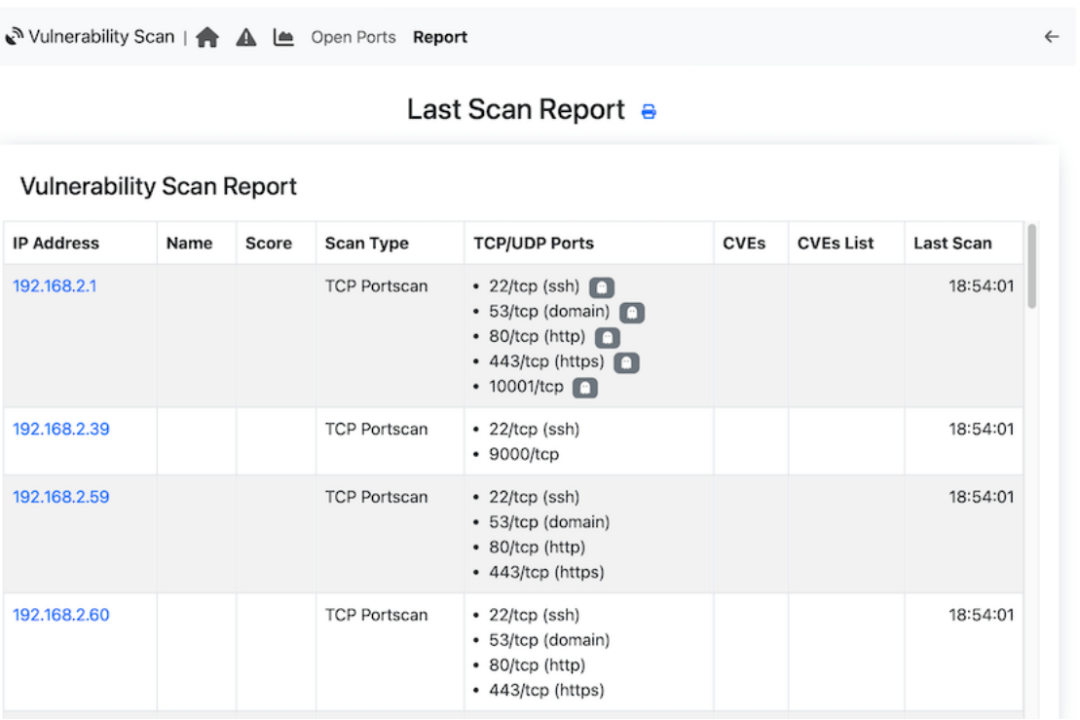

单击报告页面,可以获得扫描结果的摘要,可以打印或通过电子邮件发送。如果在ntopng监控的流量中未观察到扫描的端口,则端口旁边会出现一个幽灵图标。

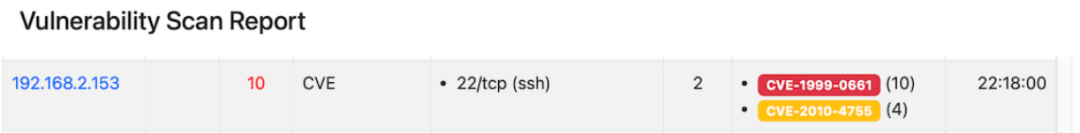

如果发现了 CVE 扫描,则会根据其严重程度(用圆括号报告)列出,数字最高为 10。

4、点击CVE徽章,页面将被重定向到详细描述CVE的漏洞数据库。

虹科通过创新帮助客户成功,是您优选的解决方案合作伙伴。虹科艾特保IT凭借深厚的行业经验和技术积累,近几年来与世界行业内顶级供应商Morphisec,DataLocker,Lepide,SecurityScorecard,veracode,Mend,Onekey,Allegro,Profitap,Apposite等建立了紧密的合作关系,提供包括网络全流量监控,数据安全,终端安全(动态防御),网络安全评级,网络仿真,软固件安全分析等行业领先解决方案。让网络安全更简单!

-

网络安全

+关注

关注

9文章

2946浏览量

58688 -

流量

+关注

关注

0文章

241浏览量

23741 -

流量分析

+关注

关注

0文章

5浏览量

5677

发布评论请先 登录

相关推荐

虹科干货 | 长文预警!使用ntopng和NetFlow/IPFIX检测Dos攻击(上)

“新一代”漏洞扫描管理系统:网络安全风险管理利器

使用ntopng和NetFlow/IPFIX检测Dos攻击(上)

网络监控工具有哪些 网络监控用几芯网线

网络安全测试工具有哪些类型

汽车网络安全:防止汽车软件中的漏洞

LabVIEW开发地铁运行安全监控系统

如何降低网络安全漏洞被利用的风险

如何将服务器转变为网络安全设备的方法

网络安全常见漏洞有哪些 网络漏洞的成因有哪些

最常见的网络安全12种漏洞扫描类型

ntopng如何将漏洞扫描与流量监控相结合,以提高网络安全性

ntopng如何将漏洞扫描与流量监控相结合,以提高网络安全性

评论