今天,我们将深入研究一种典型的DDOS攻击类型——TLS洪水攻击,TLS(传输层安全)洪水攻击可以淹没大多数DDoS防护解决方案。因此如果您使用了错误的解决方案,意味着您的Web应用程序面临很大的风险!

今天将由火伞云带大家来看看什么是TLS洪水攻击以及它们是如何工作的,随后火伞云将分享有关如何保护您的Web应用程序免受这种日益严重的威胁的部分实用技巧。

TLS流量的隐藏风险

TLS可以针对多种类型的网络攻击提供强有力的保护,但它们不能免受DoS(拒绝服务)攻击。DoS攻击是DDoS攻击的一种,旨在通过发送大量加密流量来使Web应用程序过载。这种类型的攻击从系统逻辑来看是合法的,但实际上却是将请求滥用以破坏应用程序的正常使用的。黑客会创建合乎系统逻辑的TLS连接,甚至可以正确响应发送来确认用户身份的第4层和第7层质询。攻击者对目标网站发起更加频繁和持续的攻击,它们可能会产生 CPS(每秒连接数)或 RPS(每秒请求数)洪水来淹没网站并使其离线。

根据《2022-2023年全球威胁分析报告》,网络攻击的频率正在不断增加,但攻击规模在不断缩小。攻击者使用较小规模的攻击,并将其与其他攻击媒介相结合,以最大限度地发挥其影响,

以下是TLS流量攻击背后可能隐藏的一些额外潜在风险:

恶意软件:黑客可能会使用TLS加密来隐藏恶意软件流量,从而使安全措施更难以检测和阻止它。

数据盗窃:黑客可能会使用TLS窃取通过互联网传输的数据,这可能包括敏感信息,例如登录凭据、财务信息和个人数据。

中间人 (MitM) 攻击:TLS旨在防止MitM攻击,但它并非万无一失,如果攻击者可以拦截TLS流量,他们可能能够解密并读取数据,从而窃取敏感信息或操纵通信。

检测和缓解加密洪水攻击时面临的挑战

由于多种原因,检测和缓解加密洪水攻击可能具有一定难度。

最主要的难点在于:

难以识别恶意流量(误报/漏报)。如前所述,TLS 加密可能会导致难以识别和阻止恶意流量,加密洪水攻击可能会产生大量误报,从而导致不必要的安全警报并影响安全解决方案的性能,准确检测这些攻击需要先进的威胁检测解决方案,能够区分合法流量和恶意流量。

资源的巨大消耗。解密流量需要大量的处理能力和内存,包括其他资源。如果DDoS攻击使服务器充满解密流量,它会迅速淹没服务器的资源并使其无法处理合法流量。

信息的巨大传输量。DDoS 洪水攻击会产生大量流量,远远超出服务器的处理能力,如果此流量还执行解密操作,则可能会进一步增加服务器上的延迟和负载,从而使减轻攻击变得更加困难。

成本问题。检测和缓解加密洪水攻击的成本可能很高,尤其是在客户支付处理费用的云环境中,组织需要投资先进的安全解决方案和基础设施来防范这些攻击,这可能成本高昂。

请为加密洪水攻击做好设备准备

如今,市场上的大多数DDoS解决方案都需要24*7*365天的完全解密来检测和缓解加密的洪水攻击。

而且这个里面依然存在一些问题必须解决:

客户不愿意共享证书/或无权访问证书,导致基于解密的检测和缓解是不可行的。

由于性能影响、延迟(用户体验)、隐私问题、技术挑战和成本,不建议通过24*7*365天解密流量来检测攻击。

以下是火伞云关于如何有效保护您的环境免受加密洪水攻击的建议:

零解密解决方案是一种基于机器学习 (ML) 的行为机制,无需解密即可检测和缓解加密洪水,这是一项关键功能,特别是对于加密的CPS和RPS洪水。

部分解密解决方案旨在通过最小化延迟来优化用户体验,借助这项创新技术,可以在检测到攻击后并且仅在可疑会话上解密流量,对合法流量没有任何影响。检测后,最有效的方法是仅解密“第一个HTTPS请求”并验证源,您可以解密可疑会话并使用传统保护措施减轻攻击。

当流量解密使CPU消耗达到最大时,应使用可扩展的解决方案。在这种情况下,解决方案必须具有支持TLS v1.3的TLS加速器硬件,以通过卸载解密处理来支持CPU。TLS v1.3支持。如果您选择此解决方案,您就已经了解 TLS v1.3 的重要性,只需确保您的环境支持该协议并且可以解密TLS v1.3 流量(如有必要)。

请为您的系统配置多层防御策略

总而言之,制定多层防御策略非常重要,这必须包括使用专门的 DDoS 保护,可以通过零解密检测可疑模式,自动缓解加密洪水攻击,并使您的网站和应用程序可供用户使用,火伞云提供支持L3/L4至L7的多层DDoS 防护解决方案,欢迎大家咨询了解。

-

DDoS

+关注

关注

3文章

179浏览量

24005 -

网络加密

+关注

关注

0文章

3浏览量

6716 -

TLS

+关注

关注

0文章

54浏览量

4869

发布评论请先 登录

攻击逃逸测试:深度验证网络安全设备的真实防护能力

硬件加密引擎在保障数据安全方面有哪些优势呢?

当NUC505 USBD设置为全速模式,主机发送“SET REPORT”命令但未正常检测到 NUC505 该怎么办?

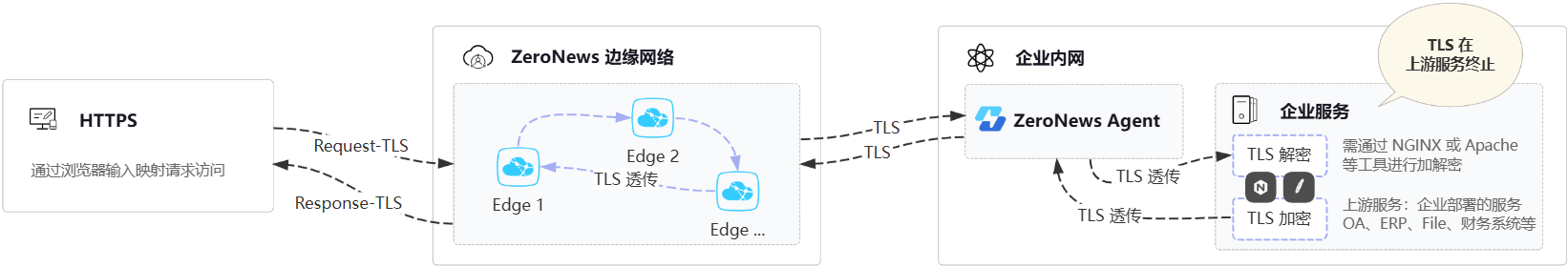

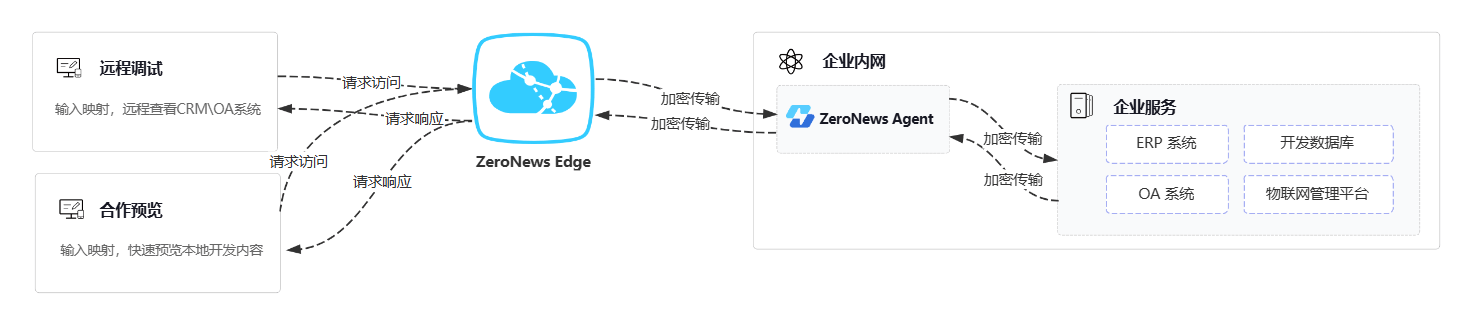

ZeroNews 的 TLS 终止方案有何不同?

行业首创!内网服务 TLS 终止方案

TLS洪水攻击是什么,当网络加密成为一种负担怎么办?

TLS洪水攻击是什么,当网络加密成为一种负担怎么办?

评论