随着互联网的迅速发展,网络已经成为我们日常生活不可或缺的一部分,与此同时数字安全问题也在愈演愈烈。近日,北京电视台科教频道《创新北京》在“警惕‘黑客’来敲门”节目中,采访了360数字安全专家,专家们从个人生活隐私泄露、视频电话AI换脸诈骗、工业互联网行业风险及智能家居安全隐患等多个方面进行了深入分析并分享了应对方法。

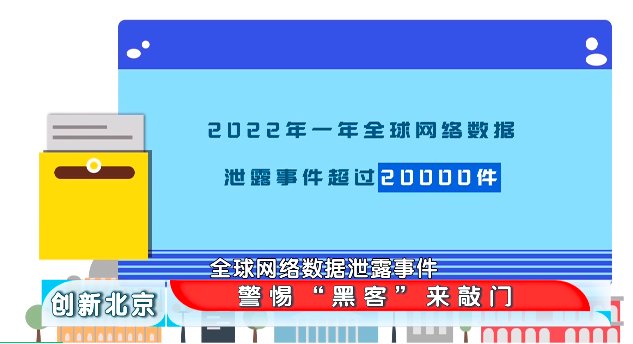

所有可以联网的设备都有可能被不法分子利用,留下不容忽视的安全隐患。据数据统计,仅在2022年一年间,全球就发生了超过20000起网络数据泄露事件。这些数据令人担忧,隐私安全问题要引起人们的高度重视。

360数字安全专家俞奎指出,“随着5G技术、智能手机和物联网的迅速发展,我们的生活变得更加便捷,但同时也面临着更多的数据泄露和隐私安全问题。针对这些问题,我们需要依靠新技术、新方法来保护网络信息安全。”

在防止个人隐私泄露方面,可以采取的措施包括,首先要保护好密码,设置密码时不能过于简单。其次,不要点击陌生的网络链接,也不要将电子产品带入敏感区域。专家强调,大家要增强安全防范意识,对于重要事情上可以多用几个渠道认证以防诈骗发生。

360数字专家俞奎认为,现在的诈骗手段越来越多,技术门槛越来越低。他建议,大家可以通过电脑、手机上安装保护类的软件进行安全防护,个人用户可以使用360安全卫士和360手机卫士来帮助自身做好防范。

此外,360数字安全专家边亮表示,“现在我们的生活生产离不开计算机和互联网,因此很多黑客关注到国家的情报窃取。”边亮介绍,360数字安全响应中心的大屏幕显示的是APT(高级持续性威胁)攻击组织,其中很多是由360首次也是独家发现的线索,他们主要是来自各个国家或政府的专业黑客团伙。这些攻击时时刻刻都在发生,是没有硝烟的战争。360数字安全响应中心无时无刻都在与来自世界各地的黑客组织进行着博弈。

事实上,360在数字安全领域有着丰富的经验和技术积累,并提供了一系列的产品来满足不同用户的需求。360推出的安全卫士、手机卫士以及浏览器和防火墙产品可以有效地拦截病毒、木马和恶意软件,保护用户的个人信息和隐私安全。企业用户可以选择免费安装使用360企业安全云,它包括了终端安全、病毒防护、数据泄露防护等多种功能,实现有效地防护企业数据及网络安全。

数字安全问题日益严峻,个人和企业应采取措施防范安全风险,同时可以借助360的产品和服务实现数字安全防护。360在数字安全和反诈领域将持续建设,为广大用户提供更全面的安全保护。

审核编辑 黄宇

-

数据

+关注

关注

8文章

7314浏览量

93983 -

网络安全

+关注

关注

11文章

3449浏览量

62969

发布评论请先 登录

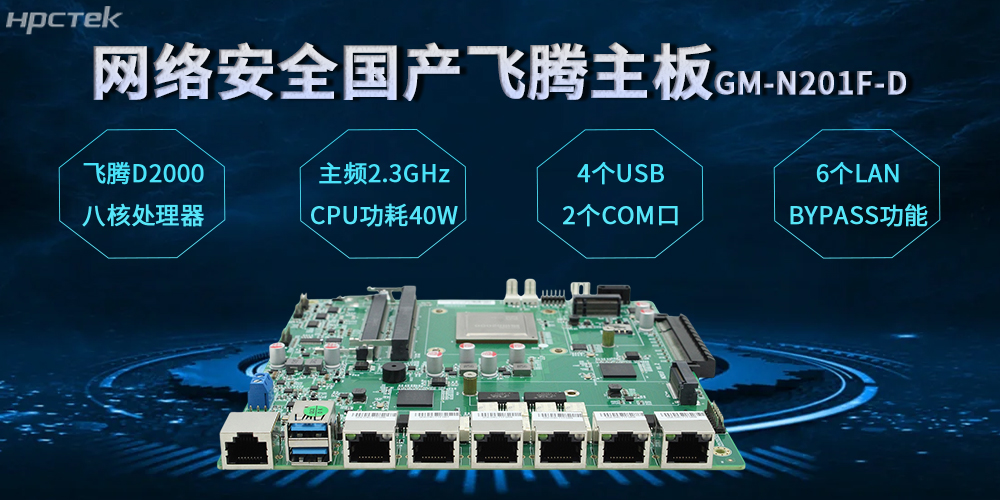

飞腾网安主板,数字时代安全防护体系的基石

针对AES算法的安全防护设计

Linux企业网络安全防护体系建设

Jtti.cc零信任安全防护架构实施在VPS云服务器构建指南

深入剖析Docker全链路安全防护策略

戴尔科技助力企业构建安全防御体系

芯盾时代助力中电港构建身份安全防护体系

芯盾时代助力赣州银行构建全渠道数字安全防护体系

授时安全防护装置是什么?怎么选?

数字安全问题频发,360助力个人和企业实现数字安全防护

数字安全问题频发,360助力个人和企业实现数字安全防护

评论