前言

Rootkit木马是一种系统内核级病毒木马,其进入内核模块后能获取到操作系统高级权限,从而使用各种底层技术隐藏和保护自身,绕开安全软件的检测和查杀,通过加载特殊的驱动,修改系统内核,进而达到隐藏信息的目的。rootkit的取证分析是取证工作中的一大难点。

正文

常见的linux rookit取证方式有利用system.map发现_stext、_etext地址异常,检测加载的异常库文件,检测LD_PRELOAD等。常用的软件包括volatility,其中的插件:linux_apihooks、linux_psenv、linux_proc_maps等都可以帮助我们快速的分析有无恶意软件,以及恶意软件使用的手法,快速发现rootkit痕迹。

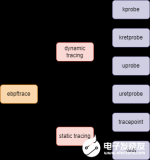

今天看的两个项目分别是Babyhids和bpf-hookdetect

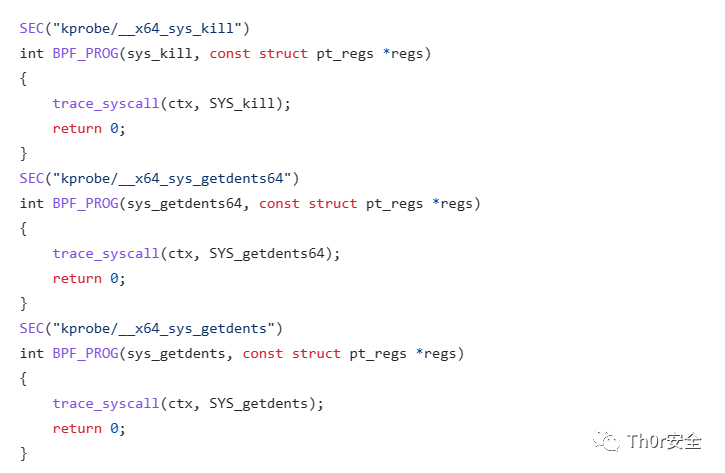

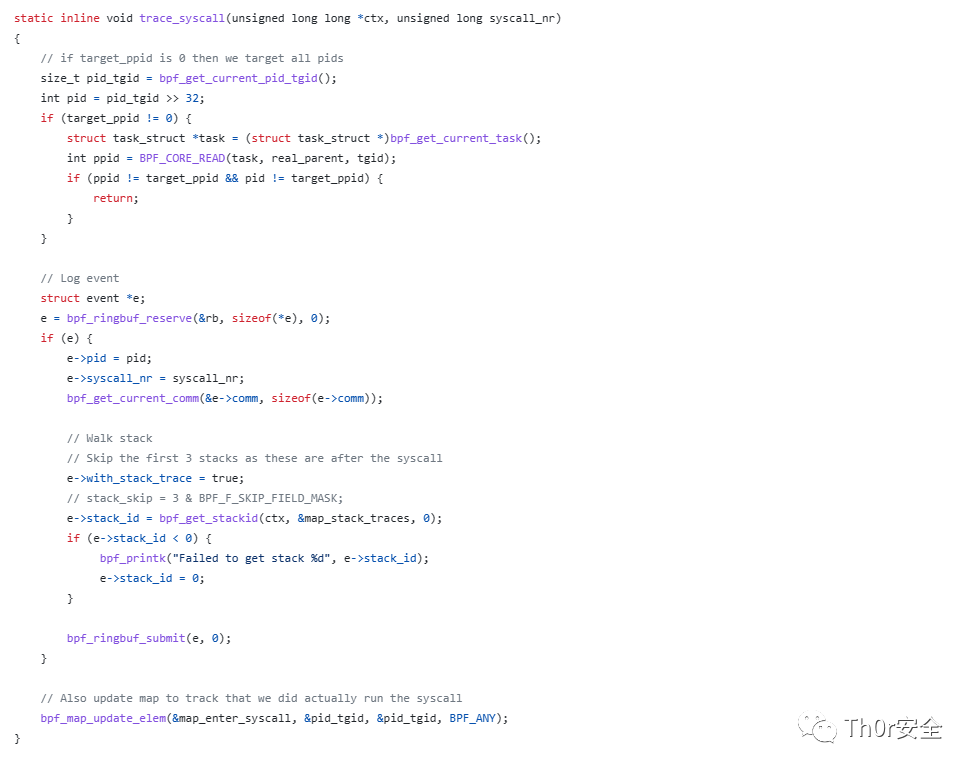

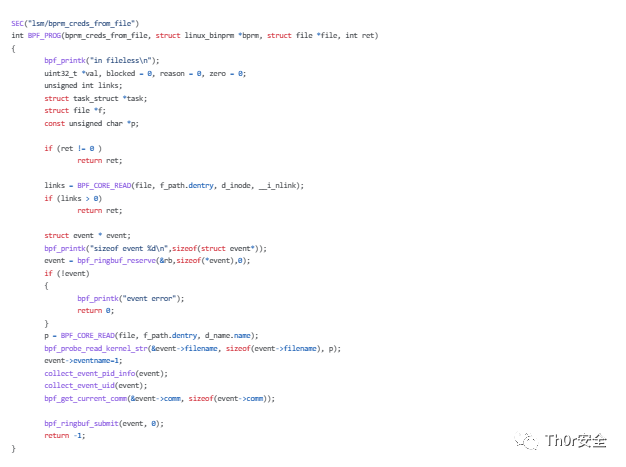

先看的是bpf-hookdetect,对这几个模块进行检测

如果存在调用,则记录。

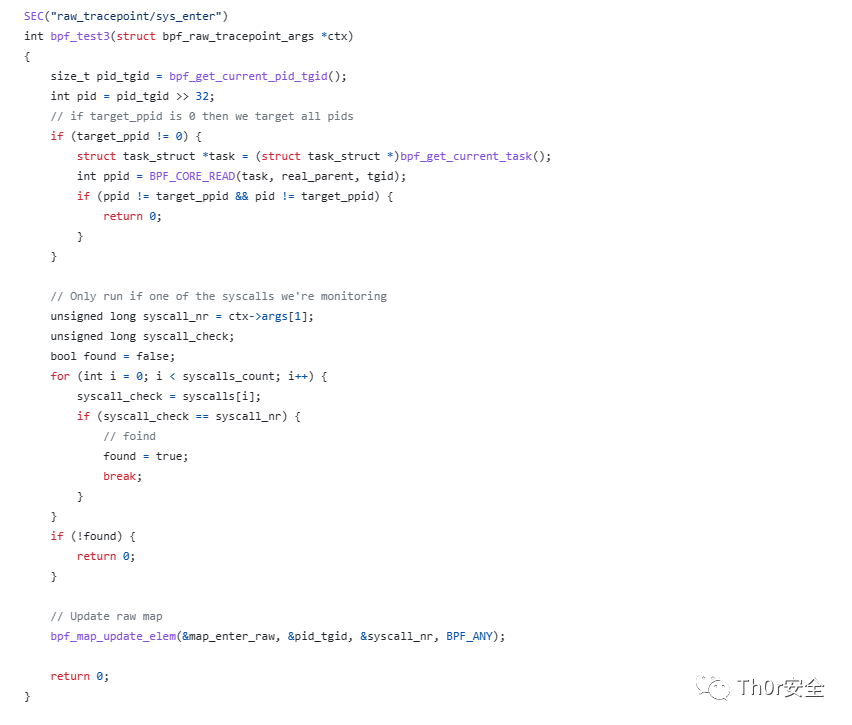

在结束时判断有无记录,通过记录判断以及反馈有无hooked,以及一些进程信息

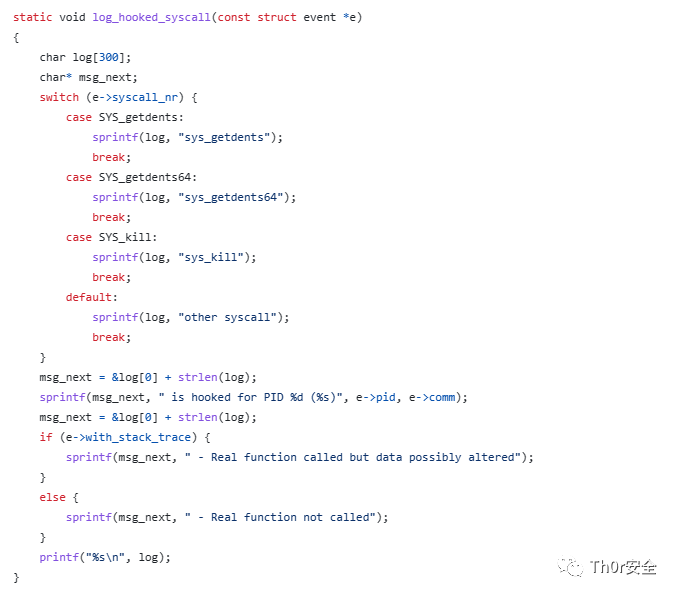

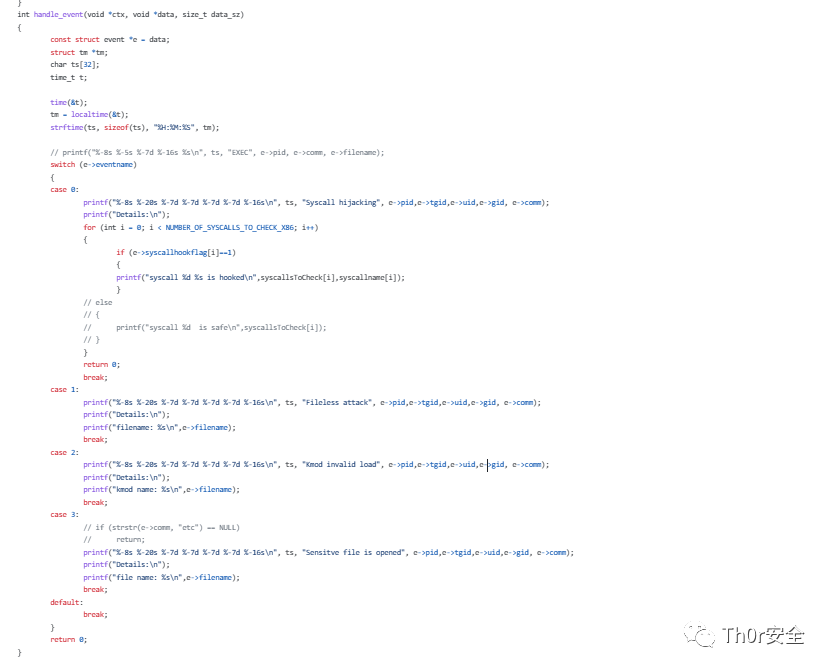

记录hooked的界面反馈

对于bpf-hookdetect,babyhids可以检测内核调用模块文件,能得到更多信息。

babyhids界面hooked反馈

审核编辑:刘清

-

Linux系统

+关注

关注

4文章

609浏览量

29640 -

rootkit

+关注

关注

0文章

8浏览量

2913

原文标题:利用ebpf检测rootkit项目取证分析

文章出处:【微信号:哆啦安全,微信公众号:哆啦安全】欢迎添加关注!文章转载请注明出处。

发布评论请先 登录

基于ebpf的性能工具-bpftrace脚本语法

关于 eBPF 安全可观测性,你需要知道的那些事儿

openEuler 倡议建立 eBPF 软件发布标准

反rootkit的内核完整性检测与恢复技术

永久型Windows Rootkit 检测技术

基于Multi-Agent 的网络入侵取证模型的设计

支持计算机取证的入侵检测系统的设计与实现

Rootkit是什么

eBPF是什么以及eBPF能干什么

介绍eBPF针对可观测场景的应用

防御Rootkit攻击并避免恶意恶意软件

基于ebpf的性能工具-bpftrace

ebpf的快速开发工具--libbpf-bootstrap

eBPF动手实践系列三:基于原生libbpf库的eBPF编程改进方案简析

如何利用ebpf检测rootkit项目取证呢?

如何利用ebpf检测rootkit项目取证呢?

评论