物理不可克隆功能(PUF)用于密码学和嵌入式安全IC中,以生成按需密钥,这些密钥在使用后立即被擦除。PUF技术之所以如此有效,是因为它基于随机物理因素(不可预测和不可控制),这些因素是原生存在的和/或在制造过程中偶然引入的。因此,PUF 几乎不可能复制或克隆。

PUF 技术原生为其关联的安全 IC 生成数字指纹。然后,此数字指纹用作唯一的密钥/机密,以支持加密算法和服务,包括加密/解密、身份验证和数字签名。如果有人试图使用微探测或其他侵入性技术来寻找PUF密钥,则此活动将破坏用于构建PUF密钥的敏感电路并使输出无用。这就是PUF技术为嵌入式系统提供如此强大的安全性的方式。

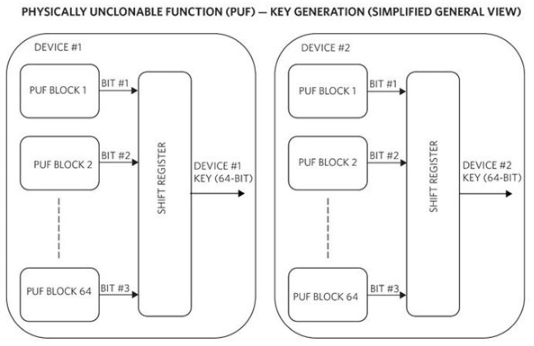

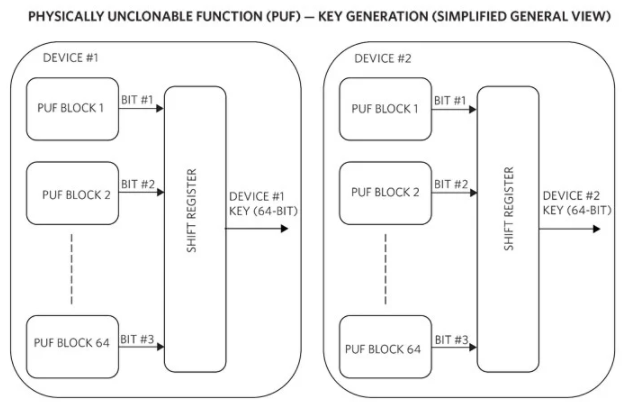

图 1 提供了两个独立示例器件的简化的一般视图,每个器件都有一个基于 64 位 PUF 的密钥。

图1.下面是两个设备及其 PUF 密钥生成块的简化的一般视图。

图 1 中的每个器件都有 64 个不同的 PUF 模块,可生成 1 位数据。然后移动位以创建 64 位密钥。现在我们的目标是为这些设备中的每一个提供独立的密钥,这些密钥在电压、温度和期限内都是可重复的。设备 1 将生成一个密钥,该密钥将具有与设备 2 生成的密钥不同的足够数量的位。但是,每个器件按键在指定的电压和温度范围内将保持不变。

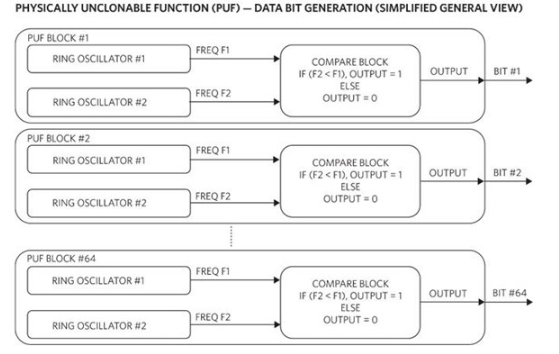

让我们详细考虑其中一个设备的 PUF 块的潜在实现。图2提供了基于环形振荡器频率变化的简单PUF实现方案。

图2.使用环形振荡器生成PUF数据位。

在这个例子中,让我们假设每个PUF模块都有两个环形振荡器,产生略有不同的频率。在 PUF 块 1 中,F1 将与 F2 略有不同,这将允许比较块根据 F0 是否比 F1 快生成位 2 或位 1。

这种设计如何帮助解决电压、温度和年龄变化?我们将比较两个值以生成位,而不是基于一个频率输出。因此,如果电压越高,F2 也会增加,但两个值之间的增量应该保持不变。这导致使用不同的施加电压产生相同的位值。温度和老化的影响可以通过类似的方式减轻。

当 PUF 块 2 到 64 被实例化时,它们内部的环形振荡器块将以不可预测的方式产生略有不同的频率。这会导致位 1 到 64 的位模式不可预测。虽然整体位模式不能预测,但实际生成的位模式是可重复的,因为每个块总是产生相同的位。

你不能偷一个不存在的钥匙

Maxim Integrated已经开发出一种名为ChipDNA的PUF技术实现。它不像我们讨论的那样基于环形振荡器。相反,ChipDNA从根本上从MOSFET半导体器件的模拟特性的自然随机变化和不匹配中运行。这种随机性源于与前面描述的类似的因素:氧化物变化、阈值电压的器件间不匹配、互连阻抗以及晶圆制造中通过不完美或不均匀的沉积和蚀刻步骤存在的变化。ChipDNA还采用专利方法运行,以确保每个PUF电路生成的唯一二进制值具有高加密质量,并保证在温度,电压和器件使用寿命内可重复。

审核编辑:郭婷

-

嵌入式

+关注

关注

5186文章

20145浏览量

328731 -

振荡器

+关注

关注

28文章

4155浏览量

142315 -

PUF

+关注

关注

2文章

26浏览量

8976

发布评论请先 登录

是什么让PUF技术成为密码学中最好的保护之一?

是什么让PUF技术成为密码学中最好的保护之一?

评论