1.概述

本文档主要讲述了关于东用科技路由器与中心端Cisco ASA/PIX防火墙构建LAN-to-LAN VPN的方法。ORB全系列产品均支持VPN功能,并与众多国际主流中心端设备厂商产品兼容。建立起LAN-to-LAN VPN之后便可以实现下位机—路由器LAN端与上位机—中心端设备LAN进行双向通信。

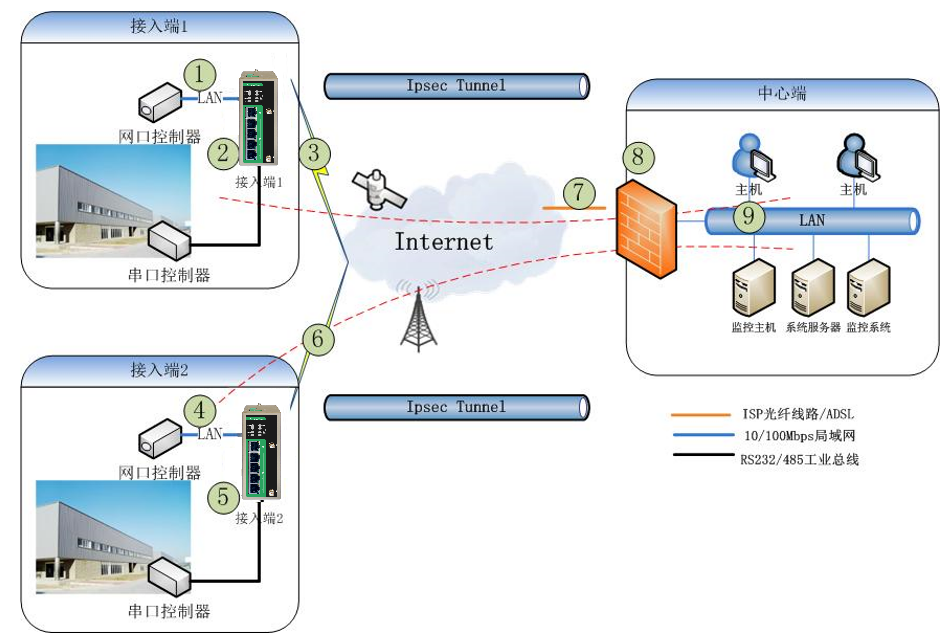

2.网络拓扑

2.1网络拓扑

2.2网络拓扑说明

●中心端设备为Cisco ASA/PIX防火墙,IOS版本8.0;外部IP地址173.17.99.100,掩码255.255.255.0;内部IP地址172.16.1.1,掩码255.255.255.0

●接入端1设备为东用科技路由器;外部IP地址193.169.99.100,掩码255.255.255.0;内部IP地址192.168.2.1,掩码255.255.255.0

●接入端2设备为东用科技路由器;外部IP地址193.169.99.101,掩码255.255.255.0;内部IP地址192.168.3.1,掩码255.255.255.0

3.配置指导

3.1中心端Cisco ASA/PIX基本配置

Ciscoasa&pix#configure terminal//进入配置模式

Ciscoasa&pix(config)#interface ethernet 0/1//进入内部接口的配置模式(端口类型及端口号请以现场设备为准,内部或外部接口可自行选择)

Ciscoasa&pix(config-if)#nameif inside//为内部接口关联一个inside的名称

Ciscoasa&pix(config-if)#ip address 172.16.1.1 255.255.255.0//为内部接口配置IP地址

Ciscoasa&pix(config-if)#exit//退出内部接口的配置模式

Ciscoasa&pix(config)#interface ethernet 0/0//进入外部接口的配置模式(端口类型及端口号请以现场设备为准,内部或外部接口可自行选择)

Ciscoasa&pix(config-if)#nameif outside//为外部接口关联一个outside的名称

Ciscoasa&pix(config-if)#ip address 173.17.99.100 255.255.255.0//为外部接口配置IP地址

Ciscoasa&pix(config-if)#exit//退出外部接口的配置模式

Ciscoasa&pix(config)#route outside 0.0.0.0 0.0.0.0 173.17.99.1//配置静态默认路由,173.17.99.1为外部接口的网关地址,该地址一般为ISP提供

Ciscoasa&pix(config)#access-list permiticmp extended permit icmp any any//创建访问控制列表允许所有icmp报文,此条访问控制列表的目的是为了测试或排障时使用ping命令(防火墙默认是禁止任何ICMP包通过的)

Ciscoasa&pix(config)#access-group permiticmp in interface outside//将访问控制列表应用到外部接口

Ciscoasa&pix(config)#access-list nonat extended permit ip 172.16.1.0 255.255.255.0 192.168.2.0 255.255.255.0//创建访问控制列表允许172.16.1.0/24网络到192.168.2.0/24网络,此条访问控制列表的目的是对172.16.1.0/24网络到192.168.2.0/24网络的数据包IP字段不进行地址转换(PAT),172.16.1.0/24是中心端内部网络,192.168.2.0/24是远端内部网络

Ciscoasa&pix(config)#global(outside)1 interface//在外部接口(outside)上启用PAT

Ciscoasa&pix(config)#nat(inside)0 access-list nonat//对从内部接口进入的且匹配nonat访问控制列表的数据包IP字段不进行地址转换(PAT),序列号0代表不转换

Ciscoasa&pix(config)#nat(inside)1 172.16.1.0 255.255.255.0//对从内部接口进入的源地址为172.16.1.0/24的数据包IP字段进行地址转换(PAT)。注:防火墙在收到内部接口进入的数据包后会检查IP字段,并按照NAT条件顺序进行地址转换

Ciscoasa&pix(config)#write memory//保存配置

3.2远端东用科技路由器基本配置

3.2.1远端ORB305 WAN口配置(如无WAN口或采用4G拨号则跳过此步骤)

接通ORB305电源,用一根网线连接ORB305的LAN口和PC,打开浏览器,输入网址192.168.2.1进入ORB305web页面,用户名admin,密码admin点击登录。

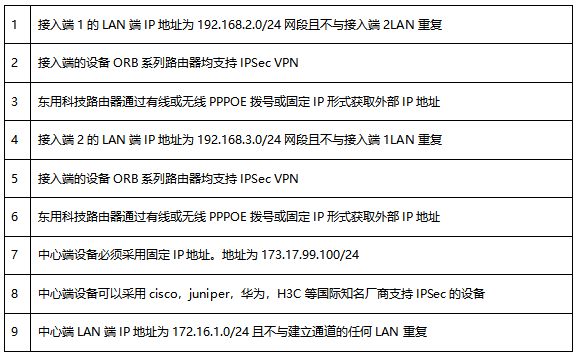

进入“网络”->“接口”->“链路备份”将接口WAN链路勾选启用并将优先级置顶(此处以静态IP为例,其他拨号类型请参阅ORB305-4G系列工业路由器快速安装手册)。

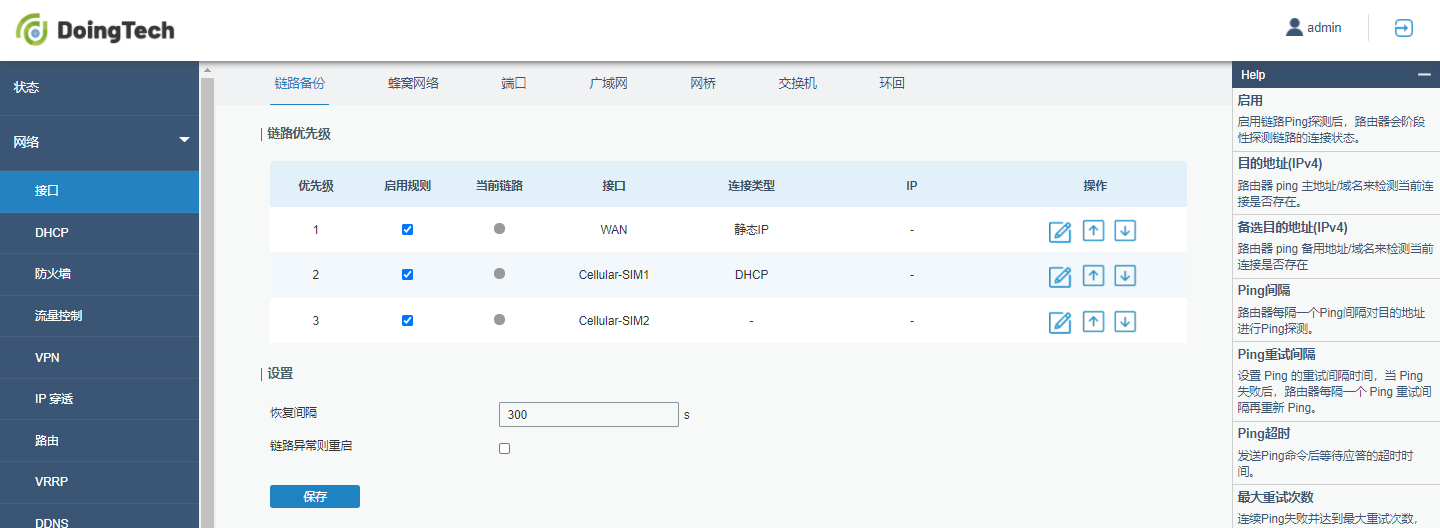

进入“广域网”选择拨号类型为“静态IP”并配置IP地址以及其它网口信息。

3.2.2远端ORB305/ORB301 LAN口配置

进入“网络”->“接口”->“网桥”如图使用缺省配置即可。

至此ORB305基本配置完成

3.3 IPSec VPN配置

3.3.1中心端Cisco ASA/PIX IPSec VPN配置

Ciscoasa&pix#configure terminal

Ciscoasa&pix(config)#isakmp enable outside//在外部接口(outside)开启isakmp。

Ciscoasa&pix(config)#crypto isakmp policy 10//定义IKE策略优先级(1为优先级)

Ciscoasa&pix(config-isakmp-policy)##encr 3des//定义加密算法

Ciscoasa&pix(config-isakmp-policy)#hash md5//定义散列算法

Ciscoasa&pix(config-isakmp-policy)#authentication pre-share//定义认证方式

Ciscoasa&pix(config-isakmp-policy)#group 2//定义密钥交换协议/算法标示符

Ciscoasa&pix(config-isakmp-policy)#exit//退出IKE策略配置模式

Ciscoasa&pix(config)#crypto IPSec transform-set cisco esp-3des esp-md5-hmac//创建IPSec转换集cisco

Ciscoasa&pix(config)#crypto isakmp nat-traversal//开启防火墙的NAT-T功能

Ciscoasa&pix(config)#crypto dynamic-map dymap 1 set transform-set cisco//创建动态映射dymap并关联转换集,1为序列号

Ciscoasa&pix(config)#crypto dynamic-map dymap 1 set reverse-route//为动态映射开启RRI(reverse-route injection)反向路由注入

Ciscoasa&pix(config)#crypto dynamic-map dymap 1 match address nonat//为动态映射关联兴趣流量

Ciscoasa&pix(config)#crypto dynamic-map dymap 1 set pfs group2//为动态映射开启pfs(perfect forward secrecy)完美向前加密

Ciscoasa&pix(config)#crypto map finalmap 10 IPSec-isakmp dynamic dymap//创建映射并调用动态映射

Ciscoasa&pix(config)#crypto map finalmap interface outside//在外部接口(outside)上应用映射

Ciscoasa&pix(config)#tunnel-group-map default-group DefaultL2LGroup//创建默认隧道组

Ciscoasa&pix(config)#tunnel-group DefaultL2LGroup IPSec-attributes//进入默认隧道组配置模式

Ciscoasa&pix(config-tunnel-IPSec)#pre-shared-key cisco//设置默认隧道组的与共享密钥

Ciscoasa&pix(config-tunnel-IPSec)#exit//退出默认隧道组配置模式

Ciscoasa&pix#write memory//保存配置

至此中心端Cisco ASA/PIX防火墙IPSec VPN配置结束

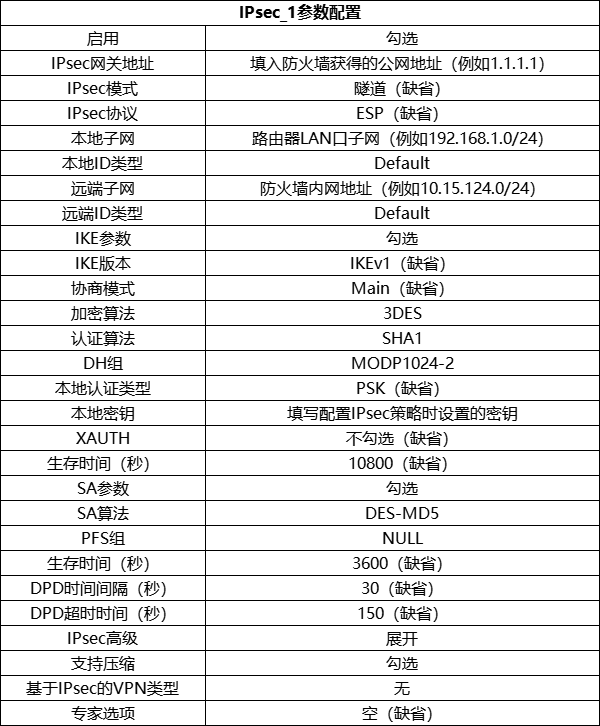

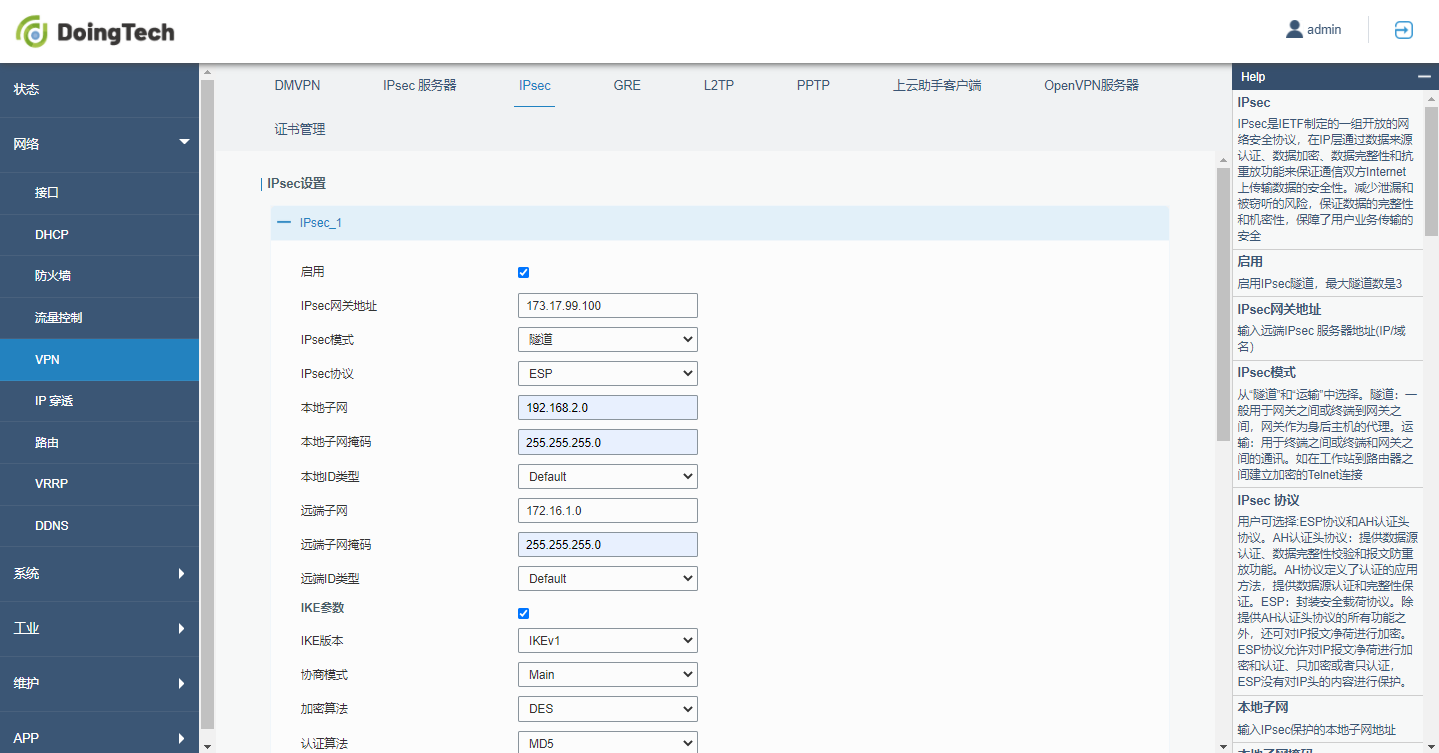

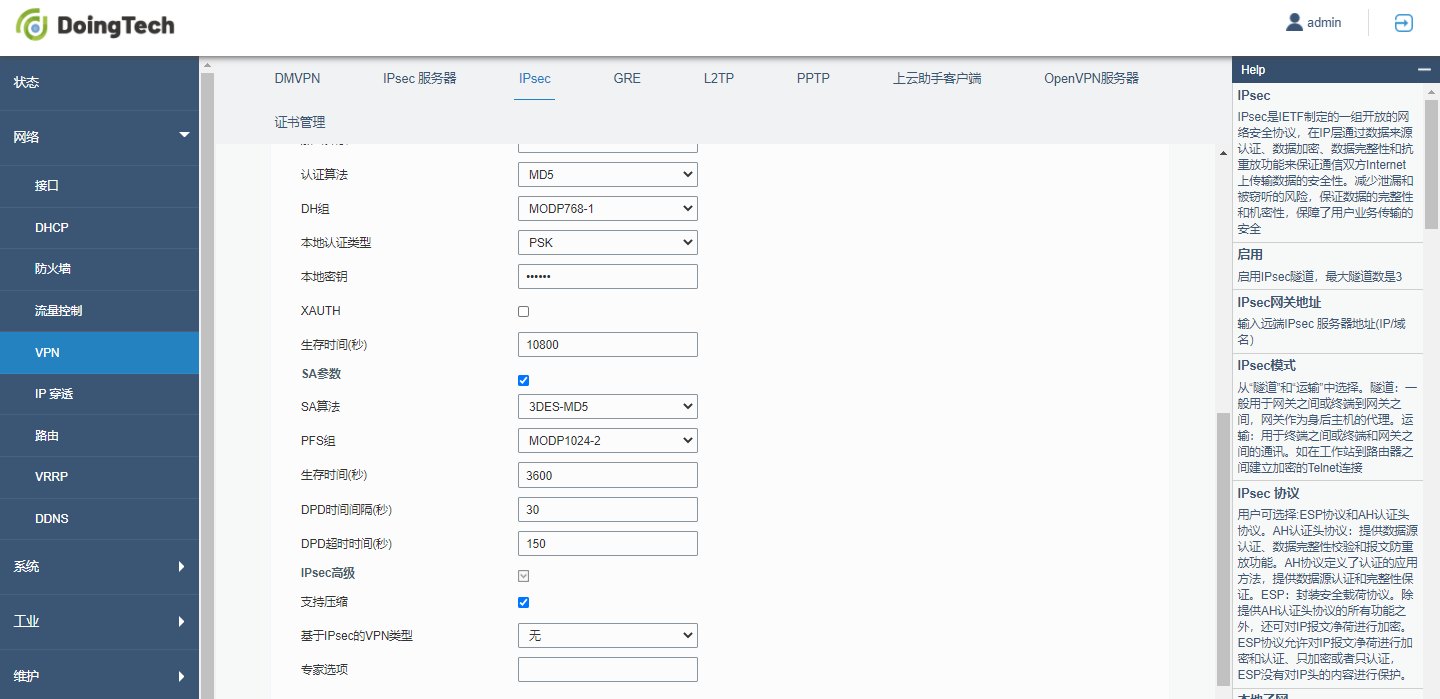

3.3.2 ORB305路由器端配置:

1、将SIM卡插入路由器卡槽

2、给设备上电,登入路由器web页面(默认为192.168.2.1)

3、进入网络→接口→连链路备份界面启用对应SIM卡并上调链路优先级,保存配置

4、对应SIM卡拨号成功,当前链路变为绿色

5、进入网络→VPN→IPsec界面进行路由器(IPsec VPN客户端)配置

保存并应用配置后即可进入状态→VPN页面看到IPsec VPN状态为已连接

3.3.3 ORB301路由器端配置:

1、将SIM卡插入路由器卡槽

2、给设备上电,登入路由器web页面(默认为192.168.2.1)

3、进入网络→接口→连链路备份界面启用对应SIM卡并上调链路优先级,保存配置

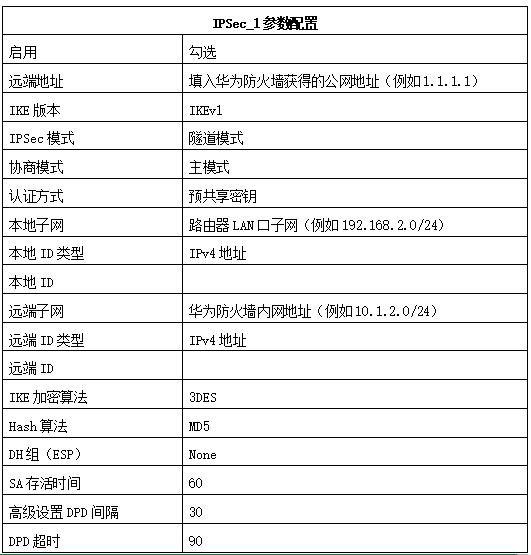

4、进入VPN功能→IPSec→IPSec→进行路由器(IPSec VPN客户端)配置

保存并应用配置后即可进入状态页面看到IPSec VPN状态为已连接。

3.4验证

3.4.1中心端验证

Ciscoasa&pix(config)#show crypto isakmp sa

Active SA:1

Rekey SA:0(A tunnel will report 1 Active and 1 Rekey SA during rekey)

Total IKE SA:1

1 IKE Peer:193.169.99.100

Type:L2L Role:responder

Rekey:no State:MM_ACTIVE

如果出现上述显示则表示第一阶段协商成功

Ciscoasa&pix(config)#show crypto IPSec sa

interface:outside

Crypto map tag:dymap,seq num:1,local addr:173.17.99.100

access-list nonat permit ip 172.16.1.0 255.255.255.0 192.168.2.0 255.255.255.0

local ident(addr/mask/prot/port):(172.16.1.0/255.255.255.0/0/0)

remote ident(addr/mask/prot/port):(192.168.2.0/255.255.255.0/0/0)

current_peer:193.169.99.100

#pkts encaps:105,#pkts encrypt:105,#pkts digest:105

#pkts decaps:105,#pkts decrypt:105,#pkts verify:105

#pkts compressed:0,#pkts decompressed:0

#pkts not compressed:105,#pkts comp failed:0,#pkts decomp failed:0

#pre-frag successes:0,#pre-frag failures:0,#fragments created:0

#PMTUs sent:0,#PMTUs rcvd:0,#decapsulated frgs needing reassembly:0

#send errors:0,#recv errors:0

local crypto endpt.:173.17.99.100,remote crypto endpt.:193.169.99.100

path mtu 1500,IPSec overhead 58,media mtu 1500

current outbound spi:1B7B60FB

inbound esp sas:

spi:0xF33099AA(4080048554)

transform:esp-3des esp-md5-hmac none

in use settings={L2L,Tunnel,PFS Group 2,}

slot:0,conn_id:12288,crypto-map:dymap

sa timing:remaining key lifetime(sec):3493

IV size:8 bytes

replay detection support:Y

outbound esp sas:

spi:0x1B7B60FB(461070587)

transform:esp-3des esp-md5-hmac none

in use settings={L2L,Tunnel,PFS Group 2,}

slot:0,conn_id:12288,crypto-map:dymap

sa timing:remaining key lifetime(sec):3493

IV size:8 bytes

replay detection support:Y

如出现上述显示则表示第二阶段协商成功,IPSec VPN建立成功

3.4.2远端路由器验证

-

防火墙

+关注

关注

0文章

442浏览量

36607 -

VPN

+关注

关注

4文章

303浏览量

31627 -

CISCO

+关注

关注

1文章

66浏览量

25267 -

工业路由器

+关注

关注

2文章

483浏览量

15597

发布评论请先 登录

华为防火墙通过武汉云黄鹤实验室首批安全公测评级

Jtti防火墙规则配置指南:从入门到精通的全面解析

深信服防火墙与映翰通IR615建立IPSec VPN部分站点子网无法主动访问怎么解决?

树莓派防火墙完整指南:如何在局域网中配置 IPFire ?

Linux系统中iptables与firewalld防火墙的区别

完整教程:如何在树莓派上配置防火墙?

华为安全防火墙2025年第一季度中国区市场份额第一

Linux系统中iptables防火墙配置详解

如何配置Linux防火墙和Web服务器

树莓派变身防火墙:借助VM搭建pfSense的完整指南!

Linux软件防火墙iptables详解

工业路由器与Cisco ASA防火墙构建IPSec VPN配置指导

工业路由器与Cisco ASA防火墙构建IPSec VPN配置指导

评论