类别列表是一种控制机制,用于根据类别对流量进行标记。在 nDPI(构建 ntop 应用程序的流量分类引擎)中,有多种类别,包括(但不限于)

挖矿

恶意软件

广告

文件共享

视频流

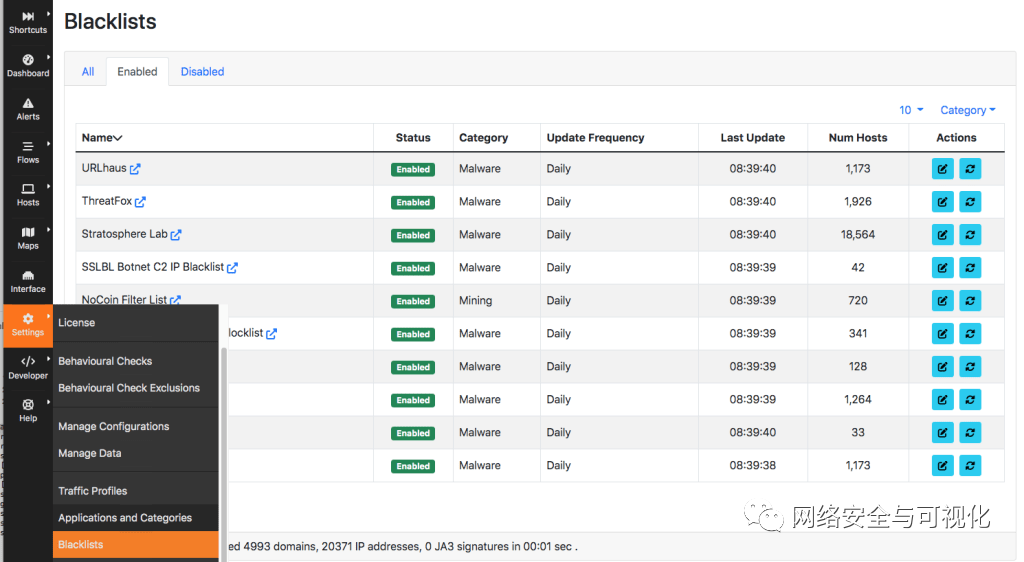

黑名单是 IP 地址或符号域名的列表,用于标记恶意流量。这些列表通常使用蜜罐计算,本质上是部署在网络(通常是 Internet)上的主机或服务,它们很容易被入侵,并且在使用/受到攻击时,它们充当了发现攻击者和入侵者的现代“试金石”。

黑名单通常包含公共 IP 地址/域名,因为它们用于“预测问题”:这是因为如果 IP 地址已被列入黑名单,则该主机做了坏事,因此当我们在网络中看到这样的流量时,对于这样的主机,我们需要小心,因为我们可能正在受到攻击/扫描。请注意,黑名单和蜜罐也可以部署在专用网络上:例如,您可以在网络中保留一系列未分配的 IP 地址并将它们添加到黑名单中,以发现通过横向移动扫描您 LAN 的内部主机。

在 ntopng 中,您可以使用左侧边栏中的黑名单菜单指定要使用的黑名单。

ntopng 附带各种高质量的内置黑名单,由 ntopng 定期刷新。 事实上,非常重要的是:

定期刷新黑名单,因为过时的信息可能导致误报。

使用高质量的黑名单,它们由专业人员不断更新。

如上所述,您可以创建自己的黑名单并将其上传到 ntopng。您需要做的就是转到/usr/share/ntopng/httpdocs/misc/lists/custom并创建一个自定义配置文件,例如:

{"name":"MyBlackList","format":"ip","enabled":true,"update_interval":86400,"url":"https://blacklist.local/myblacklist.csv","category":"malware"}

它指示 ntopng 每天从https://blacklist.local/myblacklist.csv 下载自定义黑名单,其中包含应该是恶意软件(或蜜罐)的 IP 地址(每行一个)。

每当 ntopng 在恶意软件列表中看到涉及主机的流时,就会生成警报

对于这样的主机,可以使用接收者/端点机制触发一个动作。

扩展阅读

ntop产品介绍

虹科提供网络流量监控与分析的软件解决方案-ntop。该方案可在物理,虚拟,容器等多种环境下部署,部署简单且无需任何专业硬件即可实现高速流量分析。解决方案由多个组件构成,每个组件即可单独使用,与第三方工具集成,也可以灵活组合形成不同解决方案。包含的组件如下:

PF_RING:一种新型的网络套接字,可显着提高数据包捕获速度,DPDK替代方案。

nProbe:网络探针,可用于处理NetFlow/sFlow流数据或者原始流量。

n2disk:用于高速连续流量存储处理和回放。

ntopng:基于Web的网络流量监控分析工具,用于实时监控和回溯分析。

虹科是在各细分专业技术领域内的资源整合及技术服务落地供应商。虹科网络安全事业部的宗旨是:让网络安全更简单!凭借深厚的行业经验和技术积累,近几年来与世界行业内顶级供应商Morphisec,DataLocker,SSC,Mend,Apposite,Profitap,Cubro,Elproma等建立了紧密的合作关系。我们的解决方案包括网络全流量监控,数据安全,终端安全(动态防御),网络安全评级,网络仿真,物联网设备漏洞扫描,安全网络时间同步等行业领先解决方案。虹科的工程师积极参与国内外专业协会和联盟的活动,重视技术培训和积累。

此外,我们积极参与工业互联网产业联盟、中国通信企业协会等行业协会的工作,为推广先进技术的普及做出了重要贡献。我们在不断创新和实践中总结可持续和可信赖的方案,坚持与客户一起思考,从工程师角度发现问题,解决问题,为客户提供完美的解决方案。

-

网络安全

+关注

关注

11文章

3450浏览量

62969

发布评论请先 登录

虹科案例 | 矿业数字化转型:虹科owa5X如何赢得日立Wenco信任?

智能制造新升级 | 看CEO陈秋苑揭秘虹科如何全流程赋能?

虹科动态 | 2025年10月精彩回顾

虹科动态 | 2025年9月精彩回顾

虹科方案 | 数据不缺位,监控不滞后:虹科车辆信息远程监控系统

两新晋一复核!虹科集团三家企业入选广州市2025年创新型中小企业名单,再获权威认可!

国台办痛批台当局将华为、中芯列入黑名单的荒谬之举

虹科分享 | 赋能现代化矿业:虹科Owasys坚固型车载通信终端方案

虹科直播回放 | IO-Link技术概述与虹科IO-Link OEM

虹科问答 | 航空航天通信难题多,虹科TSN方案如何破局?

今日看点丨美国国防部将长鑫存储、腾讯、宁德时代等134家中企列入黑名单;英特尔明确不会关闭其独立显卡

华纳云:服务器设置黑名单白名单方法

虹科应用 | 实时监控与控制:虹科PCAN在工程机械的全方位应用

虹科分享 | 在ntopng中使用黑名单捕获恶意软件通信

虹科分享 | 在ntopng中使用黑名单捕获恶意软件通信

评论