信息安全对于防伪、通信等众多应用至关重要。近年来,光学加密因其具备并行、高速和低功耗等优点而备受关注。然而,光的丰富自由度在早期的研究中没有得到充分利用,信息的安全性有限。光学加密结合计算成像是增强安全性的有效方法,但它需要多次光学测量或额外的数字后处理来恢复隐藏的图像。从本质上讲,基于计算成像的间接成像方式偏离了全光加密的初衷,导致其原有的全光处理优势在一定程度上丧失。全光化的信息加密技术是网络及信息安全领域的重要发展趋势,但当前技术的安全性、加密复杂度以及解密速度之间存在相互制约的关系。

受成像过程中的光的矢量特性启发,中科院光电所矢量光场研究中心的研究人员基于非对称光子自旋-轨道相互作用(Opto-Electron. Eng. 44, 319-325 (2017); Adv. Funct. Mater. 27, 1704295 (2017)),结合空间位错矢量合成方法以及类悬链线结构的空间非均匀偏振选择特性,提出了矢量视觉加密技术,构建了矢量光学全光密码系统,能够同时兼顾高安全和实时解密。

相关成果以“Meta-optics empowered vector visual cryptography for high security and rapid decryption”为题发表在期刊Nature Communications上(DOI: 10.1038/s41467-023-37510-z)。 近日,厦门大学洪明辉院士在Opto-Electronic Advances以“All-optical vector visual cryptography with high security and rapid decryption”为题发表评述(DOI: 10.29026/oea.2023.230073),认为该技术在全光图像处理和智能识别方面的潜力,为构建兼顾高安全和实时解密的紧凑型信息安全、防伪等系统提供了有效的解决方案。

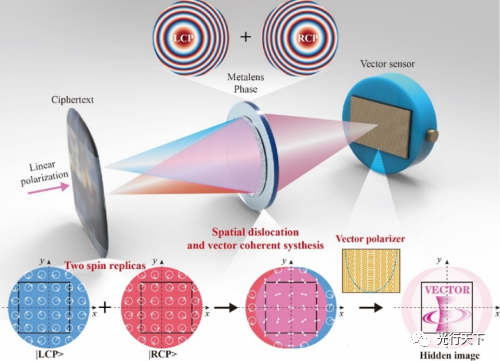

图1.矢量光学全光密码系统示意图

该技术的物理核心是自旋解耦双轴超构透镜实现的按需自旋合成,具体物理过程包括复振幅光学密文的自旋分割、单对双或双对单的空间映射、空间位错复杂干涉等。如图1所示,解密系统由自旋解耦双轴超构透镜(顶部展示了其相位分布)和矢量解偏传感器(如插图所示)组成。自旋解耦双轴超构透镜将编码的光学密文分为两个具有相反自旋态的副本,然后将它们投影到像平面,并产生横向空间错位和重叠(图1底部)。每个像素处的偏振旋向和相位分别由圆形箭头的方向和短导线的方位角表示。作为编码过程的逆过程,位于像平面上重叠合成的矢量光场经匹配的矢量解偏器的帮助下可以再现光学密文中的隐藏图像。相反,如果人眼或者在其它普通成像系统下,所观察到的光学密文呈透明窗口和马赛克图样,这取决于密文的编码方式是纯相位、纯振幅还是复振幅。

该技术充分利用了光的波长、振幅、相位、偏振等自由度,使得系统的密钥非常丰富,从光学密文中获取隐藏信息需要焦距、轴距、工作波长及偏振均匹配的双轴超构透镜,空间分布完全匹配的矢量解偏器,以及密文、超构透镜和矢量解偏之间匹配的相对空间位置和旋转角。这些丰富的密钥使得该技术难以被试错法攻破,与标量视觉密码学和偏振复用全息术相比,显著提高了安全级别。

用于矢量视觉加密术的全光解密超构相机示意图 值得注意的是,虽然系统所需的密钥较多,但解密速度很快。整个解密过程由图2所示的集成化超构相机通过光学成像的方式完成,实现“所见即所得”,无需多次测量和额外图像后处理。因此,相较于双随机相位编码、全息与计算成像结合等光学加密技术,该技术在系统紧凑性、实时性、便捷性等方面更具优势。

审核编辑:刘清

-

传感器

+关注

关注

2573文章

54363浏览量

785792 -

相位编码

+关注

关注

0文章

14浏览量

11204 -

光学成像

+关注

关注

0文章

90浏览量

10656

原文标题:基于超构光学的全光矢量视觉加密技术

文章出处:【微信号:光行天下,微信公众号:光行天下】欢迎添加关注!文章转载请注明出处。

发布评论请先 登录

硬件与软件传输加密技术在核心场景中的战略意义

光学超表面在成像和传感中的应用

PanDao:简化光学元件制造流程

《FDTD Solutions仿真全面教程:超构表面与光束操控的前沿探索》

VirtualLab Fusion应用:超透镜的设计与分析

VirtualLab Fusion应用:对光学系统中亚波长结构的严格模拟

加州理工学院开发出超100GHz时钟速度的全光计算机

光学超构表面+MEMS:可切换涡旋激光器

基于超构光学的全光矢量视觉加密技术

基于超构光学的全光矢量视觉加密技术

评论