加密密钥的物理安全性,特别是在安全无线电等便携式应用中,是军事应用中的首要考虑因素。但是,使用专门设计的组件可以实现符合适用法规,并提供额外的保护层。这些组件使用电气和物理设计技术来安全地生成和存储数字加密密钥。

安全通信的本质是保护加密密钥。虽然大型加密密钥可以提供一定程度的保护,防止暴力计算技术破坏代码,但这种保护并不能满足对物理安全性的需求,而物理安全性同样重要。为了妥善解决人身安全问题,必须考虑几个问题。其中包括:生成随机密钥的物理机制,防止秘密电子拦截授权代理之间正在通信的密钥的物理设计,以及存储密钥的安全方法,以防止秘密物理和机械探测。

Maxim的DS36xx系列安全监控器具有从封装设计到外部传感器接口和内部电路架构等一系列特性,可为军用电子设计工程师提供所有这些功能。具有此类功能的设备可以简化对成熟和新兴便携式军事计算和通信系统的安全要求的合规性。因此,这些器件的可能应用范围广泛而多样。

电子数据的安全要求

联邦信息处理标准 (FIPS) 是一种标准,它描述了美国政府对加密模块必须满足的敏感但未分类用途的要求。本标准由美国国家标准与技术研究院 (NIST) 发布。FIPS 140-2 标准有四个基本级别:

安全级别 1:无需物理安全机制(仅实现 NIST 标准化加密算法)

安全级别 2:防篡改物理安全

安全级别 3:防篡改物理安全

安全级别 4:物理安全提供保护范围

对于高级安全军事通信应用,设计还必须符合美国国家安全局 (NSA) 1 类认证标准。经 NSA 认证的设备用于加密保护美国政府的机密信息。认证过程非常严格,包括以下项目的测试和分析:

加密安全

功能安全

防篡改

排放安全

产品制造和分销的安全性

必须符合这些准则的应用程序的一个常见示例是设计为在作战人员信息网络战术 (WIN-T) 中运行的通信设备,WIN-T是作战人员的战术通信协议。WIN-T 支持广泛的数据、语音和视频功能。该网络通过提供移动、可靠、高带宽的通信,帮助作战人员随时从任何位置保持连接。WIN-T 提供的功能是利用流行的通信技术提供的,如无线局域网 (WLAN)、互联网语音协议 (VoIP) 和第三代蜂窝/卫星技术。WIN-T将位于战术地面部队的作战人员与国防部(DoD)全球网络中的指挥官联系起来。

与任何军事应用一样,WIN-T的信息安全非常重要。使用 WIN-T,体系结构必须允许授权用户自由访问网络,但也要检测和拒绝未经授权的攻击。因此,WIN-T 安全性必须从一开始就内置,而不是事后添加。这种方法可确保语音通信和数字数据在网络上安全可靠地传输。

过去,系统主要用于快速部署,通常将安全功能作为现场升级实施。发生这种情况是因为内置安全功能通常被认为非常昂贵,并且是进度延迟的原因。但是,所有军事通信应用现在从一开始就需要更高级别的安全性,以提供增强的互操作性、连接性和符合 FIPS 140-2、NSA 和 WIN-T 要求的法规遵从性。安全和入侵防御也是其他军事应用越来越重要的因素。例如,通用动力®公司与安全计算®公司最近开发了用于战场车辆的MESHnet防火墙。

因此,在未首先满足所有适用标准的情况下,不再发布新的军事通信系统或组件。具体而言,军事通信应用程序现在至少需要满足 FIPS 140-2 安全级别 3 和 4。此外,在更高级别的应用中,设计工程师必须遵守NSA Type 1和/或新实施的WIN-T要求。通常,军事应用程序至少需要 FIPS 3-140 的安全级别 2 认证。

实现对安全要求的合规性

对于系统设计人员来说,满足美国政府提出的安全要求是一项复杂的任务。安全标准可以(并且应该)随着所针对的感知威胁而变化,并且通常会随着时间的推移变得更加严格。

对于设计人员来说,跟上不断变化的安全标准可能会变得很麻烦,因为设计过程必须以所需的安全级别和要设计的安全设备的最终目的为指导。例如,仅仅通过重新加密密钥并不能显著提高加密密钥的安全性,因为已经开发了复杂的技术来读取加密密钥。因此,必须结合使用几种不同的方法来解决加密密钥免受这些技术的影响,包括增强物理安全性。

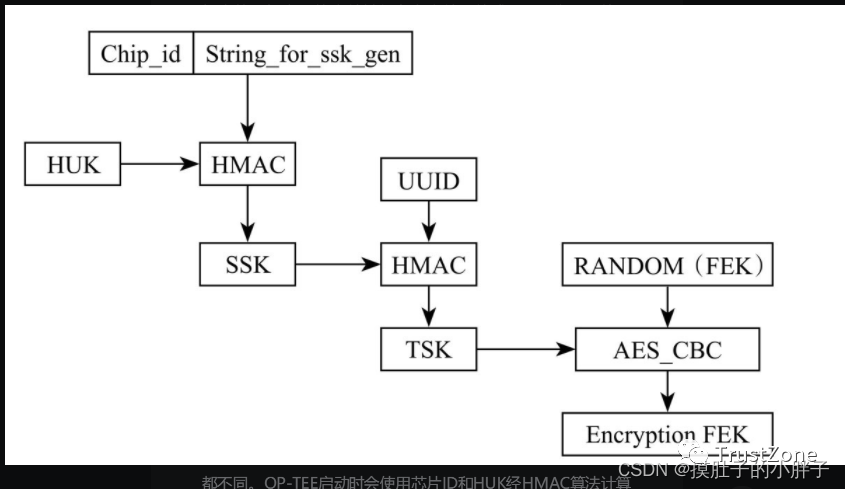

在设计符合 FIPS 140-2(安全级别 3 或 4)、NSA 类型 1 或 WIN-T 要求的安全军事系统时,即使在没有主电源的情况下,也必须包含可提供全面防篡改保护的组件。Maxim DS36xx系列的成员,如图3600所示的DS2,提供集成解决方案,通过主动检测篡改来保护加密密钥和关键数据,即使在电池供电时(在没有主电源的情况下会立即透明接合)。片上电源监视器和电池开关可确保所有篡改检测机制保持活动状态,无论电源如何。主电源受到持续监控——当主电源降至低阈值以下时,外部备用电池会立即自动接通,以保持内部和外部保护电路正常工作。因此,篡改检测不会因设备主电源的丢失而中断。

图2.DS3600安全监控器使用多种特性和机制来检测篡改并保护电池备份易失性存储器的内容,例如内部存储的加密密钥或存储在外部SRAM中的其他敏感数据。

为了符合 FIPS 140-2(安全级别 3 和 4)以及 NSA Type 1 和 WIN-T 规范的要求,篡改检测组件必须允许设计人员连接自己的外部传感器,以便可以在存储受保护数据的设备周围提供保护包络(即安全边界)。将外部传感器连接到DS36xx系列,系统设计人员拥有一种独特而灵活的方法,为应用添加安全层,从而满足管理机构提出的许多适用要求。

为了满足这些不同的政府要求,DS36xx安全监控器可以轻松同时监测模拟电源电压、数字信号和电阻网保护传感器网格。此外,所有DS36xx器件均采用芯片级球栅阵列(CSBGA)封装。通过严格限制对已安装器件引脚的访问,这些封装为控制和数据信号提供了另一层无源物理安全性。

内部安全功能

DS36xx器件还以内部篡改检测机制的形式提供额外的保护层。这些内部机制补充了器件与外部篡改检测传感器的定制配置接口的能力。内部篡改检测机制包括片上温度传感器、外壳开关监视器、电源监视器、电池监视器和振荡器监视器,可提供连续的篡改检测监视。此监控始终保持活动状态,尤其是在使用电池电源运行时。

与外部机制一样,当违反用户定义和/或工厂编程的阈值时,将触发内部机制。例如,为了满足认证机构(如NSA)以及管理FIPS和WIN-T标准的机构的先决条件,设计人员可以使用内部温度传感器来监控基板温度。一旦超出温度上限或下限,设备就会启动篡改响应。

除了测量瞬时温度外,DS36xx器件还提供额外的温度监测功能。具体来说,变化率检测器监测基板温度变化的速度。温度的快速升高或降低会触发设备中的篡改响应,从而提供额外的保护,防止先进的秘密数据恢复技术。

从受保护的SRAM恢复数据的一种记录方法涉及在断开设备电源之前应用液氮。此过程将无源SRAM单元的数据保留扩展到毫秒时间尺度。然而,DS36xx系列提供的温度监测会将这一行为解释为篡改事件,并且器件会在这种低温记忆保留效应开始之前擦除其内部存储器。存储器经过硬连线,可提供高速清除功能,可在不到100ns的时间内完全重置整个存储器阵列。此功能还可以由其他篡改事件(如联锁后膛)或通过发送到器件I²C-/SPI™兼容接口的直接命令触发。

DS36xx器件还具有专有特性,称为非压印密钥存储器。具体而言,非印记密钥存储器解决了SRAM存储单元在组成存储单元的器件的氧化层中表现出电荷积累或耗尽(取决于存储的数据)的趋势所产生的安全风险。长时间存储在这些传统存储单元中的数据会导致氧化层受到应力,并随后留下存储在那里的数据的印记。即使在清除单元格后,也可以读取此数据。

然而,已经设计和开发了非压印关键存储器技术,以消除氧化物应力现象。该技术的工作原理是不断补充器件的传统电池备份SRAM存储器。因此,当由于检测到的篡改事件或通过直接命令清除内存时,将清除整个内存,并且不会存在驻留在那里的数据的痕迹。此功能为军事和政府产品的设计人员提供了一种独特且极其安全的方法,用于存储高度敏感的加密密钥。

对篡改事件的响应

DS36xx器件持续监测前面描述的所有篡改输入和事件。当通过内部或外部篡改检测机制检测到篡改时,会立即生成篡改响应。篡改事件从识别篡改源开始。篡改闩锁保持冻结状态,直到导致篡改事件的情况被清除。然后,篡改器锁定复位。表1列出了DS36xx器件在篡改响应期间采取的具体动作顺序。

表 1.DS36xx器件检测到篡改事件时的操作顺序

| 步 | 行动 |

| 1 | 内部加密密钥将立即、完全且主动地擦除(如果适用)。 |

| 2 | 外部内存将被擦除(如果适用)。 |

| 3 | 篡改锁存器记录篡改输入源的状态。 |

| 4 | 篡改输出断言以提醒系统处理器。 |

| 5 | 篡改事件时间戳寄存器记录篡改事件的时间。 |

支持安全的军事应用

除了保护存储的加密密钥所需的物理安全性外,在实际生成加密密钥时还需要物理安全性。也就是说,用于生成数字加密密钥的方法必须确保未经授权的密钥副本不能由同一设备(这将破坏DS36xx系列提供的安全数据存储的目的)或设备的精确复制品重新生成。

DS36xx器件的随机数发生器(RNG)功能是一种确定性的伪随机算法,它使用片上生成的两个自然随机源进行种子设定。此函数提供连续的比特流,旨在由主机 CPU 进行后处理,以形成认证软件 RNG 函数的种子。此外,每个DS36xx安全监控器都包含一个工厂编程的唯一硅片序列号,可通过I/O端口读取。硅刻字序列号为用户提供了一种唯一标识每个最终产品的方法。

此外,较新的DS36xx器件可以根据发生的篡改类型擦除某些特定的存储单元。此功能称为纠删分级(有关设备,请参见表 2),对于设备完整性仍然完好无损的应用非常有用。也就是说,在篡改发生后,人们仍然可以在一定程度上使用设备,尽管所有功能可能都不可用。其中一种应用是通信设备,例如安全的军用无线电,即使发生了篡改事件,它也必须保持一定的可操作性。

表 2.DS36xx 器件及其独特特性

| 部分 | I/O | 监控的模拟电压数量 | 监控的数字输入数量 | 工作温度范围(°C) | 内部密钥存储器(字节) | 外部存储器控制 | 随机数生成器 | 过压监视器 | 电池监视器 | 纠删层次结构 |

| DS3600 | 3-wire | 4 | 1 | -40 至 +85 | 64 | √ | √ | √ | ||

| DS3605 | I²C | 4 | 1 | -40 至 +85 | 不适用 | √ | √ | √ | ||

| DS3640 | I²C | 5 | 3 | -40 至 +85 | 1k | √ | √ | √ | ||

| DS3641 | 4-wire | 5 | 3 | -40 至 +85 | 1k | √ | √ | √ | ||

| DS3644 | I²C | 12 | 4 | -55 至 +95 | 1k | √ | √ | √ | √ | 2个级别 |

| DS3645 | I²C | 12 | 4 | -55 至 +95 | 4k | √ | √ | √ | √ | |

| DS3650 | 4-wire | 2 | 不适用 | -40 至 +85 | 不适用 | √ | √ | |||

| DS3655 | I²C | 不适用 | 4 | -40 至 +85 | 64 | |||||

| DS3665* | SPI | 12 | 4 | -55 至 +95 | 8k | √ | √ | √ | √ | 4个级别 |

除了提供高水平的数据安全性外,许多国防应用还需要在操作和存储期间承受较宽的温度范围。虽然DS36xx器件旨在为传统的环境工作环境提供高安全性,但该系列中的一些新产品还支持更宽的工作温度范围,接近整个军用温度范围所定义的极端温度范围(DS55xx为-95°C至+36°C,而整个军用温度范围为-55°C至+125°C)。

结论

如表2所示,DS36xx系列安全监控器具有广泛的功能,使系统能够生成和存储加密密钥,监测篡改事件,并在检测到篡改事件时主动、彻底销毁密钥。此外,通过利用DS36xx器件提供的外部输入,系统设计人员可以为应用添加更多安全层,以满足FIPS、NSA和WIN-T相关要求中的要求。

审核编辑:郭婷

-

传感器

+关注

关注

2573文章

54363浏览量

785859 -

存储器

+关注

关注

39文章

7714浏览量

170813 -

sram

+关注

关注

6文章

808浏览量

117215

发布评论请先 登录

BF70x加密密钥的产生步骤

请问如何才能安全地存储加密密钥?

嵌入式设备如何提高安全性

介绍一种芯片AES加密密钥生成工具

金雅拓的HSM实现Microsoft Azure Information Protection客户保持加密密钥的完全控制

赛灵思研发提供能生成独特的器件“指纹码”的密钥加密密钥

芯片AES加密密钥生成工具

解决加密密钥的物理安全性问题

解决加密密钥的物理安全性问题

评论