遵循食谱(如烘烤 cookie)是确保设备和系统设置和配置一致性的一种方法,这反过来又减少了引入新的配置错误的可能性,这些错误可能导致攻击者利用不需要的漏洞。这些配方是基准配置,详细记录了操作系统、应用程序或设备应配置的确切设置。使用这些定义明确的配置来自动执行以快速有效的方式查找差异和配置漂移的流程。在此博客中,我们将了解配置基线如何成为确保正确设置应用程序和设备的重要工具。

配置基线一点都不新鲜。系统工程师和管理员长期以来一直依赖这些模板来确保每个系统的配置都相同。由系统制造商和其他主题专家组提供的规范性指南是确保您的配置在设计时考虑到安全性的重要起点。

配置基线定义了必须如何设置特定类型的设备,并且非常详细到每个输入和变量。例如,配置基线定义了如何配置对设备的远程访问以及要启用的协议。利用基线配置应该可以降低设备的总体运营成本,因为它们可以确保整个设备组的同质性,这反过来又可以通过自动化和其他省时的方法促进配置。预计如果一个设备在指定配置下运行良好,则其余设备应该以相同的方式运行。适当的配置基线也可以提高安全性,因为通过它们的开发,它们需要对每个设置进行详细审查,并且通常会根据用例将设备的默认行为更改为更安全的状态。作为设备操作员,您可以研究和查看来自一个来源的规范性指南,然后扩展此知识以为来自不同制造商的类似设备创建适当的基线。这种比较方法还突出了设备之间的功能差异,甚至可能会影响您根据安全功能选择哪些设备。配置基线应包括如何设置这些安全功能并确保设备和系统适当地加固以免受攻击。以远程访问为例,许多设备都支持远程访问,允许系统管理员和开发人员通过网络进行配置。设备支持多种协议(例如,telnet、安全外壳和 Web 浏览器访问)是很常见的,但并非所有这些协议都同样安全。

通过将您的基线与您的安全策略和标准相关联,确保您的基线支持您组织的安全要求和义务。您的安全策略是您的信息安全计划的基石,并在高级别定义了哪些行为是允许的,哪些行为是不允许的。一个好的安全策略是广泛的,涵盖与您的公司或组织相关的多个安全域。虽然政策范围更广、层次更高,但信息安全标准更深入到每个政策领域。例如,您可以在您的政策中包含一个或两个段落来描述适当的身份验证原则,但专门使用整个五到六页的标准来更详细地描述您的组织为这些身份验证支持的批准协议和允许的用例和系统服务。配置基线直接支持策略和标准,并包括有关如何设置设备以使用这些系统的实际设置。最后,您可以选择记录适当的程序来补充标准和基线,其中包括关于如何配置更复杂的系统和设备的更广泛的说明。

在我们之前的远程访问示例中,该策略可能描述了所有设备和系统对网络通信进行加密并要求对特权访问进行身份验证的要求。支持标准将安全外壳(SSH,基于 TCP 22)和超文本安全协议(HTTPS,基于 443)指定为经批准的远程管理协议,并将 WS-Federation、安全断言标记语言 (SAML 2.0) 和 OAuth 指定为经批准的身份验证标准。您组织中的每种类型的设备和系统都会有一个为其创建的唯一配置基线,用于定义使设备能够支持这些标准的特定于设备的配置设置。配置基线可以采用多种形式。最简单的是一个表格,其中列出了设备的每个配置元素及其首选值。说明性基线可能包括配置对话框的屏幕截图,以便于手动设置。为了减少设备之间配置差异的可能性,请务必明确定义每个复选框、单选按钮和字段的设置方式。对于较大的安装,寻找机会通过应用程序编程接口 (API) 或设备公开的命令来自动执行配置。大多数企业网络设备都是这样配置的。您可以创建一个包含所有重要配置命令和设置的文本文件或 XML 文档,并将此文件加载到设备中,以确保以正确的方式配置设备。请务必明确定义每个复选框、单选按钮和字段的设置方式。对于较大的安装,寻找机会通过应用程序编程接口 (API) 或设备公开的命令来自动执行配置。大多数企业网络设备都是这样配置的。您可以创建一个包含所有重要配置命令和设置的文本文件或 XML 文档,并将此文件加载到设备中,以确保以正确的方式配置设备。请务必明确定义每个复选框、单选按钮和字段的设置方式。对于较大的安装,寻找机会通过应用程序编程接口 (API) 或设备公开的命令来自动执行配置。大多数企业网络设备都是这样配置的。您可以创建一个包含所有重要配置命令和设置的文本文件或 XML 文档,并将此文件加载到设备中,以确保以正确的方式配置设备。

这些配置基线是可审计的。许多组织使用经过编辑的配置文件向审计员展示设备的安全配置。某些漏洞扫描程序(如 Qualys 或 Nessus)可以配置为扫描其漏洞签名之外的配置设置。作为更广泛的信息安全管理系统 (ISMS) 的一部分,重要的是不仅要证明您的设备配置正确,而且要证明这些配置符合您的安全策略和程序,而这些配置基线正是这样做的。

由于多个制造商提供的设备和系统种类繁多,您可能会发现为本地基础设施创建配置基线比基于云的服务更多样化。查看您用于配置最佳实践的操作系统和大型企业应用程序的这些制造商。主要的云服务提供商为他们的整个配置公开 API,因此编写脚本和程序以快速部署新系统变得更加容易,该系统完全按照您的需要配置,就像您的其他系统一样。Microsoft 已针对其当前操作系统发布了推荐的安全配置设置,可从其网站下载。此 zip 文件包含数千个推荐设置以保护这些系统。Internet 安全中心为各种操作系统和应用程序(包括 Microsoft Windows、Linux、iOS、Apache、Docker、Microsoft SQL Server、Oracle 等)提供推荐的安全配置的免费下载。这些资源是免费的,是识别可根据您的环境自定义的重要安全配置的良好起点。

结论

安全配置基线有助于确保以安全且可重复的方式设置您的设备和系统。特别是在可能由多人负责设置设备的大型组织中,这些文档不仅确保设备设置得当且安全,而且随后还提供了一个检查点来审计配置随时间的漂移。配置基线是全面有效的漏洞管理程序中安全更新的补充组件,也是系统管理员和开发人员等的重要工具。

审核编辑:汤梓红

-

XML

+关注

关注

0文章

183浏览量

32936 -

安全漏洞

+关注

关注

0文章

148浏览量

16544

发布评论请先 登录

相关推荐

LG智能电视被曝存四安全漏洞,影响超9万台设备

iOS 17.4.1修复两安全漏洞,涉及多款iPhone和iPad

源代码审计怎么做?有哪些常用工具

openEuler安全配置基线标准首发

再获认可,聚铭网络入选国家信息安全漏洞库(CNNVD)技术支撑单位

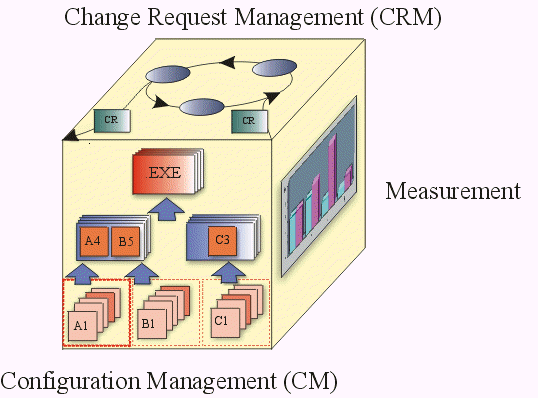

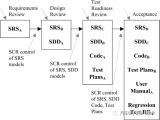

民机机载软件的配置管理

OpenAtom OpenHarmony 三方库创建发布及安全隐私检测

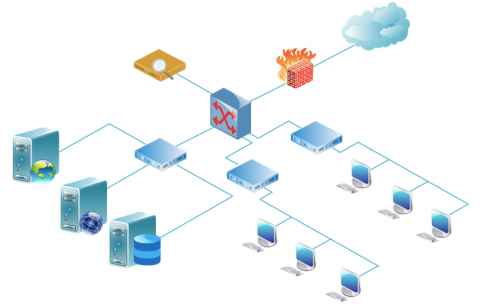

统一系统脆弱性管理平台:让“网络安全漏洞”无处遁形

如何降低网络安全漏洞被利用的风险

软件配置管理流程图怎么做

配置管理:为您的设备创建基线配置可减少安全漏洞

配置管理:为您的设备创建基线配置可减少安全漏洞

评论