多年来,从事军事/航空航天和其他领域关键任务应用程序的工程师一直遵循一些旨在合理保护其应用程序、系统和网络的基本安全原则。传统上,物理隔离一直是确保安全敏感应用程序安全的关键因素,进入安全区域需要个人的身份识别和授权访问。企业安全政策定义了身份识别、授权和访问权限的规则,这些规则由安全人员执行,他们在与个人打交道时被期望采取某种不信任的态度。在当今互连设备和服务的环境中,这些基本原则对安全仍然至关重要,构成了零信任安全的基础。

零信任将安全的本质提炼为三个原则:

显式验证:验证资源访问请求。

使用最低权限访问:仅允许来自网络或服务组中经过身份验证的参与者的请求,甚至限制对所需最少数据或服务的访问。

假设违规:了解违规在连接的应用程序中是不可避免的,对它们的发生保持警惕,并确保它们发生时影响有限。

随着自带设备 (BYOD) 实践的出现,公司已设法克服在定义策略和执行措施方面的困难,这些措施符合传统信息技术 (IT) 领域中的这些原则。在物联网网络中,更广泛地说,在运营技术 (OT) 网络中,在企业级物联网应用程序中的成百上千个设备之间实施零信任的想法确实令人望而生畏。然而,通过关注三个关键的安全推动因素,可以更容易地实现物联网环境中的零信任:

基于硬件的安全机制

定义的安全策略

安全健康监测

基于硬件的安全机制

第一个推动因素——基于硬件的安全机制——为物联网安全提供了关键基础。IoT 开发人员可以从范围广泛的支持安全的设备中进行选择,包括支持安全的处理器、安全元件、安全内存、加密设备和其他能够使用可信凭证支持安全身份验证和安全通信的设备。支持基于硬件的信任根的处理器的可用性使开发人员能够极大地降低物联网端点和边缘设备本身受到损害的可能性,从而使黑客能够选择看似“可信”的设备来更深入地渗透到企业中。在物联网最外围建立的信任必须在物联网应用程序的每个更高层得到维护。然而,随着公司构建大规模物联网应用程序,

定义的安全策略

下一个推动因素——定义的安全策略——对于快速发展的高科技公司来说可能是最艰难的,尤其是那些已经在快速行动和反应中取得成功的公司。相反,拥有可靠 IT 安全政策的老牌企业在将这些政策应用于物联网领域时可能会面临一些挑战。建立实用的安全策略来定义复杂物联网应用程序中每个层和隔间的授权访问特征并不是一项简单的任务。开发人员不能假设任何已经连接到网络的设备或服务都可以信任对应用程序更深层次的访问权限。以粗略的笔触定义策略可能会为黑客提供一系列访问敏感信息、关键服务或企业资源的大门。定义所有必需的规则可能并不容易,但这样做是必不可少的。幸运的是,来自主要云提供商的物联网平台提供了坚实的服务基础,专门用于简化与任何规模和复杂性的物联网应用程序中的每个资源和通信通道相关的安全规则的实施。

安全健康监控

最后一个推动因素——安全健康监测——强调需要对潜在威胁和实际攻击的新来源保持警惕。并非每个新威胁都需要采取紧急行动,但它至少应该开始对与威胁相关的风险(所有方面)进行分析。另一方面,成功渗透安全措施的攻击应该迅速启动适当的响应——无论是禁用用于攻击的入口点、上传新的安全凭证、关闭受影响的端点或子网,还是更多。云提供商和越来越多的第三方软件供应商提供安全监控软件,可以监控漏洞数据库中的新威胁、识别潜在的攻击面、检测攻击、

结论

找到能够在硬件信任根上构建可信操作环境的处理器并不难。也不难找到能够支持端到端安全的服务:如果您查看来自亚马逊和微软等领先物联网云提供商的零信任支持,您会发现他们使用的架构图与他们用来突出更广泛的安全范围的架构图大体相同。服务。在 IoT 中实现零信任的真正缺失部分(您无法购买现成的部分)是花时间定义您的安全策略并有意愿确保 IoT 应用程序中的端到端执行。

审核编辑黄昊宇

-

物联网

+关注

关注

2939文章

47313浏览量

407578 -

IOT

+关注

关注

189文章

4368浏览量

206493

发布评论请先 登录

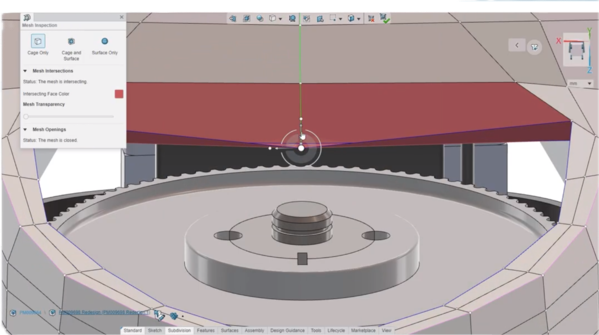

学生适合使用的SOLIDWORKS 云应用程序

FX3 UVC 无法与 Ubuntu 24.04 Cheese 或 Snapshot 相机应用程序配合使用,怎么处理?

CUST_DEL后如何在S32K312上安全恢复应用程序?

AWTK-WEB 快速入门(6) - JS WebSocket 应用程序

AWTK-WEB 快速入门(5) - C 语言 WebSocket 应用程序

DAC7714总是在程序的最后一个通道才可以驱动,程序的前三个通道无法获得正确的电压,为什么?

基于HPM_SDK_ENV开发应用程序的升级处理

AWTK-WEB 快速入门(4) - JS Http 应用程序

ANACONDA——关于发布数据应用程序的新简单方法

TMETRIC:简单步骤将工作区连接到时间跟踪应用程序

android手机上emulate应用程序的方法

AWTK-WEB 快速入门(2) - JS 应用程序

使用三个关键的安全启用程序保护 IoT 应用程序

使用三个关键的安全启用程序保护 IoT 应用程序

评论