一、方案简介

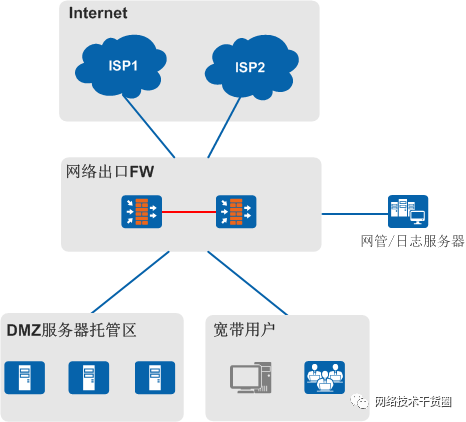

广电行业除了提供家庭广播电视业务,还向ISP租用链路开展宽带用户上网、服务器托管等网络接入服务。此时网络出口处通常部署防火墙作为出口网关提供Internet接入及安全保障功能。

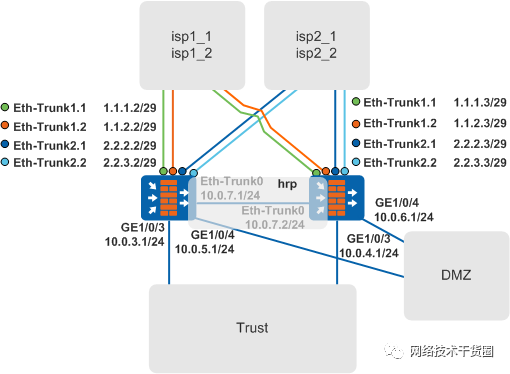

图1 防火墙在广电网络出口的应用

如图1所示,防火墙部署在网络出口主要提供如下功能:

NAT:提供源NAT功能将宽带用户私网IP转换为公网IP,提供NAT Server功能将托管服务器的私网IP转换为公网IP供外网用户访问。

多出口智能选路:提供基于目的IP、应用等多种选路措施,合理利用多条ISP链路保证上网质量。

安全管理:通过安全区域及安全策略进行区域隔离,提供入侵防御、DDoS攻击防范等安全功能进行安全防护。

用户溯源和审计:记录用户NAT前后IP地址、端口等日志发往日志服务器,满足相关部门的审计和溯源需求。

二、方案设计

2.1 典型组网

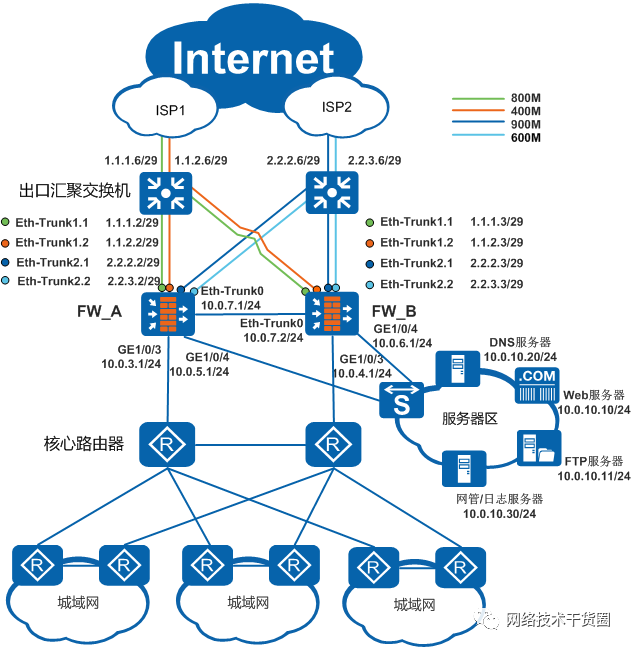

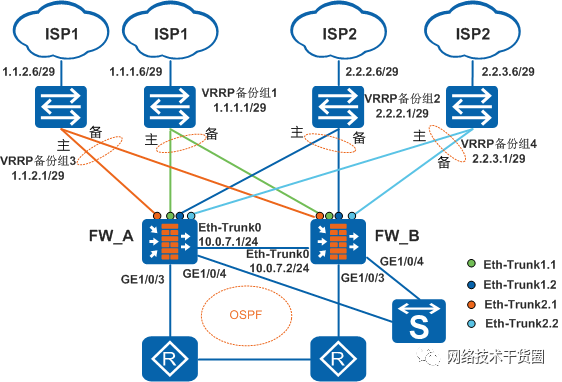

如图2所示,广电向两个ISP各租用了两条链路,为城域网的广电用户提供宽带上网服务。广电还在服务器区部署了服务器,为内外网用户提供服务器托管业务。

广电的Internet出口处部署了两台防火墙双机热备组网(主备方式)。两台防火墙的上行接口通过出口汇聚交换机与两个ISP相连,下行接口通过核心路由器与城域网相连,通过服务器区的交换机与服务器相连。

图2 防火墙在广电网络出口的典型组网

广电网络对Internet出口防火墙的具体需求如下:

两台防火墙能够组成主备备份组网,提升网络可靠性。

通过防火墙的源NAT功能保证城域网的海量用户能够同时访问Internet。

为了提升内网用户的宽带上网体验,广电的出口选路需求如下:

能够根据目的地址所属的ISP进行选路。例如,访问ISP1的服务器的流量能够通过ISP1链路转发,访问ISP2的服务器的流量能够通过ISP2链路转发。

属于同一个ISP的流量在两条链路间按权重负载分担。

引导P2P流量由资费较低、带宽较大的ISP2链路转发。

托管的服务器能够供外网用户访问,对服务器进行管理。

广电网络内还部署了DNS服务器为以上服务器提供域名解析。广电希望各ISP的外网用户能够解析到自己ISP为服务器分配的地址,从而提高访问服务器的速度。

防火墙能够保护内部网络,防止各种DDoS攻击,并对僵尸、木马、蠕虫等网络入侵行为进行告警。

为了应对有关部门的审查,防火墙能够提供内网用户访问Internet的溯源功能,包括NAT转换前后的IP地址、端口等。

2.2 业务规划

2.2.1 设备规划

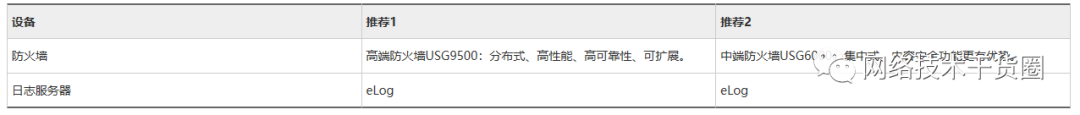

广电网络出口可能用到的设备如表1所示,USG9500和USG6000如有差异将补充说明。

表1 广电网络出口设备规划

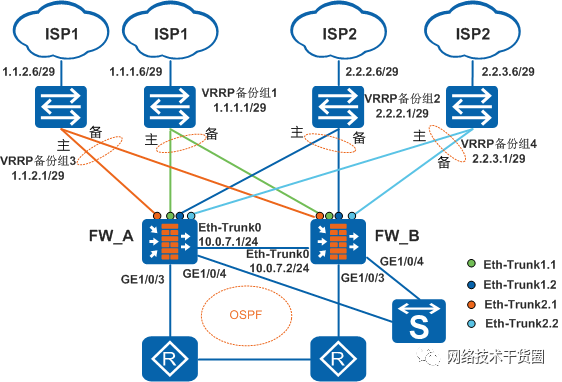

2.2.2 双机热备规划

由于一个ISP接入点无法与两台防火墙直接相连,因此需要在防火墙与ISP之间部署出口汇聚交换机。出口汇聚交换机可以将ISP的一条链路变为两条链路,然后分别将两条链路与两台防火墙的上行接口相连。而防火墙与下行路由器之间运行OSPF,所以这就组成了“两台防火墙上行连接交换机,下行连接路由器”的典型双机热备组网。该种组网方式防火墙上行配置VRRP备份组,下行配置VGMP组监控业务口。

双机热备组网可以转换为图3,将与同一个ISP接入点连接的主备防火墙接口加入同一个VRRP备份组。

图3 双机热备组网

2.2.3 多出口选路规划

广电向不同运营商租用链路,多出口选路功能尤为重要,防火墙提供丰富的多出口功能满足需求:

通过DNS透明代理分担内网用户上网的DNS请求,从而达到在多个ISP间分担流量的目的。

内网用户上网的第一步是用户访问某个域名,DNS服务器将域名解析为IP地址。这一步存在一个问题,内网PC往往都配置了同一个ISP的DNS服务器,这样将导致用户只能解析到一个ISP的地址,后续的ISP选路也就无从谈起了。防火墙提供DNS透明代理功能解决这一问题,防火墙通过一定的规则将内网用户的DNS请求分担至不同ISP的DNS服务器,从而解析到不同ISP的地址。本例采取指定链路权重的方式分担DNS请求。

通过基于多出口的策略路由实现ISP选路。

防火墙的策略路由可以同时指定多个出接口,并配置多个出接口的流量分担方式。例如指定目的地址为ISP1地址的流量从ISP1的两个出接口发送,同时指定两个出接口间按权重进行负载分担。

通过基于应用的策略路由将P2P流量引导至ISP2链路。

通过健康检查探测链路的可达性。

防火墙探测某个出接口到指定目的地址的链路健康状态,保证流量不会被转发到故障链路上。

2.2.4 源NAT规划

在FW配置源NAT使内网用户可以通过有限的公网IP地址访问Internet。

地址池

根据向ISP申请的公网IP地址,配置两个对应不同ISP的地址池,注意地址池中排除VRRP备份组的公网IP、服务器对外发布的公网IP。

NAPT(Network Address and Port Translation)

NAPT同时对IP地址和端口进行转换,内网用户访问Internet的报文到达防火墙后,报文的源地址会被NAT转换成公网地址,源端口会被NAT转换成随机的非知名端口。这样一个公网地址就可以同时被多个内网用户使用,实现了公网地址的复用,解决了海量用户同时访问Internet的问题。

NAT ALG

当防火墙既开启NAT功能,又需要转发多通道协议报文(例如FTP等)时,必须开启相应的NAT ALG功能。例如FTP、SIP、H323、RTSP和QQ等多通道协议。

2.2.5 NAT Server规划

广电的托管服务器业务主要开通网站托管业务,如某个学校的网站托管,同时还有公司内部的办公网,公司门户网站等。由于托管服务器部署在内网的DMZ区域,所以需要在防火墙上部署NAT server功能,将服务器的私网地址转换成公网地址,而且需要为不同的ISP用户提供不同的公网地址。

如果DNS服务器在内网,则需要配置智能DNS使外网用户可以获取最适合的服务器解析地址,即与用户属于同一ISP网络地址避免跨网络访问。

2.2.6 安全功能规划

缺省情况下FW拒绝所有流量通过,需要配置安全策略允许正常的业务访问。具体规划见下文的数据规划。

出口网关作为广电网络与外界通信的关口,需要配置入侵防御(IPS)、攻击防范等安全功能。

本案例使用缺省的IPS配置文件default,对检测到的入侵行为进行阻断;还可以选择配置文件ids先记录攻击日志不阻断,然后根据日志再配置具体的IPS配置文件。

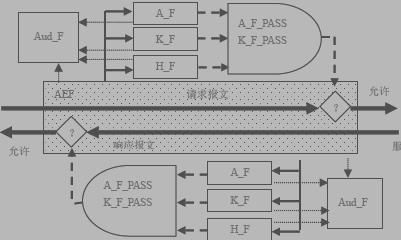

2.2.6 用户溯源规划

通过与日志服务器配合完成用户溯源:

FW配置向日志服务器发送会话日志功能,会话日志中详细记录了会话的原始(即NAT转换前)源IP地址/端口、目的IP地址/端口,以及会话经过NAT转换后的源IP地址/端口和目的IP地址/端口等信息。

如果某个用户在外网发布了非法言论,管理员在日志服务器中根据该用户的公网IP地址追踪到其私网IP地址。

管理员根据企业内部的认证系统等追踪到具体用户账号。

2.2.7 数据规划

根据上述业务规划进行数据规划。

三、注意事项

3.1 License

IPS功能和智能DNS功能需要License支持,另外智能DNS功能需要加载内容安全组件包才能使用。

3.2 硬件要求

对于USG9500,IPS、基于应用的策略路由、智能DNS需要应用安全业务处理子卡(SPC-APPSEC-FW)在位,否则功能不可用。

使用IPS功能前,建议将IPS特征库升级到最新版本。

3.3 组网部署

为了避免心跳接口故障导致双机通信异常,心跳接口建议使用Eth-trunk接口。对于支持扩展多个接口卡的设备(具体支持情况,请查阅硬件指南),必须使用跨板Eth-Trunk接口,即一个Eth-Trunk的成员接口来自于不同的接口板,这样既提高了可靠性,又增加了备份通道的带宽。对于无接口扩展能力无法使用跨板Eth-Trunk的设备,可能存在一块接口卡故障导致所有HRP备份通道不可用、业务受损。

当双机热备与智能选路结合使用时,如果上行部署交换机运行VRRP,防火墙的上行物理接口必须配置与ISP路由器同一网段的公网IP地址,否则无法指定接口的gateway。gateway命令是智能选路、链路健康探测的必选配置。

如果上行是路由器则无此限制。

3.4 智能选路

防火墙在接口下提供gateway命令生成等价缺省路由,协议类型为UNR,路由优先级为70,低于静态路由的优先级(60)。配置了此命令后不能再手动配置多出口的静态等价路由

策略路由智能选路不能和IP欺骗攻击防范功能或URPF(Unicast Reverse Path Forwarding,单播逆向路径转发)功能一起使用。如果开启IP欺骗攻击防范功能或URPF功能,可能导致防火墙丢弃报文。

3.5 黑洞路由

防火墙支持为NAT地址池中的地址生成UNR(User Network Route)路由,该UNR路由的作用与黑洞路由的作用相同,可以防止路由环路,同时也可以引入到OSPF等动态路由协议中发布出去。对于NAT Server来说,如果指定了协议和端口,则还需要手工配置目的地址为公网地址的黑洞路由,使外网访问公网地址但没有匹配到Server-Map的报文匹配到黑洞路由后直接被丢弃,防止路由环路。

四、方案配置

4.1 配置接口和安全区域

4.1.1 背景信息

按下图配置接口和安全区域。

接口IP及安全区域

4.1.2 操作步骤

1.配置FW_A接口IP地址。

system-view [FW_A]interfaceEth-Trunk1 [FW_A-Eth-Trunk1]undoservice-manageenable [FW_A-Eth-Trunk1]descriptionTo-isp1 [FW_A-Eth-Trunk1]trunkportGigabitEthernet1/0/1 [FW_A-Eth-Trunk1]trunkportGigabitEthernet1/0/6 [FW_A-Eth-Trunk1]quit [FW_A]interfaceEth-Trunk2 [FW_A-Eth-Trunk2]undoservice-manageenable [FW_A-Eth-Trunk2]descriptionTo-isp2 [FW_A-Eth-Trunk2]trunkportGigabitEthernet1/0/2 [FW_A-Eth-Trunk2]trunkportGigabitEthernet1/0/7 [FW_A-Eth-Trunk2]quit [FW_A]interfaceEth-Trunk1.1 [FW_A-Eth-Trunk1.1]descriptionTo-isp1-1 [FW_A-Eth-Trunk1.1]vlan-typedot1q11 [FW_A-Eth-Trunk1.1]ipaddress1.1.1.229 [FW_A-Eth-Trunk1.1]quit [FW_A]interfaceEth-Trunk2.1 [FW_A-Eth-Trunk2.1]descriptionTo-isp2-1 [FW_A-Eth-Trunk2.1]vlan-typedot1q21 [FW_A-Eth-Trunk2.1]ipaddress2.2.2.229 [FW_A-Eth-Trunk2.1]quit [FW_A]interfaceEth-Trunk1.2 [FW_A-Eth-Trunk1.2]descriptionTo-isp1-2 [FW_A-Eth-Trunk1.2]vlan-typedot1q12 [FW_A-Eth-Trunk1.2]ipaddress1.1.2.229 [FW_A-Eth-Trunk1.2]quit [FW_A]interfaceEth-Trunk2.2 [FW_A-Eth-Trunk2.2]descriptionTo-isp2-2 [FW_A-Eth-Trunk2.2]vlan-typedot1q22 [FW_A-Eth-Trunk2.2]ipaddress2.2.3.229 [FW_A-Eth-Trunk2.2]quit [FW_A]interfaceGigabitEthernet1/0/3 [FW_A-GigabitEthernet1/0/3]undoservice-manageenable [FW_A-GigabitEthernet1/0/3]descriptionTo-router [FW_A-GigabitEthernet1/0/3]ipaddress10.0.3.124 [FW_A-GigabitEthernet1/0/3]quit [FW_A]interfaceGigabitEthernet1/0/4 [FW_A-GigabitEthernet1/0/4]undoservice-manageenable [FW_A-GigabitEthernet1/0/4]descriptionTo-server [FW_A-GigabitEthernet1/0/4]ipaddress10.0.5.124 [FW_A-GigabitEthernet1/0/4]quit [FW_A]interfaceEth-Trunk0 [FW_A-Eth-Trunk0]undoservice-manageenable [FW_A-Eth-Trunk0]descriptionHrp-interface [FW_A-Eth-Trunk0]ipaddress10.0.7.124 [FW_A-Eth-Trunk0]quit [FW_A]interfaceGigabitEthernet2/0/0 [FW_A-GigabitEthernet2/0/0]undoservice-manageenable [FW_A-GigabitEthernet2/0/0]eth-trunk0 [FW_A-GigabitEthernet2/0/0]quit [FW_A]interfaceGigabitEthernet1/0/5 [FW_A-GigabitEthernet1/0/5]undoservice-manageenable [FW_A-GigabitEthernet1/0/5]eth-trunk0 [FW_A-GigabitEthernet1/0/5]quit

2.将FW_A接口加入安全区域。

[FW_A]firewallzonenameisp1_1 [FW_A-zone-isp1_1]setpriority10 [FW_A-zone-isp1_1]addinterfaceEth-Trunk1.1 [FW_A-zone-isp1_1]quit [FW_A]firewallzonenameisp1_2 [FW_A-zone-isp1_2]setpriority15 [FW_A-zone-isp1_2]addinterfaceEth-Trunk1.2 [FW_A-zone-isp1_2]quit [FW_A]firewallzonenameisp2_1 [FW_A-zone-isp2_1]setpriority20 [FW_A-zone-isp2_1]addinterfaceEth-Trunk2.1 [FW_A-zone-isp2]quit [FW_A]firewallzonenameisp2_2 [FW_A-zone-isp2_2]setpriority25 [FW_A-zone-isp1_2]addinterfaceEth-Trunk2.2 [FW_A-zone-isp2]quit [FW_A]firewallzonetrust [FW_A-zone-trust]addinterfaceGigabitEthernet1/0/3 [FW_A-zone-trust]quit [FW_A]firewallzonedmz [FW_A-zone-dmz]addinterfaceGigabitEthernet1/0/4 [FW_A-zone-dmz]quit [FW_A]firewallzonenamehrp [FW_A-zone-hrp]setpriority75 [FW_A-zone-hrp]addinterfaceEth-Trunk0 [FW_A-zone-hrp]quit

3.参考上述步骤配置FW_B的接口IP和安全区域,不同之处是接口IP不同。

4.2 配置智能选路及路由

4.2.1 操作步骤

1.配置FW_A的健康检查功能,分别为ISP1和ISP2链路配置健康检查。

其中目的地址是Internet真实存在的IP地址,本例以ISP网关地址、DNS地址为例。

[FW_A]healthcheckenable [FW_A]healthchecknameisp1_health1 [FW_A-healthcheck-isp1_health1]destination1.1.1.6interfaceEth-Trunk1.1protocolicmp [FW_A-healthcheck-isp1_health1]destination1.1.1.222interfaceEth-Trunk1.1protocoldns [FW_A-healthcheck-isp1_health1]quit [FW_A]healthchecknameisp1_health2 [FW_A-healthcheck-isp1_health2]destination1.1.2.6interfaceEth-Trunk1.2protocolicmp [FW_A-healthcheck-isp1_health2]destination1.1.1.222interfaceEth-Trunk1.2protocoldns [FW_A-healthcheck-isp1_health2]quit [FW_A]healthchecknameisp2_health1 [FW_A-healthcheck-isp2_health1]destination2.2.2.6interfaceEth-Trunk2.1protocolicmp [FW_A-healthcheck-isp2_health1]destination2.2.2.222interfaceEth-Trunk2.1protocoldns [FW_A-healthcheck-isp2_health1]quit [FW_A]healthchecknameisp2_health2 [FW_A-healthcheck-isp2_health2]destination2.2.3.6interfaceEth-Trunk2.2protocolicmp [FW_A-healthcheck-isp2_health2]destination2.2.2.222interfaceEth-Trunk2.2protocoldns [FW_A-healthcheck-isp2_health2]quit

FW_B与FW_A的配置相同,请自行配置。

2.配置接口的网关地址、接口带宽并应用对应的健康检查。

接口应用健康检查功能后,当接口所在链路故障时,与其绑定的路由将失效。

[FW_A]interfaceEth-Trunk1.1 [FW_A-Eth-Trunk1.1]gateway1.1.1.6 [FW_A-Eth-Trunk1.1]bandwidthingress800000 [FW_A-Eth-Trunk1.1]bandwidthegress800000 [FW_A-Eth-Trunk1.1]healthcheckisp1_health1 [FW_A-Eth-Trunk1.1]quit [FW_A]interfaceEth-Trunk1.2 [FW_A-Eth-Trunk1.2]gateway1.1.2.6 [FW_A-Eth-Trunk1.2]bandwidthingress400000 [FW_A-Eth-Trunk1.2]bandwidthegress400000 [FW_A-Eth-Trunk1.2]healthcheckisp1_health2 [FW_A-Eth-Trunk1.2]quit [FW_A]interfaceEth-Trunk2.1 [FW_A-Eth-Trunk2.1]gateway2.2.2.6 [FW_A-Eth-Trunk2.1]bandwidthingress900000 [FW_A-Eth-Trunk2.1]bandwidthegress900000 [FW_A-Eth-Trunk2.1]healthcheckisp2_health1 [FW_A-Eth-Trunk2.1]quit [FW_A]interfaceEth-Trunk2.2 [FW_A-Eth-Trunk2.2]gateway2.2.3.6 [FW_A-Eth-Trunk2.2]bandwidthingress600000 [FW_A-Eth-Trunk2.2]bandwidthegress600000 [FW_A-Eth-Trunk2.2]healthcheckisp2_health2 [FW_A-Eth-Trunk2.2]quit

FW_B与FW_A的配置相同,请自行配置。

3.配置DNS透明代理。

a.配置DNS透明代理参数。

[FW_A]dns-transparent-policy [FW_A-policy-dns]dnstransparent-proxyenable [FW_A-policy-dns]dnsserverbindinterfaceEth-Trunk1.1preferred1.1.1.222alternate1.1.1.223 [FW_A-policy-dns]dnsserverbindinterfaceEth-Trunk1.2preferred1.1.1.222alternate1.1.1.223 [FW_A-policy-dns]dnsserverbindinterfaceEth-Trunk2.1preferred2.2.2.222alternate2.2.2.223 [FW_A-policy-dns]dnsserverbindinterfaceEth-Trunk2.2preferred2.2.2.222alternate2.2.2.223 [FW_A-policy-dns]dnstransparent-proxyexcludedomainwww.example.comserverpreferred1.1.1.222 [FW_A-policy-dns]rulenamedns_proxy [FW_A-policy-dns-rule-dns_proxy]actiontpdns [FW_A-policy-dns-rule-dns_proxy]source-address10.3.0.024 [FW_A-policy-dns-rule-dns_proxy]quit [FW_A-policy-dns]quit

FW_B与FW_A的配置相同,请自行配置。

dns transparent-proxy exclude domain命令用来配置不需要DNS透明代理的域名,这里假设www.example.com固定使用1.1.1.222这个DNS服务器进行解析,不进行DNS透明代理。

b.配置基于DNS服务的策略路由使DNS请求按链路权重进行分担。

[FW_A]policy-based-route [FW_A-policy-pbr]rulenamedns_pbr [FW_A-policy-pbr-rule-dns_pbr]ingress-interfaceGigabitEthernet1/0/3 [FW_A-policy-pbr-rule-dns_pbr]servicedns [FW_A-policy-pbr-rule-dns_pbr]actionpbregress-interfacemulti-interface [FW_A-policy-pbr-rule-dns_pbr-multi-inter]addinterfaceEth-Trunk1.1weight2 [FW_A-policy-pbr-rule-dns_pbr-multi-inter]addinterfaceEth-Trunk1.2weight1 [FW_A-policy-pbr-rule-dns_pbr-multi-inter]addinterfaceEth-Trunk2.1weight3 [FW_A-policy-pbr-rule-dns_pbr-multi-inter]addinterfaceEth-Trunk2.2weight2 [FW_A-policy-pbr-rule-dns_pbr-multi-inter]modeproportion-of-weight [FW_A-policy-pbr-rule-dns_pbr-multi-inter]quit [FW_A-policy-pbr-rule-dns_pbr]quit

FW_B与FW_A的配置相同,请自行配置。

4.配置策略路由智能选路。

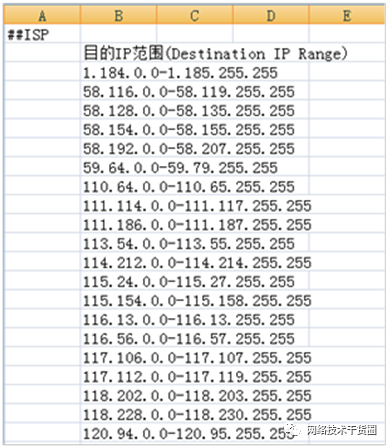

a.按如下格式准备ISP1和ISP2的地址文件,isp1.csv和isp2.csv。

b.上传ISP地址文件到FW_A。

c.为ISP1和ISP2分别创建运营商名称isp1和isp2,并关联对应的ISP地址文件。

[FW_A]ispnameisp1setfilenameisp1.csv [FW_A]ispnameisp2setfilenameisp2.csv

完成此配置后,防火墙自动生成以ISP名称命名的地址集,地址集中包含对应ISP的地址。该地址集中的内容不能直接修改,只能通过重新导入ISP地址文件进行间接修改。ISP地址集可以被策略路由引用,作为源地址或目的地址。

FW_B与FW_A的配置相同,请自行配置。

d.配置基于应用的策略路由,引导P2P流量从ISP2转发。

[FW_A]policy-based-route [FW_A-policy-pbr]rulenamep2p_pbr [FW_A-policy-pbr-rule-p2p_pbr]ingress-interfaceGigabitEthernet1/0/3 [FW_A-policy-pbr-rule-p2p_pbr]applicationappBTThundereDonkey_eMule [FW_A-policy-pbr-rule-p2p_pbr]actionpbregress-interfacemulti-interface [FW_A-policy-pbr-rule-p2p_pbr-multi-inter]addinterfaceEth-Trunk2.1weight3 [FW_A-policy-pbr-rule-p2p_pbr-multi-inter]addinterfaceEth-Trunk2.2weight2 [FW_A-policy-pbr-rule-p2p_pbr-multi-inter]modeproportion-of-weight [FW_A-policy-pbr-rule-p2p_pbr-multi-inter]quit [FW_A-policy-pbr-rule-p2p_pbr]quit

多条策略路由规则的匹配顺序是按配置顺序匹配。本例配置了多条策略路由规则,注意先配置基于DNS服务和P2P应用的策略路由,再配置基于目的地址的策略路由,否则将先匹配基于目的地址的策略路由,基于DNS服务和P2P应用的策略路由就不生效了。

此处仅给出了BT、迅雷和电驴应用作为例子,具体配置时请根据实际需求指定应用。

FW_B与FW_A的配置相同,请自行配置。

e.配置基于ISP1地址为目的地址的策略路由,引导访问ISP1的流量从ISP1链路转发。

[FW_A-policy-pbr]rulenameisp1_pbr [FW_A-policy-pbr-rule-isp1_pbr]ingress-interfaceGigabitEthernet1/0/3 [FW_A-policy-pbr-rule-isp1_pbr]destination-addressispisp1 [FW_A-policy-pbr-rule-isp1_pbr]actionpbregress-interfacemulti-interface [FW_A-policy-pbr-rule-isp1_pbr-multi-inter]addinterfaceEth-Trunk1.1weight2 [FW_A-policy-pbr-rule-isp1_pbr-multi-inter]addinterfaceEth-Trunk1.2weight1 [FW_A-policy-pbr-rule-isp1_pbr-multi-inter]modeproportion-of-weight [FW_A-policy-pbr-rule-isp1_pbr-multi-inter]quit [FW_A-policy-pbr-rule-isp1_pbr]quit

FW_B与FW_A的配置相同,请自行配置。

f.配置基于ISP2地址为目的地址的策略路由,引导访问ISP2的流量从ISP1链路转发。

[FW_A-policy-pbr]rulenameisp2_pbr [FW_A-policy-pbr-rule-isp2_pbr]ingress-interfaceGigabitEthernet1/0/3 [FW_A-policy-pbr-rule-isp2_pbr]destination-addressispisp2 [FW_A-policy-pbr-rule-isp2_pbr]actionpbregress-interfacemulti-interface [FW_A-policy-pbr-rule-isp2_pbr-multi-inter]addinterfaceEth-Trunk2.1weight3 [FW_A-policy-pbr-rule-isp2_pbr-multi-inter]addinterfaceEth-Trunk2.2weight2 [FW_A-policy-pbr-rule-isp2_pbr-multi-inter]modeproportion-of-weight [FW_A-policy-pbr-rule-isp2_pbr-multi-inter]quit [FW_A-policy-pbr-rule-isp2_pbr]quit

FW_B与FW_A的配置相同,请自行配置。

5.配置OSPF。

a.在FW_A上配置OSPF,发布下行接口所在网段。

[FW_A]ospf1 [FW_A-ospf-1]area0 [FW_A-ospf-1-area-0.0.0.0]network10.0.3.00.0.0.255 [FW_A-ospf-1-area-0.0.0.0]network10.0.5.00.0.0.255 [FW_A-ospf-1-area-0.0.0.0]quit [FW_A-ospf-1]quit

b.在FW_B上配置OSPF,发布下行接口所在网段。

[FW_B]ospf1 [FW_B-ospf-1]area0 [FW_B-ospf-1-area-0.0.0.0]network10.0.4.00.0.0.255 [FW_B-ospf-1-area-0.0.0.0]network10.0.6.00.0.0.255 [FW_B-ospf-1-area-0.0.0.0]quit [FW_B-ospf-1]quit

4.3 配置双机热备

4.3.1 背景信息

按下图配置双机热备。

双机热备

4.3.2 操作步骤

1.在FW_A的上行接口上配置VRRP备份组,并将VRRP备份组状态设置为Active。

system-view [FW_A]interfaceEth-Trunk1.1 [FW_A-Eth-Trunk1.1]vrrpvrid1virtual-ip1.1.1.129active [FW_A-Eth-Trunk1.1]quit [FW_A]interfaceEth-Trunk2.1 [FW_A-Eth-Trunk2.1]vrrpvrid2virtual-ip2.2.2.129active [FW_A-Eth-Trunk2.1]quit [FW_A]interfaceEth-Trunk1.2 [FW_A-Eth-Trunk1.2]vrrpvrid3virtual-ip1.1.2.129active [FW_A-Eth-Trunk1.2]quit [FW_A]interfaceEth-Trunk2.2 [FW_A-Eth-Trunk2.2]vrrpvrid4virtual-ip2.2.3.129active [FW_A-Eth-Trunk2.2]quit

2.在FW_A上配置VGMP组监控下行接口。

[FW_A]hrptrackinterfaceGigabitEthernet1/0/3 [FW_A]hrptrackinterfaceGigabitEthernet1/0/4

3.在FW_A配置根据VGMP状态调整OSPF Cost值功能。

[FW_A]hrpadjustospf-costenable

4.在FW_A上开启抢占功能,并配置抢占延迟时间为300s。

[FW_A]hrppreemptdelay300

5.在FW_A上指定心跳口,并启用双机热备。

[FW_A]hrpinterfaceEth-Trunk0remote10.0.7.2 [FW_A]hrpenable

6.参考上述步骤配置FW_B的双机热备功能,不同之处是VRRP备份组状态设置为Standby、hrp interface的远端地址设置为10.0.7.1。

7.配置路由器和交换机。

a.在路由器上配置OSPF,发布相邻网段,具体配置命令请参考路由器的相关文档。

b.在交换机上将三个接口加入同一个VLAN,具体配置命令请参考交换机的相关文档。

4.3.3 操作结果

至此,双机热备关系已经建立,后续大部分配置都能够备份。所以在下面的步骤中,我们只需在主用设备FW_A上配置即可(有特殊说明的配置除外)。

4.4 配置源NAT

4.4.1 操作步骤

1.配置NAT地址池pool_isp1_1,并指定地址池类型为NAPT。

HRP_M[FW_A]nataddress-grouppool_isp1_1 HRP_M[FW_A-address-group-pool_isp1_1]modepat HRP_M[FW_A-address-group-pool_isp1_1]section1.1.1.101.1.1.12 HRP_M[FW_A-address-group-pool_isp1_1]routeenable HRP_M[FW_A-address-group-pool_isp1_1]quit

route enable命令将会为NAT地址池中的地址生成UNR(User Network Route)路由,该UNR路由的作用与黑洞路由的作用相同,可以防止路由环路,

2.配置Trust与isp1_1区域之间的NAT策略,将来自Trust区域用户报文的源地址转换成地址池pool_isp1_1中的地址。

HRP_M[FW_A]nat-policy HRP_M[FW_A-policy-nat]rulenamepolicy_nat1 HRP_M[FW_A-policy-nat-rule-policy_nat1]source-zonetrust HRP_M[FW_A-policy-nat-rule-policy_nat1]destination-zoneisp1_1 HRP_M[FW_A-policy-nat-rule-policy_nat1]actionsource-nataddress-grouppool_isp1_1 HRP_M[FW_A-policy-nat-rule-policy_nat1]quit HRP_M[FW_A-policy-nat]quit

3.配置NAT地址池pool_isp1_2,并指定地址池类型为NAPT。

HRP_M[FW_A]nataddress-grouppool_isp1_2 HRP_M[FW_A-address-group-pool_isp1_2]modepat HRP_M[FW_A-address-group-pool_isp1_2]section1.1.2.101.1.2.12 HRP_M[FW_A-address-group-pool_isp1_2]routeenable HRP_M[FW_A-address-group-pool_isp1_2]quit

4.配置Trust与isp1_2区域之间的NAT策略,将来自Trust区域用户报文的源地址转换成地址池pool_isp1_2中的地址。

HRP_M[FW_A]nat-policy HRP_M[FW_A-policy-nat]rulenamepolicy_nat2 HRP_M[FW_A-policy-nat-rule-policy_nat2]source-zonetrust HRP_M[FW_A-policy-nat-rule-policy_nat2]destination-zoneisp1_2 HRP_M[FW_A-policy-nat-rule-policy_nat2]actionsource-nataddress-grouppool_isp1_2 HRP_M[FW_A-policy-nat-rule-policy_nat2]quit HRP_M[FW_A-policy-nat]quit

5.配置NAT地址池pool_isp2_1,并指定地址池类型为NAPT。

HRP_M[FW_A]nataddress-grouppool_isp2_1 HRP_M[FW_A-address-group-pool_isp2_1]modepat HRP_M[FW_A-address-group-pool_isp2_1]section2.2.2.102.2.2.12 HRP_M[FW_A-address-group-pool_isp2_1]routeenable HRP_M[FW_A-address-group-pool_isp2_1]quit

6.配置Trust与isp2_1区域之间的NAT策略,将来自Trust区域用户报文的源地址转换成地址池pool_isp2_1中的地址。

HRP_M[FW_A]nat-policy HRP_M[FW_A-policy-nat]rulenamepolicy_nat3 HRP_M[FW_A-policy-nat-rule-policy_nat3]source-zonetrust HRP_M[FW_A-policy-nat-rule-policy_nat3]destination-zoneisp2_1 HRP_M[FW_A-policy-nat-rule-policy_nat3]actionsource-nataddress-grouppool_isp2_1 HRP_M[FW_A-policy-nat-rule-policy_nat3]quit HRP_M[FW_A-policy-nat]quit

7.配置NAT地址池pool_isp2_2,并指定地址池类型为NAPT。

HRP_M[FW_A]nataddress-grouppool_isp2_2 HRP_M[FW_A-address-group-pool_isp2_2]modepat HRP_M[FW_A-address-group-pool_isp2_2]section2.2.3.102.2.3.12 HRP_M[FW_A-address-group-pool_isp2_2]routeenable HRP_M[FW_A-address-group-pool_isp2_2]quit

8.配置Trust与isp2_2区域之间的NAT策略,将来自Trust区域用户报文的源地址转换成地址池pool_isp2_2中的地址。

HRP_M[FW_A]nat-policy HRP_M[FW_A-policy-nat]rulenamepolicy_nat4 HRP_M[FW_A-policy-nat-rule-policy_nat4]source-zonetrust HRP_M[FW_A-policy-nat-rule-policy_nat4]destination-zoneisp2_2 HRP_M[FW_A-policy-nat-rule-policy_nat4]actionsource-nataddress-grouppool_isp2_2 HRP_M[FW_A-policy-nat-rule-policy_nat4]quit HRP_M[FW_A-policy-nat]quit

9.配置NAT ALG功能。

HRP_M[FW_A]detectftp HRP_M[FW_A]detectsip HRP_M[FW_A]detecth323 HRP_M[FW_A]detectrtsp HRP_M[FW_A]detectqq

4.5 配置NAT Server和智能DNS

4.5.1 背景信息

智能DNS受内容安全组合License控制,并且通过动态加载功能加载相应组件包后方可使用。

对于USG9500,智能DNS需要应用安全业务处理子卡(SPC-APPSEC-FW)在位,否则功能不可用。

4.5.2 操作步骤

1.配置NAT Server。

a.配置NAT Server功能,将Web服务器的私网地址分别映射成供ISP1和ISP2用户访问的公网地址。

HRP_M[FW_A]natserverpolicy_web1zoneisp1_1protocoltcpglobal1.1.1.158080inside10.0.10.10www HRP_M[FW_A]natserverpolicy_web2zoneisp1_2protocoltcpglobal1.1.2.158080inside10.0.10.10www HRP_M[FW_A]natserverpolicy_web3zoneisp2_1protocoltcpglobal2.2.2.158080inside10.0.10.10www HRP_M[FW_A]natserverpolicy_web4zoneisp2_2protocoltcpglobal2.2.3.158080inside10.0.10.10www

b.配置NAT Server功能,将FTP服务器的私网地址分别映射成供ISP1和ISP2用户访问的公网地址。

HRP_M[FW_A]natserverpolicy_ftp1zoneisp1_1protocoltcpglobal1.1.1.16ftpinside10.0.10.11ftp HRP_M[FW_A]natserverpolicy_ftp2zoneisp1_2protocoltcpglobal1.1.2.16ftpinside10.0.10.11ftp HRP_M[FW_A]natserverpolicy_ftp3zoneisp2_1protocoltcpglobal2.2.2.16ftpinside10.0.10.11ftp HRP_M[FW_A]natserverpolicy_ftp4zoneisp2_2protocoltcpglobal2.2.3.16ftpinside10.0.10.11ftp

c.配置NAT Server功能,将DNS服务器的私网地址分别映射成供ISP1和ISP2用户访问的公网地址。

HRP_M[FW_A]natserverpolicy_dns1zoneisp1_1protocoltcpglobal1.1.1.17domaininside10.0.10.20domain HRP_M[FW_A]natserverpolicy_dns2zoneisp1_2protocoltcpglobal1.1.2.17domaininside10.0.10.20domain HRP_M[FW_A]natserverpolicy_dns3zoneisp2_1protocoltcpglobal2.2.2.17domaininside10.0.10.20domain HRP_M[FW_A]natserverpolicy_dns4zoneisp2_2protocoltcpglobal2.2.3.17domaininside10.0.10.20domain

2.配置源进源出功能。

在接口上配置IP地址和网关地址后,才能配置源进源出功能。IP地址和网关地址已经在配置接口和安全区域和配置智能选路及路由中配置完成。

接口下配置不支持备份,因此需要同时在FW_A和FW_B上配置源进源出功能。

HRP_M[FW_A]interfaceEth-Trunk1.1 HRP_M[FW_A-Eth-Trunk1.1]redirect-reversenext-hop1.1.1.6 HRP_M[FW_A-Eth-Trunk1.1]quit HRP_M[FW_A]interfaceEth-Trunk2.1 HRP_M[FW_A-Eth-Trunk2.1]redirect-reversenext-hop2.2.2.6 HRP_M[FW_A-Eth-Trunk2.1]quit HRP_M[FW_A]interfaceEth-Trunk1.2 HRP_M[FW_A-Eth-Trunk1.2]redirect-reversenext-hop1.1.2.6 HRP_M[FW_A-Eth-Trunk1.2]quit HRP_M[FW_A]interfaceEth-Trunk2.2 HRP_M[FW_A-Eth-Trunk2.2]redirect-reversenext-hop2.2.3.6 HRP_M[FW_A-Eth-Trunk2.2]quit HRP_S[FW_B]interfaceEth-Trunk1.1 HRP_S[FW_B-Eth-Trunk1.1]redirect-reversenext-hop1.1.1.6 HRP_S[FW_B-Eth-Trunk1.1]quit HRP_S[FW_B]interfaceEth-Trunk2.1 HRP_S[FW_B-Eth-Trunk2.1]redirect-reversenext-hop2.2.2.6 HRP_S[FW_B-Eth-Trunk2.1]quit HRP_S[FW_B]interfaceEth-Trunk1.2 HRP_S[FW_B-Eth-Trunk1.2]redirect-reversenext-hop1.1.2.6 HRP_S[FW_B-Eth-Trunk1.2]quit HRP_S[FW_B]interfaceEth-Trunk2.2 HRP_S[FW_B-Eth-Trunk2.2]redirect-reversenext-hop2.2.3.6 HRP_S[FW_B-Eth-Trunk2.2]quit

3.配置智能DNS。

DNS服务器部署在内网且记录了Web和FTP服务器域名与公网IP地址的对应关系,此时配置智能DNS功能,确保各个ISP的用户访问内网服务器时,都能够解析到自己ISP为服务器分配的地址,从而提高访问速度。例如使ISP1的用户访问内网的Web服务器10.0.10.10时,能够解析到服务器的ISP1地址1.1.1.15, ISP2的用户访问内网的Web服务器10.0.10.10时,能够解析到服务器的ISP2地址2.2.2.15。

HRP_M[FW_A]dns-smartenable HRP_M[FW_A]dns-smartgroup1typemulti HRP_M[FW_A-dns-smart-group-1]out-interfaceEth-Trunk1.1map1.1.1.15 HRP_M[FW_A-dns-smart-group-1]out-interfaceEth-Trunk2.1map2.2.2.15 HRP_M[FW_A-dns-smart-group-1]out-interfaceEth-Trunk1.2map1.1.2.15 HRP_M[FW_A-dns-smart-group-1]out-interfaceEth-Trunk2.2map2.2.3.15 HRP_M[FW_A-dns-smart-group-1]quit HRP_M[FW_A]dns-smartgroup2typemulti HRP_M[FW_A-dns-smart-group-2]out-interfaceEth-Trunk1.1map1.1.1.16 HRP_M[FW_A-dns-smart-group-2]out-interfaceEth-Trunk2.1map2.2.2.16 HRP_M[FW_A-dns-smart-group-2]out-interfaceEth-Trunk1.2map1.1.2.16 HRP_M[FW_A-dns-smart-group-2]out-interfaceEth-Trunk2.2map2.2.3.16 HRP_M[FW_A-dns-smart-group-2]quit

4.配置NAT Server公网地址的黑洞路由,避免防火墙与ISP路由器之间产生路由环路。

路由配置不支持备份,因此需要同时在FW_A和FW_B上配置。

HRP_M[FW_A]iproute-static1.1.1.1532NULL0 HRP_M[FW_A]iproute-static1.1.1.1632NULL0 HRP_M[FW_A]iproute-static1.1.1.1732NULL0 HRP_M[FW_A]iproute-static2.2.2.1532NULL0 HRP_M[FW_A]iproute-static2.2.2.1632NULL0 HRP_M[FW_A]iproute-static2.2.2.1732NULL0 HRP_M[FW_A]iproute-static1.1.2.1532NULL0 HRP_M[FW_A]iproute-static1.1.2.1632NULL0 HRP_M[FW_A]iproute-static1.1.2.1732NULL0 HRP_M[FW_A]iproute-static2.2.3.1532NULL0 HRP_M[FW_A]iproute-static2.2.3.1632NULL0 HRP_M[FW_A]iproute-static2.2.3.1732NULL0 HRP_S[FW_B]iproute-static1.1.1.1532NULL0 HRP_S[FW_B]iproute-static1.1.1.1632NULL0 HRP_S[FW_B]iproute-static1.1.1.1732NULL0 HRP_S[FW_B]iproute-static2.2.2.1532NULL0 HRP_S[FW_B]iproute-static2.2.2.1632NULL0 HRP_S[FW_B]iproute-static2.2.2.1732NULL0 HRP_S[FW_B]iproute-static1.1.2.1532NULL0 HRP_S[FW_B]iproute-static1.1.2.1632NULL0 HRP_S[FW_B]iproute-static1.1.2.1732NULL0 HRP_S[FW_B]iproute-static2.2.3.1532NULL0 HRP_S[FW_B]iproute-static2.2.3.1632NULL0 HRP_S[FW_B]iproute-static2.2.3.1732NULL0

4.6 配置安全策略及安全防护

4.6.1 操作步骤

1.配置Trust区域到isp1_1、isp1_2区域的安全策略,允许内网用户通过ISP1访问Internet,并进行入侵防御检测。

HRP_M[FW_A]security-policy HRP_M[FW_A-policy-security]rulenametrust_to_isp1 HRP_M[FW_A-policy-security-rule-trust_to_isp1]source-zonetrust HRP_M[FW_A-policy-security-rule-trust_to_isp1]destination-zoneisp1_1isp1_2 HRP_M[FW_A-policy-security-rule-trust_to_isp1]profileipsdefault HRP_M[FW_A-policy-security-rule-trust_to_isp1]actionpermit HRP_M[FW_A-policy-security-rule-trust_to_isp1]quit

2.配置Trust区域到isp2_1、isp2_2区域的安全策略,允许内网用户通过ISP2访问Internet,并进行入侵防御检测。

HRP_M[FW_A-policy-security]rulenametrust_to_isp2 HRP_M[FW_A-policy-security-rule-trust_to_isp2]source-zonetrust HRP_M[FW_A-policy-security-rule-trust_to_isp2]destination-zoneisp2_1isp2_2 HRP_M[FW_A-policy-security-rule-trust_to_isp2]profileipsdefault HRP_M[FW_A-policy-security-rule-trust_to_isp2]actionpermit HRP_M[FW_A-policy-security-rule-trust_to_isp2]quit

3.配置isp1_1、isp1_2区域到DMZ区域的安全策略,允许外网用户通过ISP1链路访问DMZ区域的Web服务器、FTP服务器和DNS服务器,并进行入侵防御检测。

HRP_M[FW_A-policy-security]rulenameisp1_to_http HRP_M[FW_A-policy-security-rule-isp1_to_http]source-zoneisp1_1isp1_2 HRP_M[FW_A-policy-security-rule-isp1_to_http]destination-zonedmz HRP_M[FW_A-policy-security-rule-isp1_to_http]destination-address10.0.10.1024 HRP_M[FW_A-policy-security-rule-isp1_to_http]servicehttp HRP_M[FW_A-policy-security-rule-isp1_to_http]profileipsdefault HRP_M[FW_A-policy-security-rule-isp1_to_http]actionpermit HRP_M[FW_A-policy-security-rule-isp1_to_http]quit HRP_M[FW_A-policy-security]rulenameisp1_to_ftp HRP_M[FW_A-policy-security-rule-isp1_to_ftp]source-zoneisp1_1isp1_2 HRP_M[FW_A-policy-security-rule-isp1_to_ftp]destination-zonedmz HRP_M[FW_A-policy-security-rule-isp1_to_ftp]destination-address10.0.10.1124 HRP_M[FW_A-policy-security-rule-isp1_to_ftp]serviceftp HRP_M[FW_A-policy-security-rule-isp1_to_ftp]profileipsdefault HRP_M[FW_A-policy-security-rule-isp1_to_ftp]actionpermit HRP_M[FW_A-policy-security-rule-isp1_to_ftp]quit HRP_M[FW_A-policy-security]rulenameisp1_to_dns HRP_M[FW_A-policy-security-rule-isp1_to_dns]source-zoneisp1_1isp1_2 HRP_M[FW_A-policy-security-rule-isp1_to_dns]destination-zonedmz HRP_M[FW_A-policy-security-rule-isp1_to_dns]destination-address10.0.10.2024 HRP_M[FW_A-policy-security-rule-isp1_to_dns]servicedns HRP_M[FW_A-policy-security-rule-isp1_to_dns]profileipsdefault HRP_M[FW_A-policy-security-rule-isp1_to_dns]actionpermit HRP_M[FW_A-policy-security-rule-isp1_to_dns]quit

4.配置isp2_1、isp2_2区域到DMZ区域的安全策略,允许外网用户通过ISP2链路访问DMZ区域的Web服务器、FTP服务器和DNS服务器,并进行入侵防御检测。

HRP_M[FW_A-policy-security]rulenameisp2_to_http HRP_M[FW_A-policy-security-rule-isp2_to_http]source-zoneisp2_1isp2_2 HRP_M[FW_A-policy-security-rule-isp2_to_http]destination-zonedmz HRP_M[FW_A-policy-security-rule-isp2_to_http]destination-address10.0.10.1024 HRP_M[FW_A-policy-security-rule-isp2_to_http]servicehttp HRP_M[FW_A-policy-security-rule-isp2_to_http]profileipsdefault HRP_M[FW_A-policy-security-rule-isp2_to_http]actionpermit HRP_M[FW_A-policy-security-rule-isp2_to_http]quit HRP_M[FW_A-policy-security]rulenameisp2_to_ftp HRP_M[FW_A-policy-security-rule-isp2_to_ftp]source-zoneisp2_1isp2_2 HRP_M[FW_A-policy-security-rule-isp2_to_ftp]destination-zonedmz HRP_M[FW_A-policy-security-rule-isp2_to_ftp]destination-address10.0.10.1124 HRP_M[FW_A-policy-security-rule-isp2_to_ftp]serviceftp HRP_M[FW_A-policy-security-rule-isp2_to_ftp]profileipsdefault HRP_M[FW_A-policy-security-rule-isp2_to_ftp]actionpermit HRP_M[FW_A-policy-security-rule-isp2_to_ftp]quit HRP_M[FW_A-policy-security]rulenameisp1_to_dns HRP_M[FW_A-policy-security-rule-isp2_to_dns]source-zoneisp2_1isp2_2 HRP_M[FW_A-policy-security-rule-isp2_to_dns]destination-zonedmz HRP_M[FW_A-policy-security-rule-isp2_to_dns]destination-address10.0.10.2024 HRP_M[FW_A-policy-security-rule-isp2_to_dns]servicedns HRP_M[FW_A-policy-security-rule-isp2_to_dns]profileipsdefault HRP_M[FW_A-policy-security-rule-isp2_to_dns]actionpermit HRP_M[FW_A-policy-security-rule-isp2_to_dns]quit

5.配置Trust区域到DMZ区域的安全策略,允许内网用户访问DMZ区域的Web服务器、FTP服务器和DNS服务器,并进行入侵防御检测。

HRP_M[FW_A-policy-security]rulenametrust_to_http HRP_M[FW_A-policy-security-rule-trust_to_http]source-zonetrust HRP_M[FW_A-policy-security-rule-trust_to_http]destination-zonedmz HRP_M[FW_A-policy-security-rule-trust_to_http]destination-address10.0.10.1024 HRP_M[FW_A-policy-security-rule-trust_to_http]servicehttp HRP_M[FW_A-policy-security-rule-trust_to_http]profileipsdefault HRP_M[FW_A-policy-security-rule-trust_to_http]actionpermit HRP_M[FW_A-policy-security-rule-trust_to_http]quit HRP_M[FW_A-policy-security]rulenametrust_to_ftp HRP_M[FW_A-policy-security-rule-trust_to_ftp]source-zonetrust HRP_M[FW_A-policy-security-rule-trust_to_ftp]destination-zonedmz HRP_M[FW_A-policy-security-rule-trust_to_ftp]destination-address10.0.10.1124 HRP_M[FW_A-policy-security-rule-trust_to_ftp]serviceftp HRP_M[FW_A-policy-security-rule-trust_to_ftp]profileipsdefault HRP_M[FW_A-policy-security-rule-trust_to_ftp]actionpermit HRP_M[FW_A-policy-security-rule-trust_to_ftp]quit HRP_M[FW_A-policy-security]rulenametrust_to_dns HRP_M[FW_A-policy-security-rule-trust_to_dns]source-zonetrust HRP_M[FW_A-policy-security-rule-trust_to_dns]destination-zonedmz HRP_M[FW_A-policy-security-rule-trust_to_dns]destination-address10.0.10.2024 HRP_M[FW_A-policy-security-rule-trust_to_dns]servicedns HRP_M[FW_A-policy-security-rule-trust_to_dns]profileipsdefault HRP_M[FW_A-policy-security-rule-trust_to_dns]actionpermit HRP_M[FW_A-policy-security-rule-trust_to_dns]quit

6.配置Local到DMZ区域的安全策略,允许防火墙向与日志服务器发送日志。

HRP_M[FW_A-policy-security]rulenamelocal_to_logcenter HRP_M[FW_A-policy-security-rule-local_to_logcenter]source-zonelocal HRP_M[FW_A-policy-security-rule-local_to_logcenter]destination-zonedmz HRP_M[FW_A-policy-security-rule-local_to_logcenter]destination-address10.0.10.3024 HRP_M[FW_A-policy-security-rule-local_to_logcenter]actionpermit HRP_M[FW_A-policy-security-rule-local_to_logcenter]quit

7.配置Local到isp1和isp2区域的安全策略,允许FW连接安全中心升级特征库、发送健康检查报文。

HRP_M[FW_A-policy-security]rulenamelocal_to_isp HRP_M[FW_A-policy-security-rule-local_to_isp]source-zonelocal HRP_M[FW_A-policy-security-rule-local_to_isp]destination-zoneisp1_1isp1_2isp2_1isp2_2 HRP_M[FW_A-policy-security-rule-local_to_isp]actionpermit HRP_M[FW_A-policy-security-rule-local_to_isp]quit HRP_M[FW_A-policy-security]quit

对于USG6000&USG9500 V500R001C80之前的版本,需要在FW上配置对应的安全策略,允许FW向目的设备发送健康检查探测报文。对于V500R001C80及之后的版本,健康检查的探测报文不受安全策略控制,默认放行,无需配置相应安全策略。

8.入侵防御特征库和应用识别特征库自动升级。

a.确保防火墙已经激活支持入侵防御特征库升级服务器的License。

HRP_M[FW_A]displaylicense IPS:Enabled;serviceexpiretime:2015/06/12

b.配置DNS服务器,使防火墙能通过域名访问安全中心。

HRP_M[FW_A]dnsresolve HRP_M[FW_A]dnsserver1.1.1.222

c.配置特征库定时自动升级。

HRP_M[FW_A]updatescheduleips-sdbenable HRP_M[FW_A]updateschedulesa-sdbenable HRP_M[FW_A]updatescheduleips-sdbdaily03:00 HRP_M[FW_A]updateschedulesa-sdbweeklyMon03:00

9.配置攻击防范。

HRP_M[FW_A]firewalldefendlandenable HRP_M[FW_A]firewalldefendsmurfenable HRP_M[FW_A]firewalldefendfraggleenable HRP_M[FW_A]firewalldefendip-fragmentenable HRP_M[FW_A]firewalldefendtcp-flagenable HRP_M[FW_A]firewalldefendwinnukeenable HRP_M[FW_A]firewalldefendsource-routeenable HRP_M[FW_A]firewalldefendteardropenable HRP_M[FW_A]firewalldefendroute-recordenable HRP_M[FW_A]firewalldefendtime-stampenable HRP_M[FW_A]firewalldefendping-of-deathenable

4.7 配置用户溯源

4.7.1 背景信息

防火墙向eLog发送二进制会话日志、IM日志,eLog采集并存储、分析日志。根据这些日志可以获取用户NAT前的原始IP、IM上下线记录等满足审需求。

4.7.2 操作步骤

1.在FW_A上配置日志主机。

HRP_M[FW_A]firewallloghost110.0.10.309002 HRP_M[FW_A]firewalllogsource10.0.5.16000

2.在FW_A的安全策略中开启会话日志功能记录功能。

HRP_M[FW_A]security-policy HRP_M[FW_A-policy-security]rulenametrust_to_isp1 HRP_M[FW_A-policy-security-rule-trust_to_isp1]sessionlogging HRP_M[FW_A-policy-security-rule-trust_to_isp1]quit HRP_M[FW_A-policy-security]rulenametrust_to_isp2 HRP_M[FW_A-policy-security-rule-trust_to_isp2]sessionlogging HRP_M[FW_A-policy-security-rule-trust_to_isp2]quit HRP_M[FW_A-policy-security]quit

3.在FW_A上开启IM日志发送功能。

HRP_M[FW_A]firewalllogimenable

4.在FW_B上配置向日志主机发送日志的源IP和端口,此配置不支持备份。

HRP_S[FW_B]firewalllogsource10.0.6.16000

5.在FW_A上配置SNMP V3。

HRP_M[FW_A]snmp-agentsys-infoversionv3 HRP_M[FW_A]snmp-agentgroupv3NMS1privacy HRP_M[FW_A]snmp-agentusm-userv3admin1groupNMS1 HRP_M[FW_A]snmp-agentusm-userv3admin1authentication-modemd5cipherAdmin@123abcdefg1234567890abccba10 HRP_M[FW_A]snmp-agentusm-userv3admin1privacy-modeaes256cipherAdmin@123abcdefg1234567890abccba10

6.在FW_B上配置SNMP V3,此配置不支持备份。

HRP_S[FW_B]snmp-agentsys-infoversionv3 HRP_S[FW_B]snmp-agentgroupv3NMS1privacy HRP_S[FW_B]snmp-agentusm-userv3admin1groupNMS1 HRP_S[FW_B]snmp-agentusm-userv3admin1authentication-modemd5cipherAdmin@123abcdefg1234567890abccba10 HRP_S[FW_B]snmp-agentusm-userv3admin1privacy-modeaes256cipherAdmin@123abcdefg1234567890abccba10

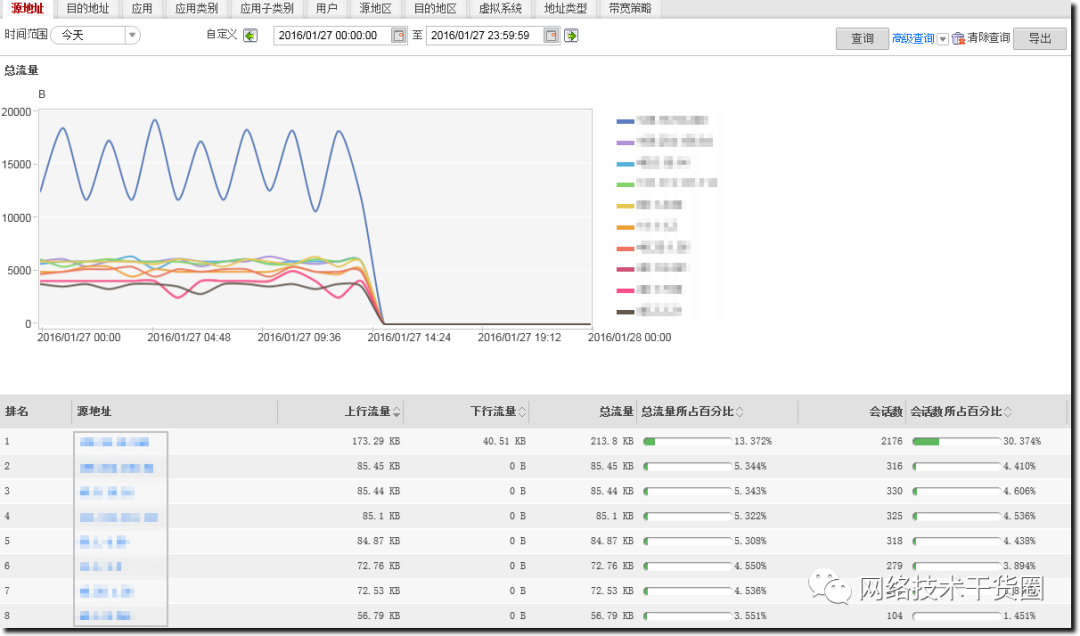

7.eLog配置完成后,在eLog上选择“日志分析 > 会话分析 > IPv4会话日志”,可以查看会话日志。选择“日志分析 > 网络安全分析 > 即时通信”,可以查看IM日志。

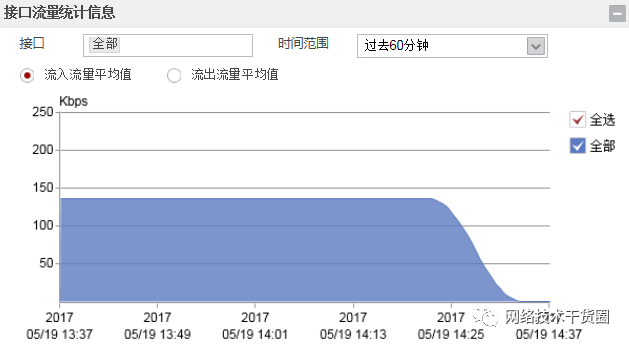

4.8 查看流量统计

4.8.1 操作步骤

1.登录Web配置界面。

2.在面板中查看接口或整机流量趋势。

3.对于USG6000,如果安装有硬盘还可以选择“监控 > 报表 > 流量报表”查看流量报表。可以基于地址、应用等查询流量趋势。

4.9 结果验证

内网用户可以正常访问Internet。

外网用户可以通过公网IP访问内网服务器。

eLog可以获取防火墙会话日志。

在主防火墙的接口GigabitEthernet 1/0/1上执行shutdown命令,模拟链路故障,发现主备正常倒换,业务不会中断。

五、方案总结与建议

5.1 方案总结

本案例介绍了防火墙部署在广电网络出口的组网规划及部署,实际可以根据需求选择配置的功能。该方案有如下几点总结:

网络部署上采取了双机热备部署方式,上行连接交换机部署VRRP,下行连接路由器运行OSPF。实际还可能上行也部署出口路由器运行OSPF。本案例中的部署方式尤其注意防火墙上行接口需规划公网地址,否则无法指定接口网关。

多出口智能选路是广电出口的重要需求,本例通过如下方式实现需求:

出站:本例通过多出口策略路由实现了两个需求,目的地址属于哪个ISP就从哪条链路转发、属于同一个ISP的流量在该ISP的多条链路间按权重负载分担。

入站:配置NAT Server向不同ISP公布不同的服务器公网IP地址。同时如果为服务器提供域名解析的DNS服务器部署在内网,防火墙还提供了智能DNS功能使各ISP的外网用户能够解析到自己ISP为服务器分配的地址,从而提高访问服务器的速度。

5.2 其他配置建议

本例中使用了最常用的NAPT进行地址转换,如果网络中P2P流量较多可以选择配置三元组NAT节省二级运营商的运营资费。

文件共享、语音通信、视频等P2P应用的实现原理都是先从服务器获取对端的IP和端口,然后直接与对方建立连接。此时NAPT与P2P不能很好地共存。

例如:内网PC1首先和外网的P2P服务器进行交互(登录、认证等操作),防火墙会对PC1访问P2P服务器的报文进行NAPT方式的转换,P2P服务器记录PC1经过转换后的公网地址和端口。当PC2需要下载文件时,服务器会将PC1的地址和端口发给PC2,然后PC2从PC1上下载文件。但是因为PC2访问PC1无法匹配会话表而被防火墙拒绝访问,PC2就只能再向其他主机请求资源文件。

这样如果PC1和PC2都位于内网,PC2却只能向外网主机请求资源文件。这样当有大量的内网用户进行P2P下载时,这种业务就会占用很多运营商带宽,而且浪费了二级运营商的流量资费。同时,对于跨网络访问,用户的下载体验也不佳。

三元组NAT可以解决此问题,无论PC1是否访问过PC2,只要PC2获取到PC1经过NAT转换后的地址和端口,就可以主动向该地址和端口发起访问。防火墙上即使没有配置相应的安全策略,也允许此类访问报文通过。两台内网PC可以不通过外网直接进行P2P下载,节约了二级运营商的流量资费。

三元组NAT配置与NAPT配置差异不大,只是指定地址池类型为full-cone类型。

HRP_M[FW_A]nataddress-grouppool_isp1 HRP_M[FW_A-address-group-pool_isp1]modefull-coneglobal HRP_M[FW_A-address-group-pool_isp1]section1.1.1.101.1.1.12 HRP_M[FW_A-address-group-isp1]quit

对于USG9500配置三元组NAT前,必须保证HASH选板模式为源地址HASH模式。具体的配置命令如下:

[FW]firewallhash-modesource-only

配置完成后需要重新启动设备才能生效。

-

服务器

+关注

关注

13文章

10093浏览量

90856 -

防火墙

+关注

关注

0文章

442浏览量

36603 -

广电网络

+关注

关注

0文章

41浏览量

9821

原文标题:防火墙在广电出口安全方案中的应用

文章出处:【微信号:网络技术干货圈,微信公众号:网络技术干货圈】欢迎添加关注!文章转载请注明出处。

发布评论请先 登录

发现 STM32 防火墙的安全配置

防火墙多级安全参考模型的设计与实现

防火墙在广电出口安全方案中的应用

防火墙在广电出口安全方案中的应用

评论