预计到2025年将有超过210亿台物联网(IoT)设备投入使用,所有这些设备都有不同的用例和日益严重的依赖性,因此网络安全行业拥有正确的工具来抵御日益复杂的全球威胁至关重要。据Gartner称,到2022年,全球用于保护软件和系统的支出预计将达到1337亿美元,这凸显了对解决这些问题的新方法的需求。

可信计算组 (TCG) 在其最新版本“TPM 2.0 库规范修订版 1.59”中解决了这些新出现的攻击和漏洞,该版本为以前发布的 TPM 规范添加了关键新功能和必要的更新。此最新版本的 TPM 2.0 规范为开发人员和制造商提供了保护设备免受产品开发及其整个生命周期影响的最佳机会。

物联网保护的重要性

随着智能冰箱或婴儿监视器等日常用品的使用量增加,被黑客入侵的风险越来越大。即使是看似简单的连接设备,也可以访问存储在其网络上的大量个人数据,使其成为攻击者的诱人目标。这意味着必须适当地保护物联网设备。

2017年的NotPetya恶意软件攻击凸显了保护物联网系统的重要性。全球航运和物流公司马士基受到严重影响,而全球对其他组织的损失总计为100亿美元。

三角星提供答案

提供必要的保护,TPM已经可以在整个设备中找到。它们采用芯片的形式,由安全的加密处理器组成,主要通过启动或身份验证为整个系统提供基于硬件的安全性。

最新的 TPM 2.0 规范可以进一步用于对抗网络攻击,从而在设备和系统的整个生命周期内提供安全性。在以前的开发基础上,此修订版包含授权机制的增强功能,以确保 TPM 的安全性和完整性,并扩展了其对新应用程序的可用性,从而允许构建更多平台规范。它还简化了 TPM 的管理,支持其他加密算法,并提供了额外的功能来提高 TPM 服务的安全性。

面向未来的功能是关键

为了保护现在和将来的设备,TCG 还在此版本中开发了新功能。

经过身份验证的倒数计时器(ACT)将成为物联网软件和系统安全性不可或缺的一部分,其中包括TPM,通过启用一种重新获得对受感染机器的控制的方法。对于使 TPM 能够控制设备电源的未来体系结构,它可以将 TPM 转换为重新启动受感染设备的活动组件。这对于远程托管设备尤其有用,因为 TPM ACT 的配置会在平台达到零时重新启动平台。如果云管理服务将设备确定为正常,则可以使用同一云以加密方式创建票证,从而为 ACT 添加更多时间,从而防止不必要地重新启动正常运行的系统。但是,如果系统被视为受感染,它将不遵循指令开始恢复,并且也无法获得延迟达到零的票证。最终,ACT 达到零并强制重新启动,引导固件可以从中启动恢复。

为了使更多的人能够使用 TPM,新的 x509 证书命令简化了对加密中 TPM 函数的访问。这允许 TPM 使用内部密钥通过对 x509 证书进行签名来对其他密钥进行声明。它允许那些熟悉x509和不太熟悉TPM的人使用它们,以及与另一方的安全通信。

另一个功能是附加组件 API 命令,该命令有助于安全地将 TPM 机密传输到外部连接的设备,如硬件安全模块 (HSM) 或其他自加密设备。通过这种方式,TPM 2.0 授权机制可以与 HSM 的性能优势相结合。包括对对称块密码 MAC 和 AES CMAC 的增强支持,有助于将 TPM 和低容量设备与加密无缝集成。

TPM 2.0 规范的未来

TCG一直在努力扩展其规范,以确保网络安全生态系统在打击网络攻击方面保持强大。随着TPM 2.0规范为开发人员和制造商提供了必不可少的工具,TCG将在今年晚些时候通过国际标准化组织提交其最新修订版,以成为全球标准。此前,TPM 2.0 库规范在 2015 年作为 ISO/IEC 11889:2015 取得了这一地位,并在保护数十亿台物联网设备方面取得了巨大成功。

审核编辑:郭婷

-

物联网

+关注

关注

2939文章

47323浏览量

407911 -

IOT

+关注

关注

189文章

4369浏览量

206594

发布评论请先 登录

人工智能时代,如何打造网络安全“新范式”

NPB 2.0:网络可视化告别“专用硬件”?

在物联网设备面临的多种安全威胁中,数据传输安全威胁和设备身份安全威胁有何本质区别?

中国移动携手华为发布网络运行大模型2.0

北京联通携手华为发布智慧运营网络2.0

戴尔科技存储设备助力应对网络威胁

是德科技推出AI网络可视性解决方案

请问如何在iMX8ULP dts中配置TPM的时钟源?

思瑞浦发布TPM8866:48V 8通道智能低边驱动阵列,强化故障诊断

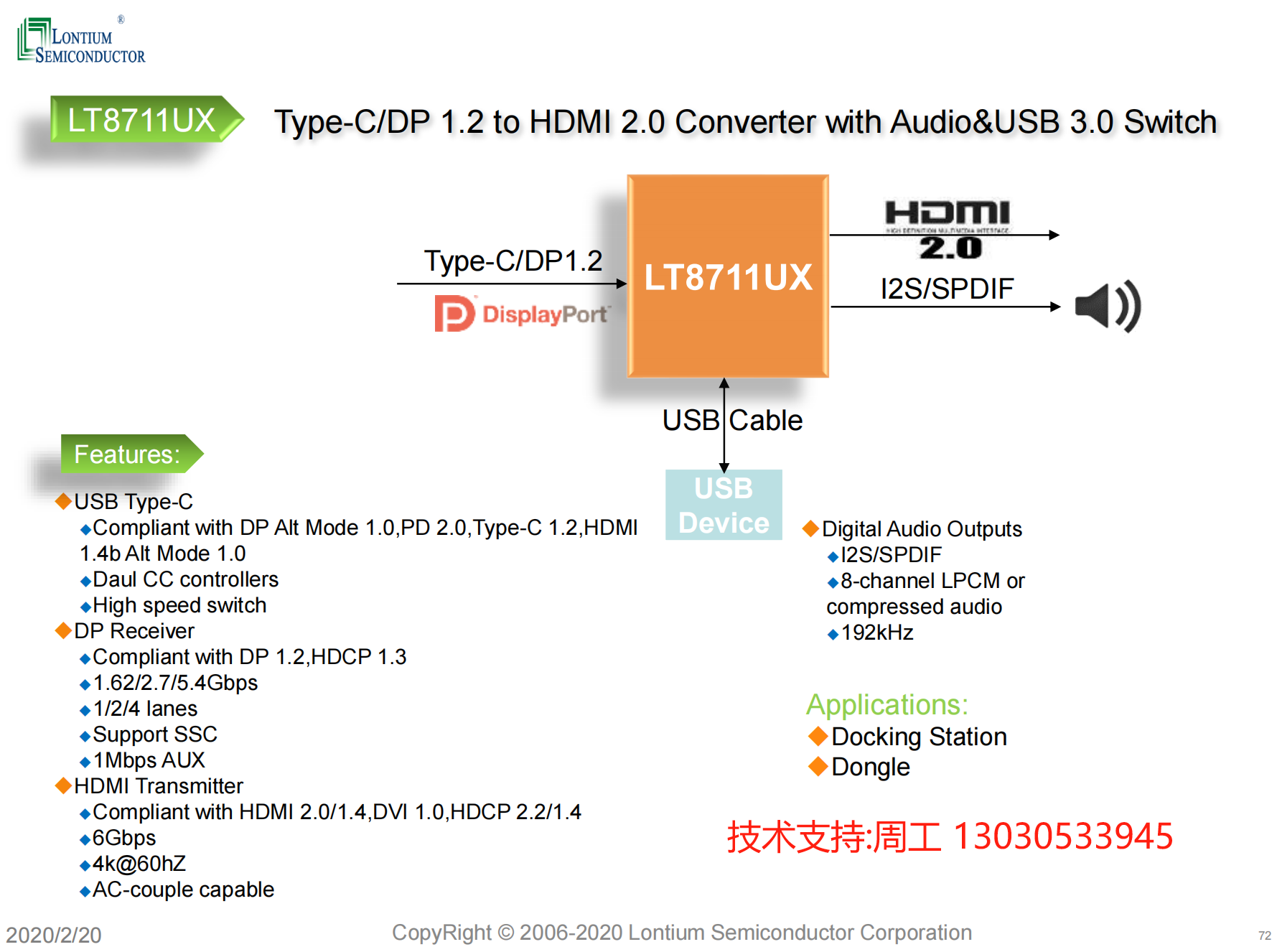

LT8711UX龙迅Type-c转HDMI2.0方案

利用FPGA实现USB 2.0通信接口

八大物联网设备安全威胁与应对策略,助力智能环境防护

利用最新的TPM 2.0规范击败网络威胁的崛起

利用最新的TPM 2.0规范击败网络威胁的崛起

评论