01 开门见山:Context(上下文)和 Content(内容)

Context(上下文)和 Content(内容)是一个有趣的话题。不妨看看几个有趣的对比:

图1-Context(上下文)和 Content(内容) 字形的对比。

上图很有趣:图中的倒影并不是Context(上下文),而是Content(内容)。两者只有一个字母之差,但两者却是几乎对立的含义。

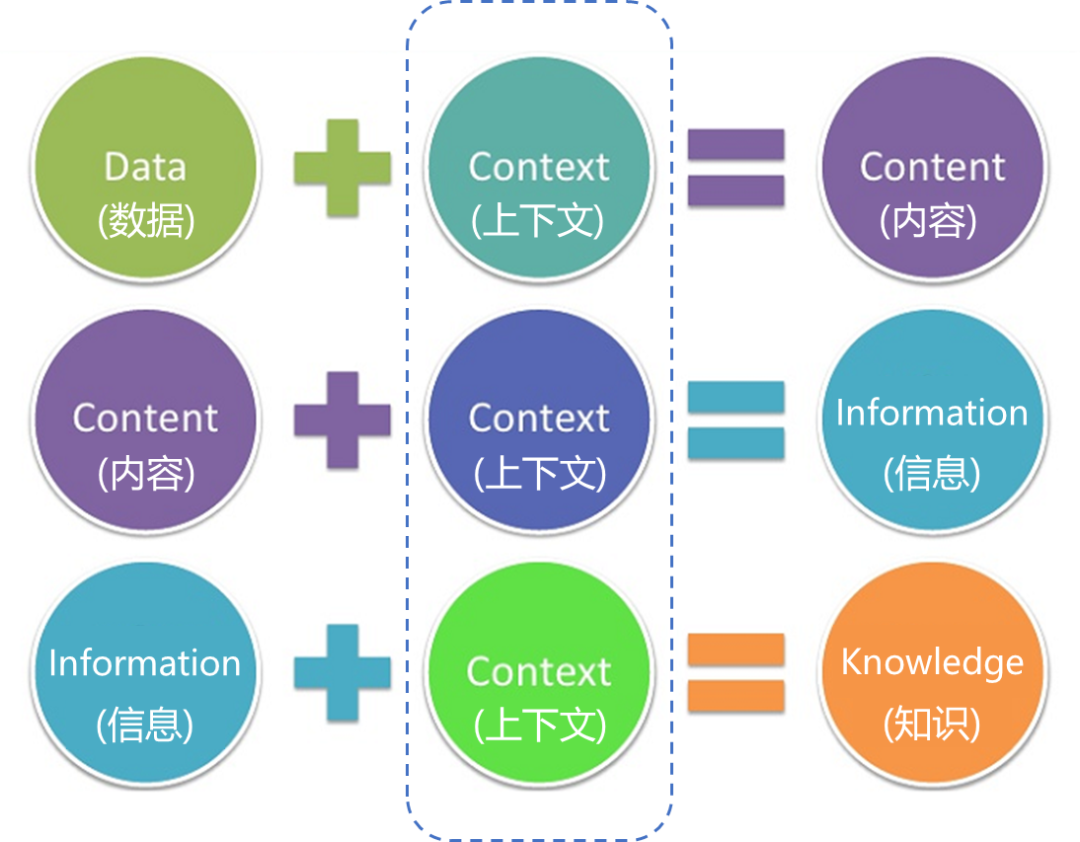

图2-上下文的意义/价值 上下文的价值。

从上图可以看出,上下文(Context)分别赋予了数据(Data)、内容(Content)、信息(Information)以更多的意义和价值。正是在上下文的作用下,数据转化成内容,内容转化成信息,信息转化成知识。上下文(Context)和内容(Content)是既对立又统一的关系。两者相辅相成,还可以相互转化。

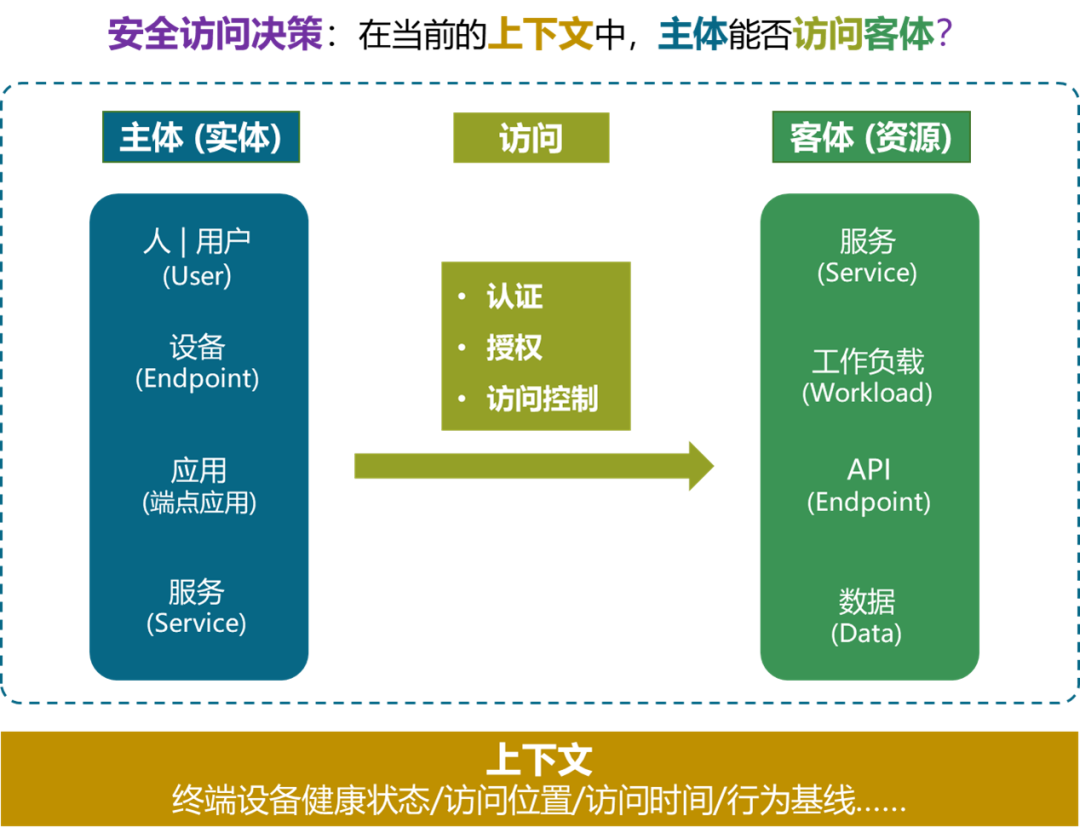

图3-内容离不开上下文 上下文的地位。

微软创始人比尔·盖茨曾说过内容为王。营销大师Gary Vaynerchuk却说:“如果内容为王,那么上下文就是上帝。”

02 进入正题:网络安全中的上下文感知

1)上下文感知的含义

上下文(Context)是某事物存在或发生的环境/条件/情况/背景,可以帮助解释或理解该事物。这里的“某事物”也可以理解为上一节中的内容(Content)。

上下文感知安全,是在做出决策时使用补充性上下文信息,来改进安全决策。为了更快、更准确地评估某个给定的操作请求应该被允许还是拒绝,需要在做出安全决策时加入更多实时上下文信息。

2)上下文感知的示例

当今,所有网络安全领域都在向上下文感知基础设施转变。应用程序感知、身份感知、内容感知、流程感知、环境感知,都是向上下文感知转变的例子。 先看几个熟知的传统型转变:

网络级防火墙是最先转型的。下一代防火墙已经超越了传统的静态网络级属性(例如端口号或IP 地址),特别强调应用程序感知能力,也开始强调身份感知能力。

入侵防御系统 (IPS):下一代IPS系统不再将所有IPS规则应用于所有流量,而是使用实时上下文知识,包括工作负载正在运行的操作系统或应用程序的哪个版本,以及它们所保护的系统中存在哪些漏洞。这些上下文提高了IPS决策的速度和准确性,节省处理资源,减少误报率。

端点保护平台 (EPP):EPP的发展早已超越了传统的基于签名的白名单和黑名单方法,正在使用公开情报和社区声誉,来确定给定的可执行代码是否足够可信。

安全Web网关 (SWG):SWG的发展远远超越了传统的静态URL过滤,以在策略决策点处融合上下文信息,例如URL的信誉、源IP地址的位置和信誉等。同时也增强内容感知,以监控出站连接上的数据泄露。

再看几个流行的现代型转变:

网络准入控制 (NAC):无论是用于访客网络、VPN访问、全网络访问,NAC解决方案会在允许工作站连接到企业网络之前,使用实时上下文信息,如对设备的“健康”评估(即零信任终端环境感知)。

身份和访问管理:身份验证在认证决策点融入了更多实时上下文,例如当事务上下文反映异常行为时,则需要更强的身份验证。

授权决策:授权决策也变得更加上下文化。超越了传统的RBAC(基于角色的访问控制)静态模型,积极向ABAC(基于属性的访问控制)的零信任架构转变。

数据保护:为了在整个数据生命周期和整个企业IT生态系统中充分保护敏感信息,策略执行点变得更加内容感知和身份感知,支持根据操作时确定的数据分级分类而动态应用策略。

下面,笔者将对这些上下文感知转型示例,进行归纳提升和模型推演,总结出一般性规律。

03 模型推演:从安全访问模型到安全操作模型

1)零信任访问模型

零信任访问的目的是:在不可信环境中,实现实体对资源的安全访问。它本质上是要做出一个安全访问决策:在当前的上下文中,主体能否访问客体? 笔者绘制了如下零信任访问模型:

图4-实体之间的安全访问模型

2)零信任操作模型

笔者将上述零信任思想推广到各种操作类型(而不仅仅只是访问这种操作),就可以得到下面的零信任安全操作模型:

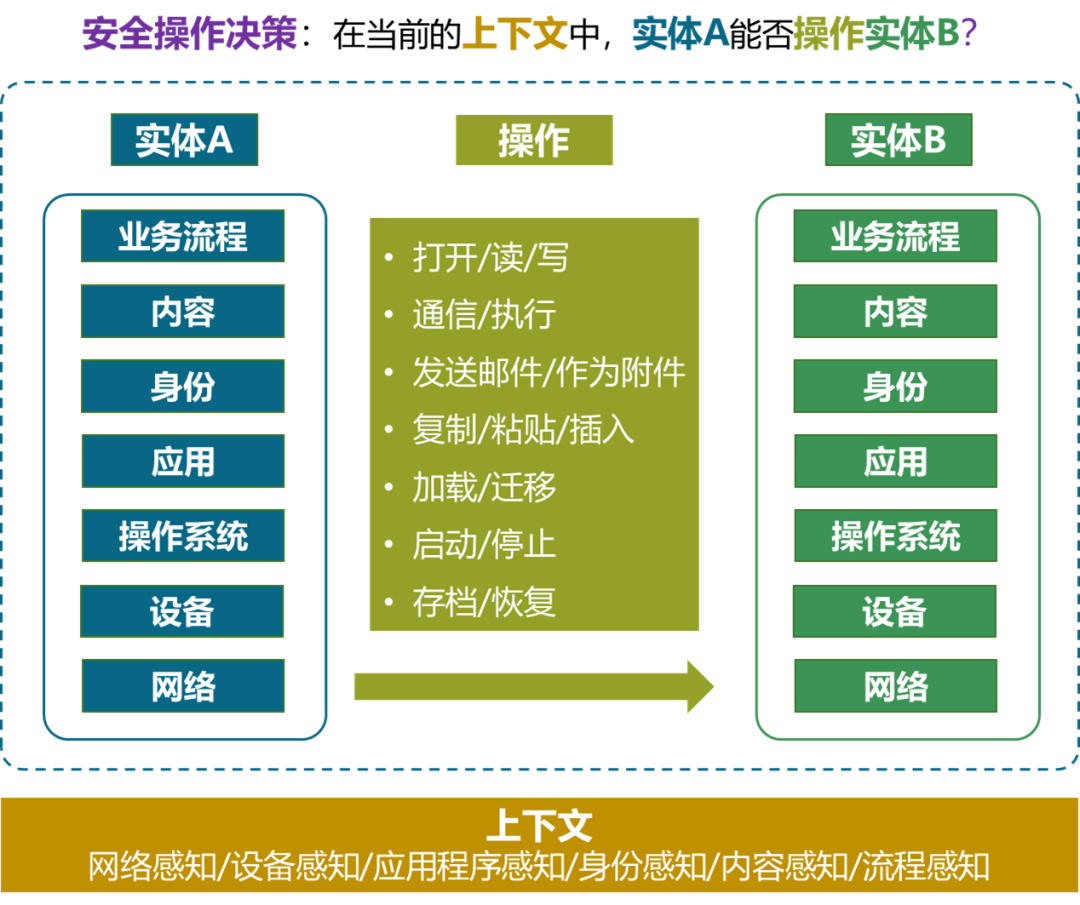

图5-实体之间的安全操作模型 分层IT技术栈模型。

在上图中,左右两侧的实体A和实体B,按照IT技术栈进行了分层,即网络、设备、操作系统 (OS)、应用程序、身份、内容、业务流程。在这种分层IT技术栈模型中,各个层级都包含其物理或逻辑实体(对象)——数据包、机器、应用程序、服务、用户、组、事务等。 安全操作决策:安全的本质是对操作的安全决策。结合上图来看,网络安全可以被视为一组安全决策的执行,以实现IT堆栈中不同实体之间的操作。如上图所示,当左侧任何层的实体A想要对右侧的实体B进行操作时,就会发生安全决策。例如:

网络通信:这个IP地址可以和另一个IP地址通信吗?这种类型的策略传统上由网络防火墙强制执行。

程序执行:这个用户可以加载并执行这个未知的应用程序吗?此类策略传统上由防病毒软件和应用程序白名单软件强制执行。

用户访问:此用户可以访问此内容吗?这种类型的策略传统上由访问控制机制强制执行。

输入验证:这个输入可以被这个应用程序接受吗?这种类型的策略传统上由应用程序防火墙(例如WAF或数据库防火墙)强制执行。

上下文感知。对应于图中的每一层,都有各层的上下文,通过感知各层的上下文,如应用程序感知、身份感知、内容感知、流程感知,可以将上下文添加到安全决策的输入中,从而做出更加正确的安全操作决策。

04 范式转变:信任度量需要实时上下文

1)基础设施转变:从静态IT基础设施转向动态IT基础设施

静态业务和IT基础设施。当业务和IT基础设施相当静态且明确时,企业拥有和控制图5中的大部分实体,所以网络安全策略执行点(如防火墙、邮件安全网关)通常只放置在企业拥有的东西(因此信任)和企业不拥有的东西(因此不信任)之间的分界点(边界)。

绝对信任模型。这种信任“我们”(我们拥有它并且控制它)而不信任“他们”(他们拥有它并且控制它)的安全模型,就是绝对信任模型。 动态业务和IT环境。业务和IT领域的多种融合趋势,正在打破传统静态IT基础设施和业务的边界,正在形成越来越动态的业务和IT环境:

移动化。意味着随时随地使用“可信度”不同的设备(并非都归企业所有)从不同地点访问企业的系统。

外部协作化。意味着向外界开放企业的 IT 系统。访问内部系统的外部用户会越来越多,甚至多于内部员工。

虚拟化。意味着工作负载和信息将不再与特定设备和固定IP地址绑定,从而打破基于物理属性的静态安全策略。

云计算。意味着企业不再拥有或控制保存和处理企业的工作负载和信息的基础设施或应用程序。

黑客产业化。意味着黑客从大规模攻击转向针对性攻击。导致企业对内部用户和系统的信任度降低。

绝对信任的丧失。在动态的业务和IT环境中,企业无法预测访问系统和内容的所有需求。试图预先确定所有可能的使用场景,并使用静态的、预定义的安全策略来执行它们,无法提供企业所需的扩展性和灵活性。在动态IT基础设施的世界中,绝对信任模型失败了。

2)安全范式转变:从绝对信任到信任度量 IT基础设施从静态向动态的转变,促使安全范式从绝对信任转向信任度量。与可以提前预先定义的非黑即白的二元静态决策不同,新兴IT环境中的安全决策难以明确定义和事前预知。IT技术栈的每个元素,都需要以一定程度的不确定性对待。

绝对信任(即二元信任)将被“信任度量”范式所取代。 我们必须抛弃幻想的绝对信任(实际上我们从未真正拥有过这种信任),将转向一种信任度量的范式,即上下文感知的安全策略执行机制——它可帮助我们回答真正的问题:“我是否对相关实体有足够的信任,可以在我目前的风险承受能力水平和上下文中,执行所请求的操作?”

3)不可或缺:信任度量需要实时上下文

为了能够更快、更准确地度量信任级别,评估是否应该允许或拒绝给定的操作,我们必须在做出安全决策时纳入更多实时上下文信息。这是上下文感知安全的核心。

05 五彩纷呈:安全上下文的类型和来源

1)安全上下文的类型

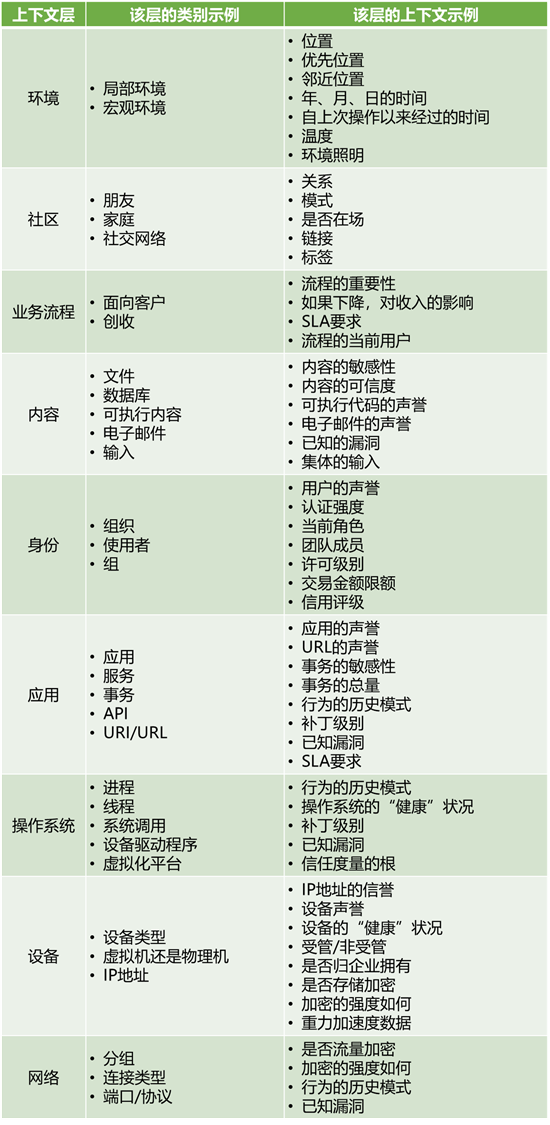

除了经常使用的环境上下文(如位置和时间),还有多种类型的上下文信息,可用于改进安全决策。图5中显示的任何层,都可以为改进安全决策提供额外的上下文。下表罗列了各个层中的上下文示例:

表6-与安全决策相关的上下文示例 所有这些层——环境、社区、流程、内容、身份、应用程序、操作系统、设备和网络——都可以为它们下面的层中做出的实时安全决策,提供有用的上下文。例如,身份级别和应用程序级别的信息,可以为网络级别的防火墙决策提供额外的上下文。内容级信息可以为决定是否允许通过电子邮件发送文档提供额外的上下文。

2)安全上下文的来源

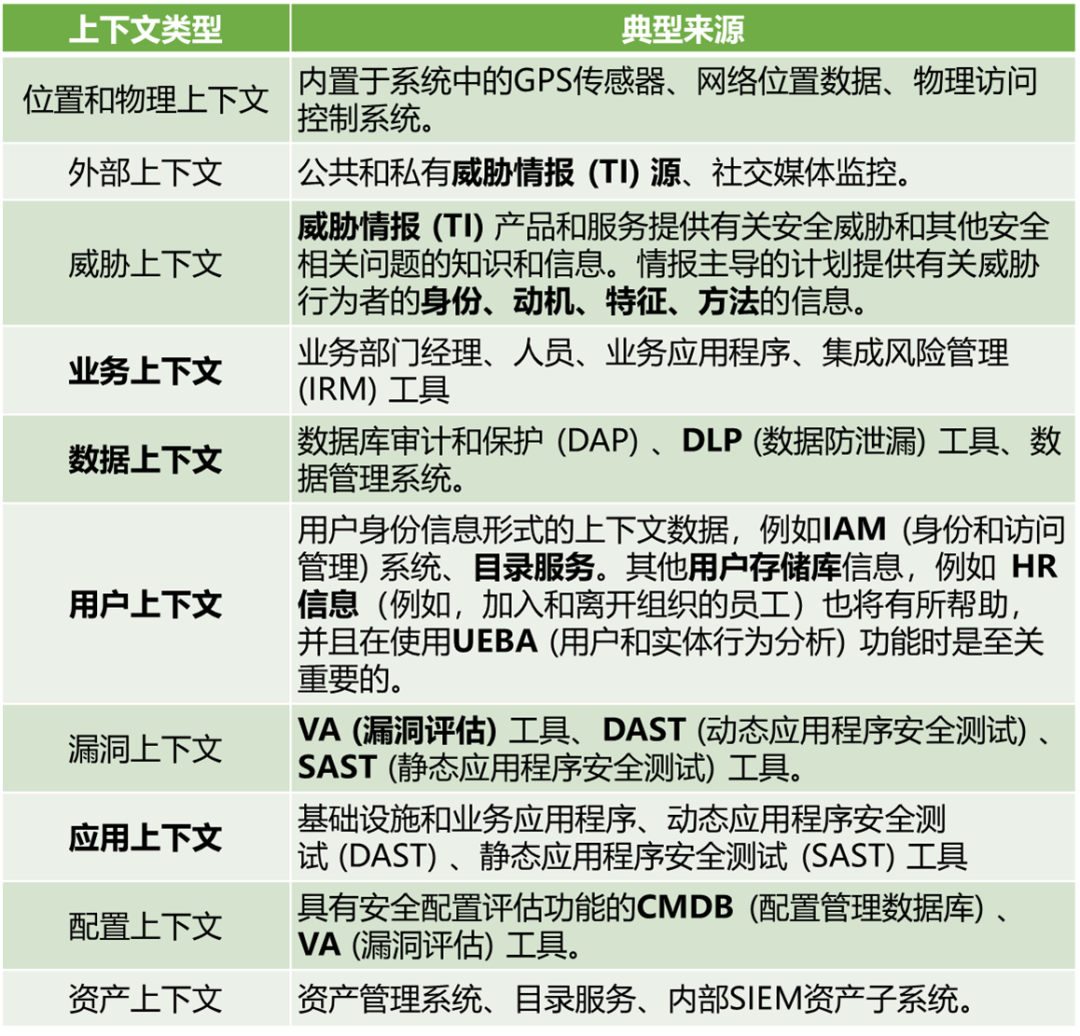

想用好上下文,除了知道有什么上下文,还要知道从哪里获取这些上下文。下表总结了一些常见上下文的来源(即获取方式):

表7-上下文的类型和来源

06 展望未来:上下文的未来是图谱化

1)上下文的未来是图谱化

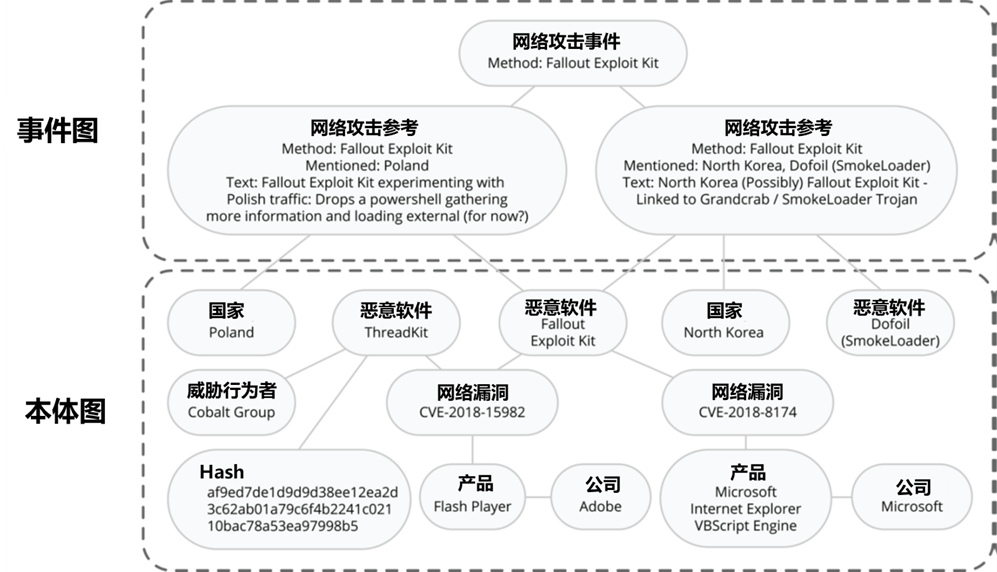

在安全世界中,威胁情报显然是上下文的重要组织部分(参见表7中的“威胁上下文”)。而在很多语境中,情报就是上下文。 笔者明确看到了主流安全情报产品的图谱化趋势,从而给出断言:(大规模)上下文的未来是图谱化。 图谱为何如此重要?因为图谱含有语义(语言有意义,容易被理解),是最高层次的信息表达方式。

图谱以类似人类大脑的方式,组织各种实体和上下文知识。对于海量信息中的知识探索和发现活动,图谱无疑是最值得期待的工具。图谱采取用图说话的可视化方法,将上下文的易用性提升到新的高度,为降低威胁调查、行为异常、隐私合规等安全技术的门槛提供了可能。

图谱的难度很大。也许有人会说:图谱的应用门槛没多高!但笔者想提醒的是:关系之中见精髓,规模之上见工夫。实体和关系的建模方式、规模量级、丰富程度,图谱的易用性、探索性、启发性,无不是横亘在图谱面前的巨大挑战。实际上,图谱与图论、本体论、自然语言处理、神经网络、人工智能等前沿理论关系紧密。 贫穷会限制想象力。要做好自己的图谱,还是应该先看看别家的图谱。

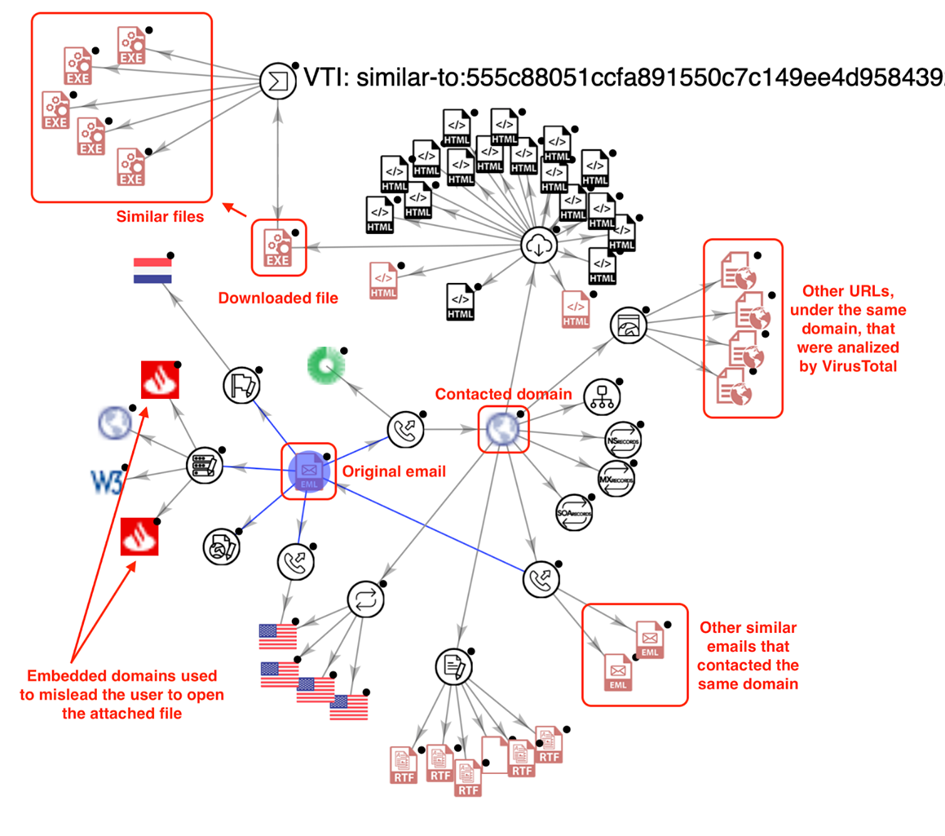

2)VirusTotal图谱

VirusTotal称:“上下文是王道(Context is king)”。可见其对上下文之重视。 VirusTotal认为:你不能仅仅依靠“一枚子弹”(即一个样本)或“一块拼板”(即你的本地数据),来与全球范围内的攻击者进行战斗。你需要有持续跟踪恶意活动的“整部电影”,必须有尽量完整的上下文。VirusTotal图谱(VirusTotalGraph)正是你的救星。 VirusTotal图谱充分利用各种实体的属性和关系,以可视化方式,浏览或搜索VirusTotal的海量数据集,高效执行安全事件和威胁的调查。

如下图所示:

图8-VirusTotal图谱的调查示例

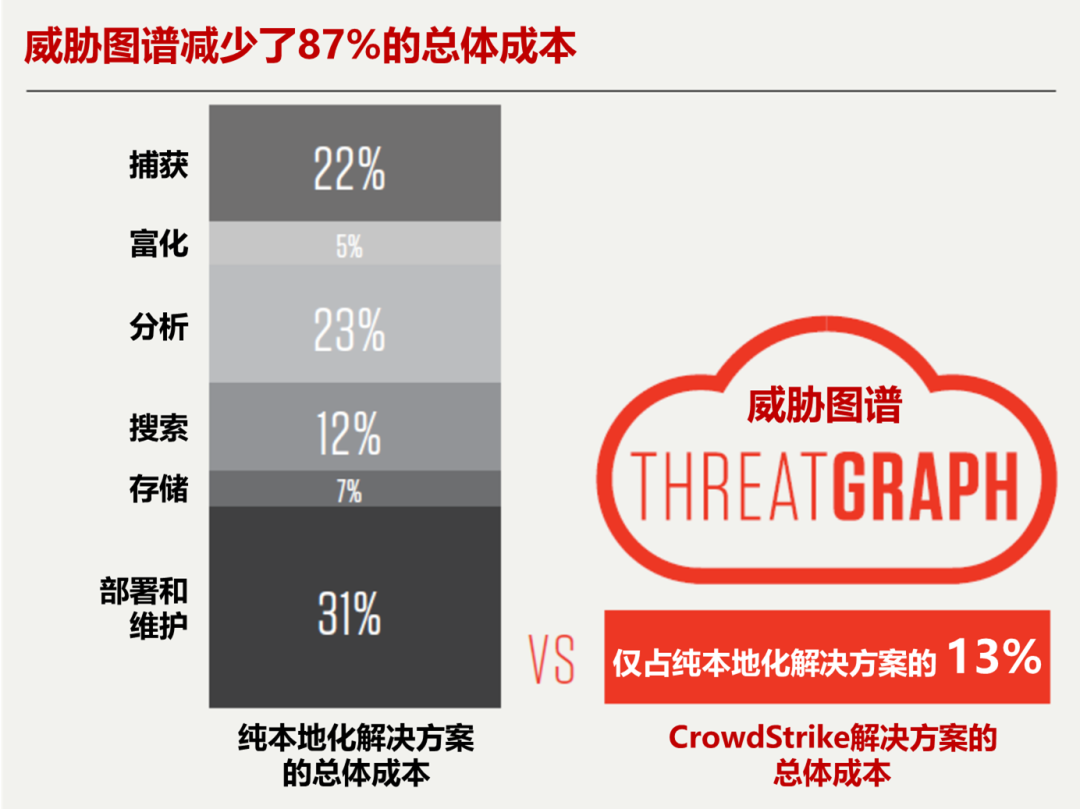

3)CrowdStrike威胁图谱

CrowdStrike将威胁图谱(Threat Graph)视为自己的云端安全大脑。CrowdStrike声称自己是第一个有目的地使用图数据库来实现网络安全的公司,并基于图数据库构建了威胁图谱。

正是利用了图数据模型,威胁图谱得以每天处理数十亿个事件,处理来自数百万个传感器的数据流,支持每秒50万个事件写入,并在纷繁复杂中快速发现威胁踪迹。

图9-CrowdStrike威胁图谱(Threat Graph)

4)RecordedFuture安全情报图谱

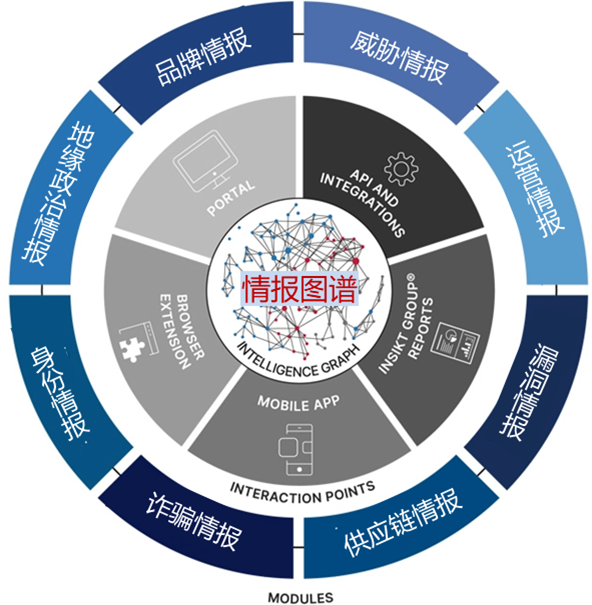

RecordedFuture称:安全情报图谱(Security Intelligence Graph)代表了RecordedFuture用来完成使命的方法论和专利技术。安全情报图谱用于指导人类分析师和算法的分析过程。

RecordedFuture安全情报图谱综合了各种各样的情报信息,如下图所示:

图10-RecordedFuture安全情报图谱的信息

安全情报图谱连接了数十亿个实体,通过本体和事件,映射网络安全领域中的各种复杂关系。如下图所示:

图11-RecordedFuture安全情报图谱的原理

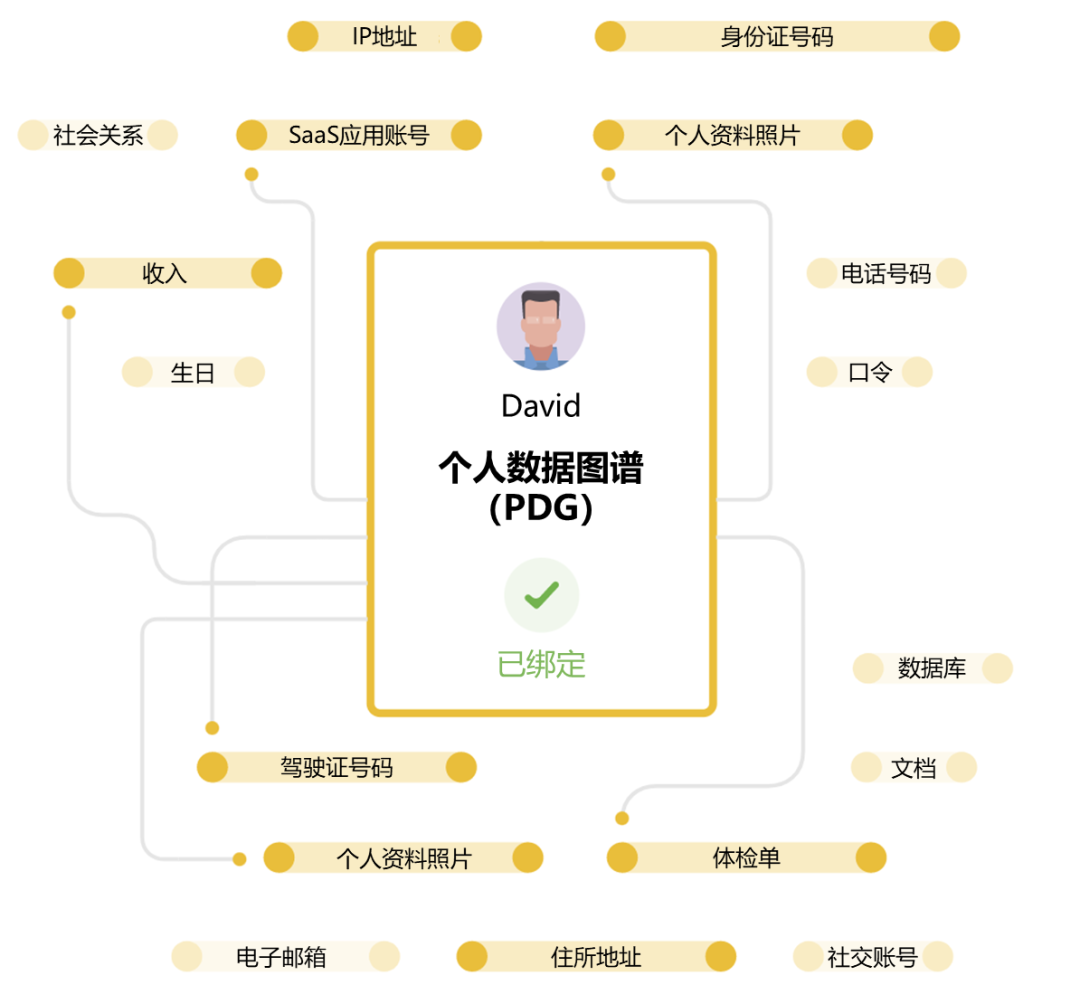

5)Securiti 个人数据图谱(People Data Graph)

上面展示的都是威胁情报图谱,而Securiti构建了一个与身份和数据相关的图谱——个人数据图谱(PDG,People Data Graph)。

Securiti是一家数据安全和隐私保护公司,是RSAC 2020创新沙盒的冠军。PDG是Securiti实现现代隐私运营(PrivacyOps)框架的基础技术。

PDG可以跨系统地连接到云中和本地、结构化和非结构化的异构数据源,自动发现和构建个人数据与所有者之间的关系图谱,从而为隐私合规奠定了坚实基础。

图12-个人数据图谱(PDG)

07 最终陈述:安全的未来是安全云

安全的未来是(实时)上下文。上下文感知安全机制提供了安全策略的抽象和自动化层。上下文感知有助于使安全成为动态业务需求的推动因素,而不是阻碍因素。企业安全解决方案应该具备越来越强的上下文感知能力。

安全的未来在云端。

如果安全的未来是上下文,得到的下一个推论就是:安全的未来在云端。因为孤岛式、分散式的上下文是非常低效的,也不具备共享和扩散的价值。安全上下文需要集中化、规模化、图谱化,而只有云化才能承载这样的要求。 安全的未来是SaaS化。如果安全的未来在云端,得到的下一个推论就是:安全的未来是SaaS化。虽然很多人都会争论说,SaaS只适合中小客户,并不适合大型客户。但笔者觉得,恰当的说法是:仅有SaaS,是不适合大型客户的。大型客户的最佳策略应该修正为:客户本地化安全建设+厂商云化安全服务(如图13所示)。

安全的未来是安全云。

安全是要花钱的。我们不能平等地保护一切,我们所保护的一切也不是同等价值。网络安全预算不大可能以比整体IT预算更快的速度增长。预算和资源的限制,将迫使我们不断优化风险/回报比,并采取智能化的安全保护措施。这正是安全云的意义所在(如图13所示)。与其部署所有可能的安全控制措施,不如根据所请求操作的上下文(如受保护过程的重要性、所处理内容的敏感度、所涉及实体的信任度、客户的风险容忍度等),采取更加智能化的控制措施。不论称之为“基于信任”、“基于风险”、“基于度量”、“基于智能”的安全转型,上下文感知都是最关键的促成因素。

图13-CrowdStrike云化威胁图谱与纯本地化解决方案的成本比较 CrowdStrike称:“大数据、图谱、云是阻止当今威胁的三个关键。”这三个关键,一个都不能少。而三者合在一起,就是CrowdStrike威胁图谱,也正是笔者所说的“安全云”。

审核编辑:刘清

-

URL

+关注

关注

0文章

141浏览量

16108 -

IPS

+关注

关注

1文章

89浏览量

37391 -

NAC

+关注

关注

0文章

6浏览量

7909 -

EPP协议

+关注

关注

0文章

2浏览量

6095

原文标题:安全的未来是上下文

文章出处:【微信号:哆啦安全,微信公众号:哆啦安全】欢迎添加关注!文章转载请注明出处。

发布评论请先 登录

大语言模型如何处理上下文窗口中的输入

人工智能时代,如何打造网络安全“新范式”

攻击逃逸测试:深度验证网络安全设备的真实防护能力

请问riscv中断还需要软件保存上下文和恢复吗?

Jtti设计网络态势感知测试海外VPS:安全评估与实施方案

国产“芯”防线!工控机如何筑牢网络安全屏障

华为亮相2025国家网络安全宣传周

芯盾时代荣登2025年中国网络安全市场100强榜单

鸿蒙NEXT-API19获取上下文,在class中和ability中获取上下文,API迁移示例-解决无法在EntryAbility中无法使用最新版

S32K在AUTOSAR中使用CAT1 ISR,是否需要执行上下文切换?

DeepSeek推出NSA机制,加速长上下文训练与推理

Lansweeper:强化网络安全与资产管理

探索国产网络安全整机,共筑5G时代网络安全防护线

一文读懂EAP认证协议:保障网络安全的利器

智能网联汽车网络安全开发解决方案

网络安全中的上下文感知

网络安全中的上下文感知

评论