审核编辑:彭静

声明:本文内容及配图由入驻作者撰写或者入驻合作网站授权转载。文章观点仅代表作者本人,不代表电子发烧友网立场。文章及其配图仅供工程师学习之用,如有内容侵权或者其他违规问题,请联系本站处理。

举报投诉

-

代码

+关注

关注

30文章

4942浏览量

73165 -

漏洞

+关注

关注

0文章

205浏览量

15893

原文标题:逆向在漏洞挖掘中的应用

文章出处:【微信号:IoVSecurity,微信公众号:IoVSecurity】欢迎添加关注!文章转载请注明出处。

发布评论请先 登录

相关推荐

热点推荐

源代码审计怎么做?有哪些常用工具

。

3、CodeQL:在 CodeQL 中,代码被视为数据,安全漏洞则被建模为可以对数据库执行的查询语句。

4、SonarQube:是一个用于代码质量管理的开源平台,用于管理源代码的质量。

在审计源代码

发表于 01-17 09:35

数据挖掘在电子商务推荐系统中的应用研究

挑战,如推荐效率,推荐精度等问题。针对商品推荐系统所面临的主要挑战,本文从以下几个方面对电子商务推荐系统以及所用到的技术进行了分析和研究。首先,详细分析了各种数据挖掘技术的特点和Web挖掘

发表于 04-24 09:23

[资料分享]+《Android软件安全与逆向分析》

`[资料分享]+《Android软件安全与逆向分析》一、看威武霸气的封面作者:丰生强 二、读读简介,看看适合你吗? 本书由浅入深、循序渐进地讲解了Android 系统的软件安全、逆向分析

发表于 09-26 10:53

【北京】奇虎360诚聘车联网安全研究员

;3.熟练使用Hook、进程注入、调试/反调试等技术,熟练使用ssh、theos、otool、cycript、gdb、lldb、removepie等工具;4.能够使用逆向分析技术对软件和协议进行漏洞

发表于 08-17 17:27

AlphaFuzzer漏洞挖掘工具的使用

AlphaFuzzer是一款多功能的漏洞挖掘工具,到现在为止,该程序以文件格式为主。1.0版本主要包含了:一个智能文件格式的漏洞挖掘框架。一个通用文件格式的fuzz模块。此外,他还包含

发表于 07-15 06:44

基于Fuzzing的蓝牙OBEX漏洞挖掘技术

Fuzzing是一种自动化的漏洞挖掘技术。该文在分析OBEX 协议的基础上,利用Fuzzing技术,设计并实现了蓝牙OBEX协议的Fuzzer工具——OBEX-Fuzzer,并且利用该

发表于 04-15 08:33

•16次下载

逆向工程及其在CAD软件中的实现

目前,随着我国机械设计制造水平的提高,逆向工程技术在众多领域的应用日益广泛。本文阐述了逆向工程的基本概念,分析了坐标点采集,数据处理等关键技术,同时,论述了CAD

发表于 09-11 16:37

•8次下载

数据挖掘定义及方法 数据挖掘在微电子领域的应用

摘要:本文首先介绍了微电子领域及该领域中半导体制造的发展现状,然后分析了数据挖掘在半导体制造中应用的必要性和可行性。最后重点讨论数据挖掘

发表于 07-18 15:43

•0次下载

系统逻辑漏洞挖掘实践

当谈及安全测试时,逻辑漏洞挖掘一直是一个备受关注的话题,它与传统的安全漏洞(如SQL注入、XSS、CSRF)不同,无法通过WAF、杀软等安全系统的简单扫描来检测和解决。这类漏洞往往涉及

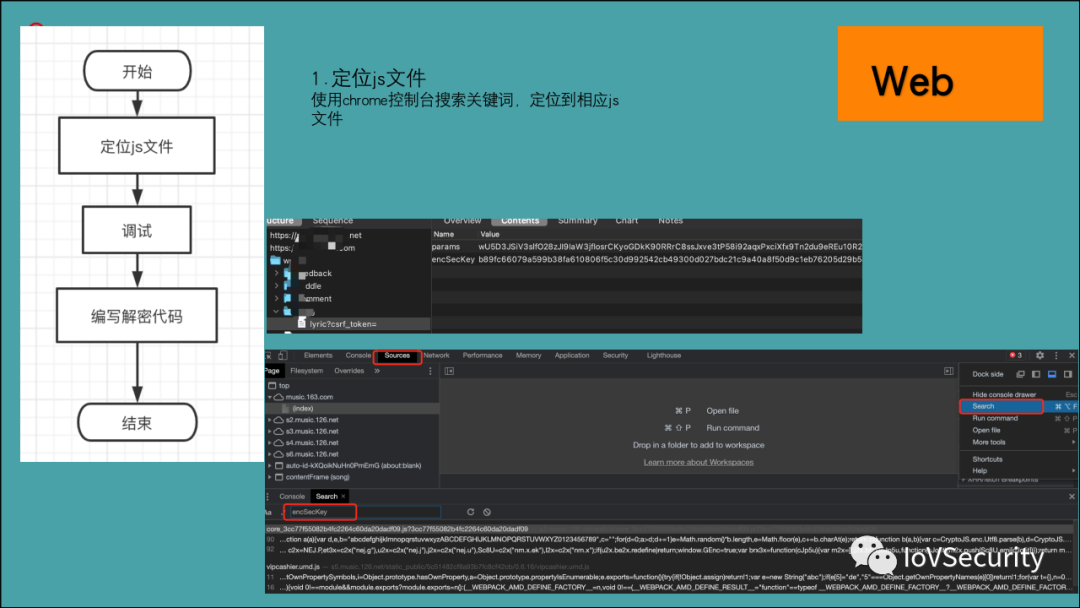

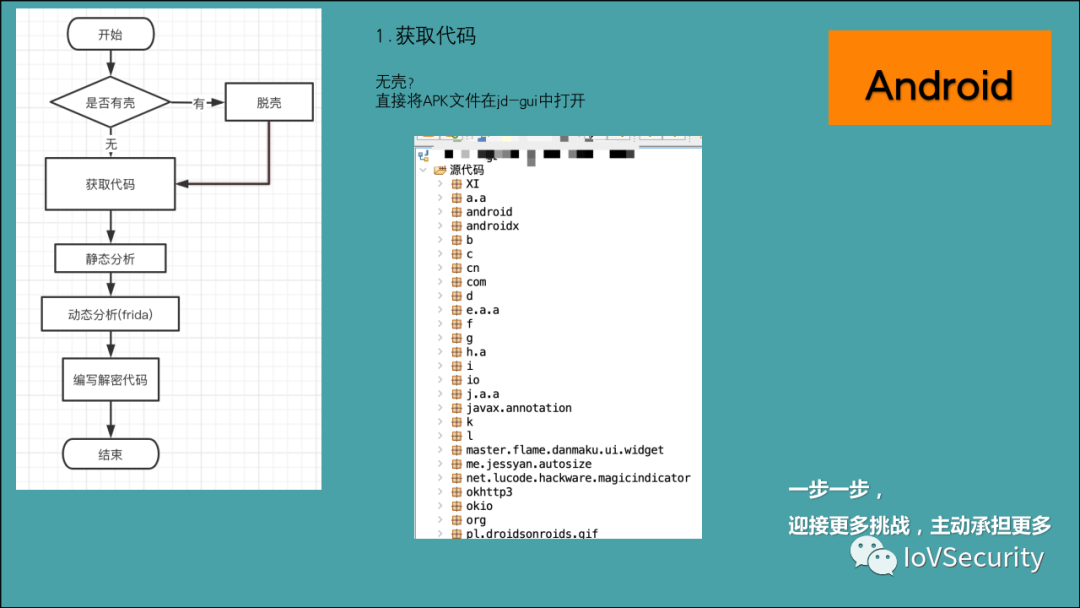

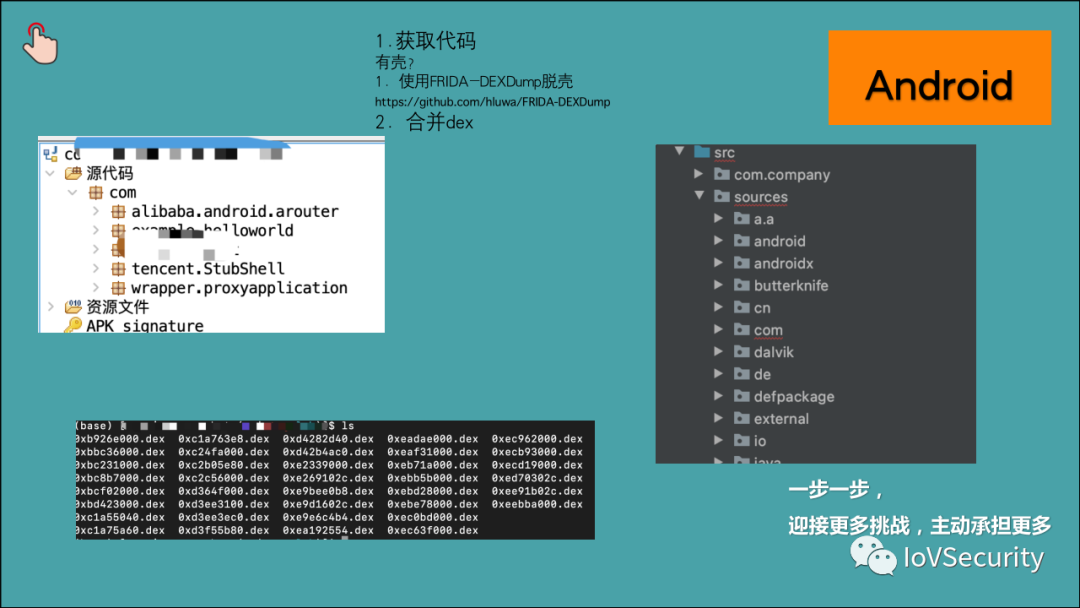

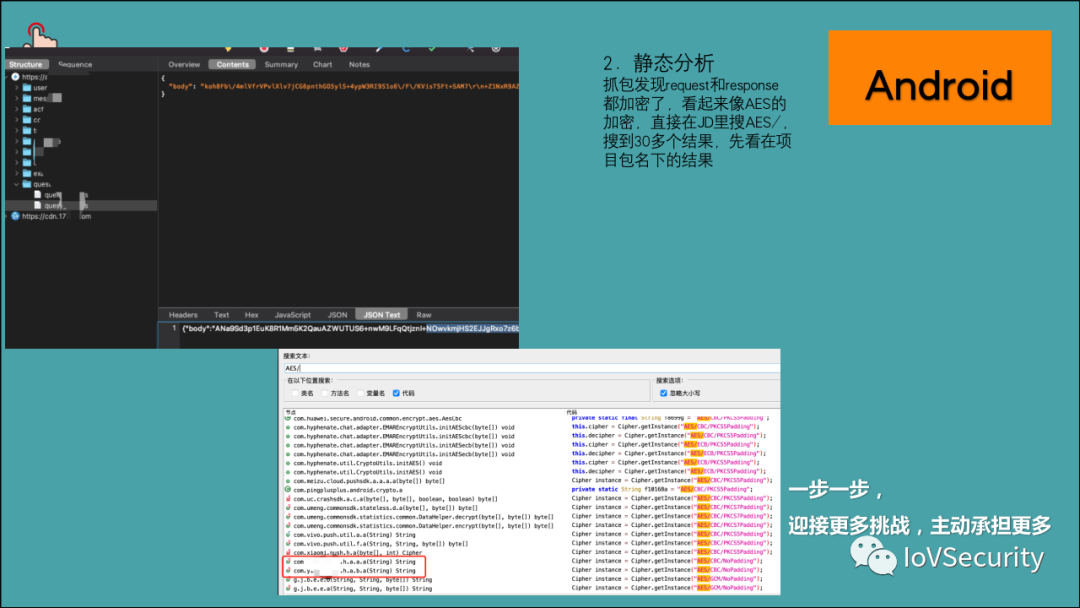

逆向分析在漏洞挖掘中的应用

逆向分析在漏洞挖掘中的应用

评论