src漏洞挖掘

漏洞已通知厂商修复

本人web小白 文章技术含量不会很高

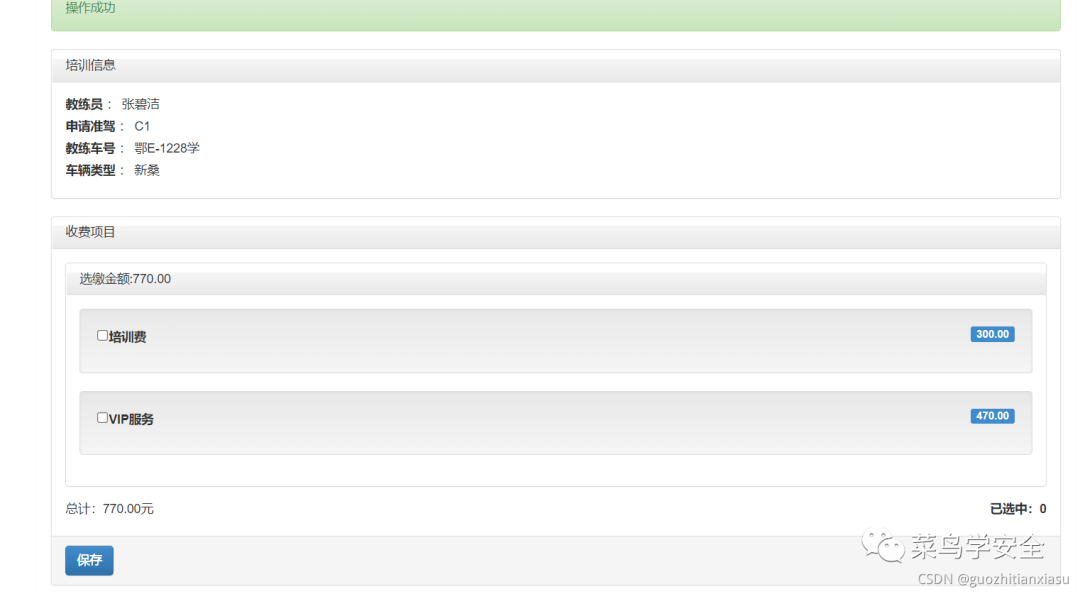

注册了两个账号 测试业务

发现了支付页面,可以测试能不能修改,其中我发现了几个参数

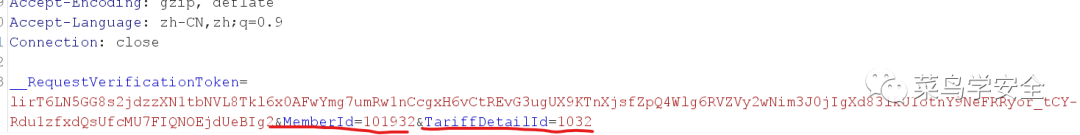

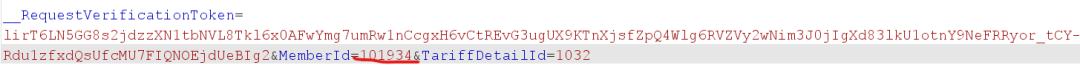

我猜第二个参数是用户id 那我就可以修改用户id达到修改订单的目的 第三个是套餐的id (经过测试)

实验的方法是在注册一个号 把第二个的id 给第一个号 替换

订单跑到第二个号里了

或试试能不能 sql 注入 或许可以想一想 只要是该用户发送请求就会携带这个id,那我手里的id就可以达到平行越权的行为 去请求自己的主页。

好吧我所期望的并没有发生。

审核编辑:刘清

声明:本文内容及配图由入驻作者撰写或者入驻合作网站授权转载。文章观点仅代表作者本人,不代表电子发烧友网立场。文章及其配图仅供工程师学习之用,如有内容侵权或者其他违规问题,请联系本站处理。

举报投诉

-

SQL

+关注

关注

1文章

789浏览量

46361 -

SRC

+关注

关注

0文章

63浏览量

18654

原文标题:实战|记一次src逻辑漏洞挖掘

文章出处:【微信号:菜鸟学安全,微信公众号:菜鸟学安全】欢迎添加关注!文章转载请注明出处。

发布评论请先 登录

相关推荐

热点推荐

支付宝“碰一下”的革新背后:国民技术MCU的隐形力量

近日,全球顶尖金融科技盛会Money20/20公布首届创新大奖TheMoneyAwards结果,“支付宝碰一下”从众多参赛企业中脱颖而出,凭借创新的解决方案和极致的用户体验摘得“支付”类别大奖,成为

国民技术MCU芯片护航支付宝碰一下设备创新

近日,全球顶尖金融科技盛会Money20/20公布首届创新大奖The Money Awards结果,“支付宝碰一下”从众多参赛企业中脱颖而出,凭借创新的解决方案和极致的用户体验摘得“支付”类别大奖,成为该类别中唯一的中国企业。

分享一下多点电极液位开关的特点与优势

,都是在监测液位。在工业生产中,会用到很多液体,他们的液位监测又由谁来守护呢?今天我们来了解一下,多点电极液位开关,聊一聊它有什么特点和优势? 我们在生活中或是工业中,遇到的开关可能就知道“满了”与“空了”,但

图解环路设计及控制技术探讨

由于之前缺乏控制理论方面的知识在刚接触反馈环路的时候对其中的很多名词不是很明白,这次准备采用图解的方法逐一的搞清楚这些名词并且试图找出一种便捷的设置零、极点的方法。最后准备再探讨一下关

发表于 08-22 17:39

奥比中光助力支付宝碰一下落地电梯场景

近日,支付宝与分众传媒宣布联合推出“碰一下抢红包”服务。作为创新交互方式,“支付宝碰一下”首次被引入至电梯场景,并已在全国20余个城市的电梯铺设。奥比中光作为“支付宝碰一下”业务的核心供应商,为这

“碰一下”支付终端应用在酒店:智能无卡入住与客房控制

“碰一下”支付终端和“碰一下”支付机具今年已在各种餐饮零售门店推广应用。就连天波小编家附近的村口小超市也用上了“碰一下”支付终端。近日,卤味龙头企业绝味食品宣布,全国门店将接入“支付宝碰一下

上电时GPIO控制的LED偶尔诡异地亮了一下

快速上下电时,主控1.8V的GPIO控制的LED会亮一下。放久一点再上电则不会异常亮。仔细排查发现1.8V比0.9V先上电,再深入排查发现快速上下电时1.8V电源的RC延时使能失效,上电时序异常,主控工作异常。

碰一下终端,让自助售货机秒变 “家里的冰箱”

继刷脸支付后,支付宝近日又推出了新的支付方式——碰一下支付。只需将手机轻轻靠近支付宝“碰一下”支付终端,即可完成支付,比以往要先解锁手机,调出APP的付款码再支付的操作环节要便捷和省时许多。“碰一下

复旦微电子与支付宝推出“碰一下”射频芯片

近日,由支付宝主办的「碰一下·奇妙小镇」生态大会在杭州·运河文化发布中心隆重举办。大会场景覆盖餐饮、商圈MALL、出行、政务、医疗、物流等多个领域,以服务商、供应链伙伴和终端厂商为代表的生态伙伴共同参与,超300家头部合作伙伴创始人/CEO参加大会。

三一挖掘机一键启动开关易坏的原因及更换注意事项

三一挖掘机一键启动开关易坏的原因虽然三一挖掘机的一键启动系统设计旨在提高便利性和安全性,但在实际使用中,可能会出现一些问题导致开关易坏。这些

发表于 03-12 09:29

你家也有“隐形守护者”?Rd-03雷达模组了解一下

想象一下,你走进一间黑漆漆的楼道, 突然,灯“唰”地一下亮了, 明明没看到任何传感器 新科技悄无声息地守护着我们的生活。 在快速发展的智能照明行业中, 雷达感应技术的性能更加稳定,功耗低,体积小

AMD与谷歌披露关键微码漏洞

近日,AMD与谷歌联合公开披露了一个在2024年9月发现的关键微码漏洞,该漏洞主要存在于AMD的Zen 1至Zen 4系列CPU中,特别是针对服务器/企业级平台的EPYC CPU。 这一

“碰一下”支付背后的4G技术

不知道你是否有留意,近期,在线下支付场景中,多了一个支付宝“碰一下”支付的设备,只需要“解锁手机—碰一下—确认”即可完成支付,对比打开付款码支付,步骤确实更加简洁。

支付宝发布新一代AI视觉搜索“探一下”

支付宝近日正式推出了基于自研多模态大模型技术的新一代AI视觉搜索产品——“探一下”。这一创新产品的问世,标志着支付宝在AI技术应用领域迈出了重要一步。 “探

求助,用TXS0108E芯片有个疑问想请教一下

你好,我这边用TXS0108E芯片有个疑问想请教一下,就是A端口输入的是2.8V的电平信号,转换到B端口3.3V的电平信号输出到FPGA芯片,请问这样的逻辑电平转换后输入到FPGA的信号是3.3V的电平信号吗?

发表于 12-23 06:18

探讨一下src逻辑漏洞挖掘

探讨一下src逻辑漏洞挖掘

评论