在过去几年中,医院和医疗设施已成功成为网络骗子的目标,他们希望利用或对医疗保健部门及其患者造成严重破坏。由于该行业在采用强化医疗设备和数据系统的技术方面进展缓慢,犯罪分子已经提高了他们的游戏水平。

HealthITSecurity.com 报道称,今年至少有六家医疗保健提供者受到勒索软件攻击。2019 年 6 月,NEO Urology 遭到攻击,最终支付 75,000 美元以重新获得对其系统和数据的访问权限。2019 年 2 月,针对东南酒精中毒和药物依赖委员会的勒索软件攻击导致他们不得不通知 25,148 名患者他们的数据可能被泄露。这些只是已报告的攻击;专家认为还发生了许多其他攻击,但仍保密。

患者的个人医疗数据也可能被访问、出售和用于不法目的。据 CBS News 和 Protenus 报道,2018 年,有 222 家医疗公司报告了黑客事件,影响了超过 1100 万条患者记录。当患者的医疗记录和信用卡数据在暗网上出售时,HIPPA 合规性成为患者最不担心的隐私问题。

不作为的代价,从电子邮件安全等显而易见的事情开始,对于医疗保健组织来说可能是高昂的。据安全情报杂志报道,FBI 在 2017 年发现 BEC(商业电子邮件泄露)和电子邮件帐户泄露是报告的最高损失——造成 15,690 名企业受害者损失总计 6.76 亿美元。

通过保护连接的医疗设备来智取网络犯罪分子也变得越来越重要。例如,据 HealthcareIT News 报道,FDA 表示,美敦力公司的几款胰岛素葡萄糖泵(现已召回)可能已被远程接管并被诱导出现故障,从而导致危险的医疗保健后果。强化这些设备需要从装配线上开始,并在整个供应链中继续进行,从设备内部的处理器和组件到无线更新的软件。

从原始制造商的装配线到现场更新,医疗设备都需要受到保护以免受网络攻击。

网络安全风险也延伸到患者安全。例如,如果 iWatch 或类似的个人健康监测设备错误地指示一个人的心跳太慢或太快,那么可能发生的最坏情况是患者可能会不必要地担心。但是,如果起搏器被劫持,则可能会加快或减慢调节心脏的电脉冲的读数,从而影响起搏器的行为。在用于糖尿病患者的血糖监测仪的情况下,血糖水平的错误指示,再加上不正确的“自动”胰岛素剂量,可能会变得致命。

医学界如何进行免疫接种以预防袭击?

我们生活在一个动态的“物”世界中,每个“物”都有某种形式的连接计算机。通过在每台设备中构建安全控制和策略,医疗制造商不仅可以防止源自互联网的攻击,还可以确保他们的设备不携带在制造过程中注入的隐藏恶意软件负载。

开始:使用数字证书和在线安全策略更好地了解网站、网络和数据库的安全性和实践,可以确保使用互联网传输和存储信息、进行在线交易和提供个人数据的医疗组织免受大多数常见问题的影响黑客攻击。通过确保每个网站、服务器、移动设备、应用程序和设备都具有经过身份验证的数字身份(启用加密通信),公司可以极大地阻止黑客。让黑客远离 IT 网络可以降低网络内医疗设备和其他系统受到攻击的风险。

电子邮件安全方面的进步,例如使用安全/多用途 Internet 邮件扩展 (S/MIME) 证书来保护电子邮件通信,提供针对网络钓鱼攻击和 BEC 攻击的保护——防止员工无意中打开来自欺诈者的恶意电子邮件。保护电子邮件为黑客关闭了另一扇门,否则黑客将获得访问包含个人和财务数据的网络或瘫痪并持有系统赎金的权限。

同样重要的是在设备中构建安全性。这需要保护设备免受攻击、保护设备完整性和启用设备身份的安全功能。好消息是,该行业的制造商、供应商和开发商越来越多地采用最佳实践技术来实现联网设备安全,包括:

• 安全启动- 提供嵌入式软件API,确保从初始“开机”到应用程序执行的软件完整性,并使开发人员能够安全地对启动加载程序、微内核、操作系统、应用程序代码和数据进行编码。

• 设备身份证书——在制造过程中将数字证书注入设备,使设备在安装在网络上时能够通过身份验证,然后才能与系统中的其他设备进行通信。这可确保设备不会被欺骗,并防止假冒设备被引入网络。

• 嵌入式防火墙 - 与实时操作系统 (RTOS) 和 Linux 配合使用,以配置和执行过滤规则,防止与未经授权的设备通信并阻止恶意消息。

• 安全元件集成——OEM 和医疗设备制造商应集成各种安全元件,例如符合可信平台模块 (TPM) 的安全元件以提供安全启动、使用在安全元件中生成的密钥对的 PKI 注册以及设备认证。

• 安全远程更新——在允许安装固件更新之前验证固件是否经过身份验证和未经修改,确保组件未被修改并且是来自原始设备制造商 (OEM) 的经过身份验证的模块。

已实施这些安全协议和技术的医疗设备开发商和制造商在防止远程攻击使他们的设备和网络感染恶意软件或引发勒索软件攻击方面取得了长足的进步。通过采用这些现代安全解决方案,该行业可确保来自世界各地的子组件和组件,以及内置于其医疗系统中的各种处理器、电路板、传感器等也免受黑客攻击。

保护医疗设备和信息免受网络攻击并非易事,也永远不会完美。这是一场持续的战斗。网络犯罪分子一直在改进他们的方法并开发新的、聪明的攻击媒介。但是,通过紧跟最新的网络安全趋势并使用智能安全程序和软件,制造商、医疗机构及其患者可以获得最佳的预防性免疫接种。

审核编辑:郭婷

-

传感器

+关注

关注

2573文章

54368浏览量

786058 -

处理器

+关注

关注

68文章

20148浏览量

247133 -

医疗

+关注

关注

8文章

1957浏览量

61152

发布评论请先 登录

芯源半导体在物联网设备中具体防护方案

攻击逃逸测试:深度验证网络安全设备的真实防护能力

恩智浦通过全球医疗健康网络安全认证

网络电信号防雷电涌保护器的安装部署方案

九联智城中标惠州市惠城区政务服务和数据管理局DeepSeek应用服务支撑项目

让老旧医疗设备“听懂”新语言:CAN转EtherCAT的医疗行业应用

电商API安全最佳实践:保护用户数据免受攻击

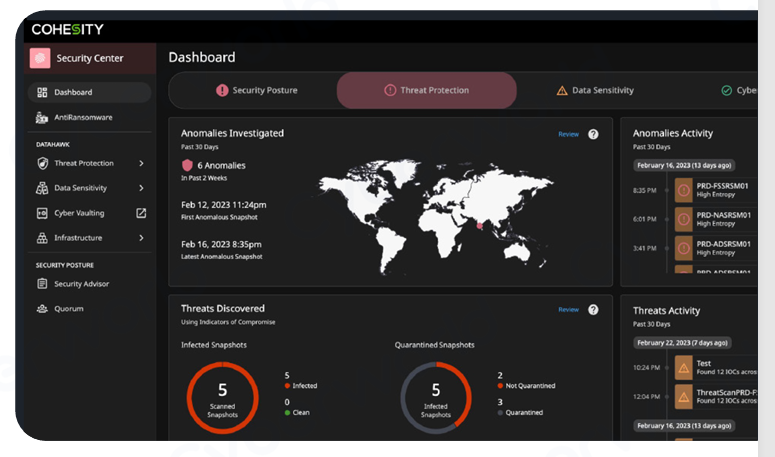

Cohesity DataHawk 加强网络响应和快速恢复干净的数据

TCP攻击是什么?有什么防护方式?

让医疗设备「秒懂人心」:CCLink IE转DeviceNet触控方案全攻略

为您揭秘工业网络安全

树莓派 VPN 服务器搭建指南(2025版):守护您的在线隐私!

如何保护医疗设备、服务和数据免受网络攻击

如何保护医疗设备、服务和数据免受网络攻击

评论