我们都知道如何广泛使用不同类型的数据加密技术来确保互联网上的安全通信。安全协议——例如 TLS(传输层安全)及其前身 SSL(安全套接层);HTTPS;以及私钥和公钥——都是旨在保护用户免受威胁和恶意流量,确保隐私、身份验证和数据完整性的工具。事实上,加密很重要,因为它可以保护流经网络的流量免受未经授权的检查。

基本上,两个端点之间网络通信的数据加密提供了三个主要好处:

保护传输的内容

增强对与信息相关的各方身份的信任

增强对传输过程中信息完整性的信任

矛盾的是,加密流量会限制网络管理、反欺诈、网络安全和监管监控系统管理流经网络的数据和通信的能力。发生这种情况是因为网络运营商可能无法正确识别和过滤被加密隐藏的数据包以保护最终用户,从而降低了防火墙和其他网络管理系统清除恶意流量的能力。特别是,加密可能会对无法访问加密密钥的第三方产生负面影响,因此即使他们有运营或法律责任需要,也无法访问内容。换句话说,设计加密使任何没有密钥的人都无法看到任何内容。

扩展之前的假设,我们可以说,互联网上数据加密的普遍使用为社会和人类行为的最恶劣因素提供了不受干扰和不被观察的机会,因为受信任的网络无法保护用户。

走向黑暗

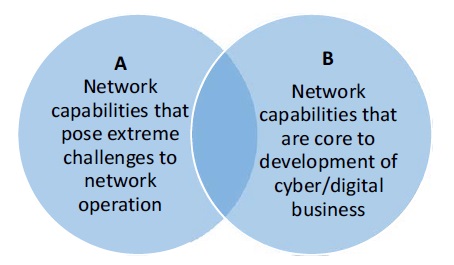

端到端加密的扩展使用突出了电信环境中所谓的“走向黑暗”挑战,其中授权用户缺乏访问数据的技术或实践能力。关于图 1,元素 A(代表网络能力,当内容和标头被加密时,对网络运营构成极大挑战)和元素 B(代表网络/数字业务发展的核心网络能力)之间的交集应该被最小化,最终试图消除 A。

图 1:端到端加密支持“走向黑暗”。

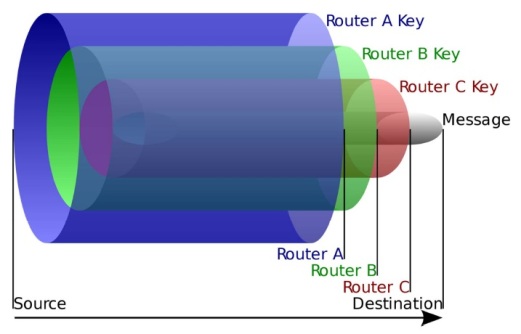

这种情况因层混淆(图 2 所示)而恶化,这是一种数据传输技术,其中以太网数据包被重新处理,就像在大多数隧道协议中发生的那样。至于网际协议(IP),它意味着一个IP数据包(内层数据包)被插入到另一个IP数据包(外层数据包)中。所有网络功能都在外部数据包上执行,内部数据包(由大多数隧道协议加密)在网络上透明传输。Tor 项目基于这种层内分层机制,通常被称为洋葱路由。

图 2:通过洋葱路由进行层混淆

加密流量整合小组报告

ETSI 是发布全球适用标准的非盈利机构,用于在工业和社会各行各业部署的 ICT 系统、应用和服务,它刚刚发布了第一份关于加密流量集成 (ETI) 的集团报告,旨在保护最终用户免受恶意攻击。

ETSI 加密流量集成行业标准组 (ISG ETI) 副主席 Scott Cadzow 说:“网络安全应该平等地提供给每个人,没有任何优惠待遇。” “任何网络的每个用户,与任何服务建立任何连接,基本上都需要网络来提供保护。服务提供商有义务保护该用户,无论是个人还是企业。”

ISG ETI 本质上提供了一个标准化的功能工具包,允许人们证明一组数据连接的完整性,包括对请求的网络和服务的身份验证和授权。然后他们与监管运营商合作,确保互联网及其服务正常运行,确保满足用户运营和期望。

“我们正在努力做的是提供更好的工具,让用户获得更大程度的信心,以便他们自然地提高网络的信任度,”Cadzow 说。“这需要非常小的改变,不是在技术上,而是在如何实施该技术,如何向最终用户展示该技术。所以整个过程部分是程序性的,部分是技术性的,但其中很多是关于良好的教育,让人们了解他们正在使用的网络和服务。”

ISG ETI 希望人们能够自信地使用网络,并且知道如果出现问题,他们会受到保护。该小组正在寻找从网络中获取数据的方法,通过了解网络提供的安全性,为用户提供更好的服务。ISG ETI 表示,由于我们的父母一直鼓励我们不要与陌生人交谈,因此它希望对使用互联网的人获得同样程度的鼓励。正如 Cadzow 所说,该组织在过去几年中花费大量时间鼓励用户不要点击随机链接和电子邮件,不要打开通常不是来自受信任发件人的电子邮件,等等。

解决方案不能完全在软件级别提供。正如 Cadzow 所说,该解决方案将是硬件和软件的结合,但还需要确保网络运营商能够协助执法机构的程序,执法机构可以起诉那些故意和欺诈性剥削其他用户的人。

这项工作的早期部分的目的是确定通信网络中普遍加密流量引起的问题。如前所述,加密的普遍使用使网络和用户面临风险,同时提供了安全承诺。通过这份报告,ISG ETI 确定了加密流量对利益相关者的影响,实现了普遍加密的所有积极属性,同时允许网络运行。

Cadzow 说:“我们已经计划了下一步研究,其中包括制定一套使用加密的要求,提供一种允许网络运行的平衡,同时为用户提供保密保证。” “这项需求分析预计将在 2021 年底完成。”

审核编辑 黄昊宇

-

互联网

+关注

关注

55文章

11321浏览量

108869 -

加密

+关注

关注

0文章

319浏览量

24624 -

ETSI

+关注

关注

0文章

38浏览量

17133 -

互联网安全

+关注

关注

0文章

12浏览量

8946

发布评论请先 登录

工业互联网的重要价值

工业互联网架构的安全层是如何保障网络安全的

工业互联网架构是怎么样的

广汽集团亮相2025互联网安全大会

鲲云科技入选AII工业互联网应用案例

华为助力算力互联网跨域算间无损互联

工业互联网浪潮下的 SIS 与 DCS 系统:安全与效率的协同进化

IPv4 向 IPv6 升级体现了互联网架构的先进、开放、包容与安全

加密的广泛使用如何影响互联网安全

加密的广泛使用如何影响互联网安全

评论