在物联网 (IoT) 和工业控制系统 (ICS) 产品中造成潜在安全漏洞的漏洞不断增加。

根据Claroty 最新的 ICS 风险和漏洞报告,今年上半年披露了 600 多个。大多数都是高或严重的严重性,可以很容易地远程利用,并使受影响的组件完全无法使用。四分之一没有修复,或者只能部分修复。

潜伏在软件供应链中的未知漏洞可能导致潜在破坏的一个例子是最近在 RTOS 中命名的BadAlloc集群和来自多个供应商的支持库。这些可用于拒绝服务攻击或远程代码执行。

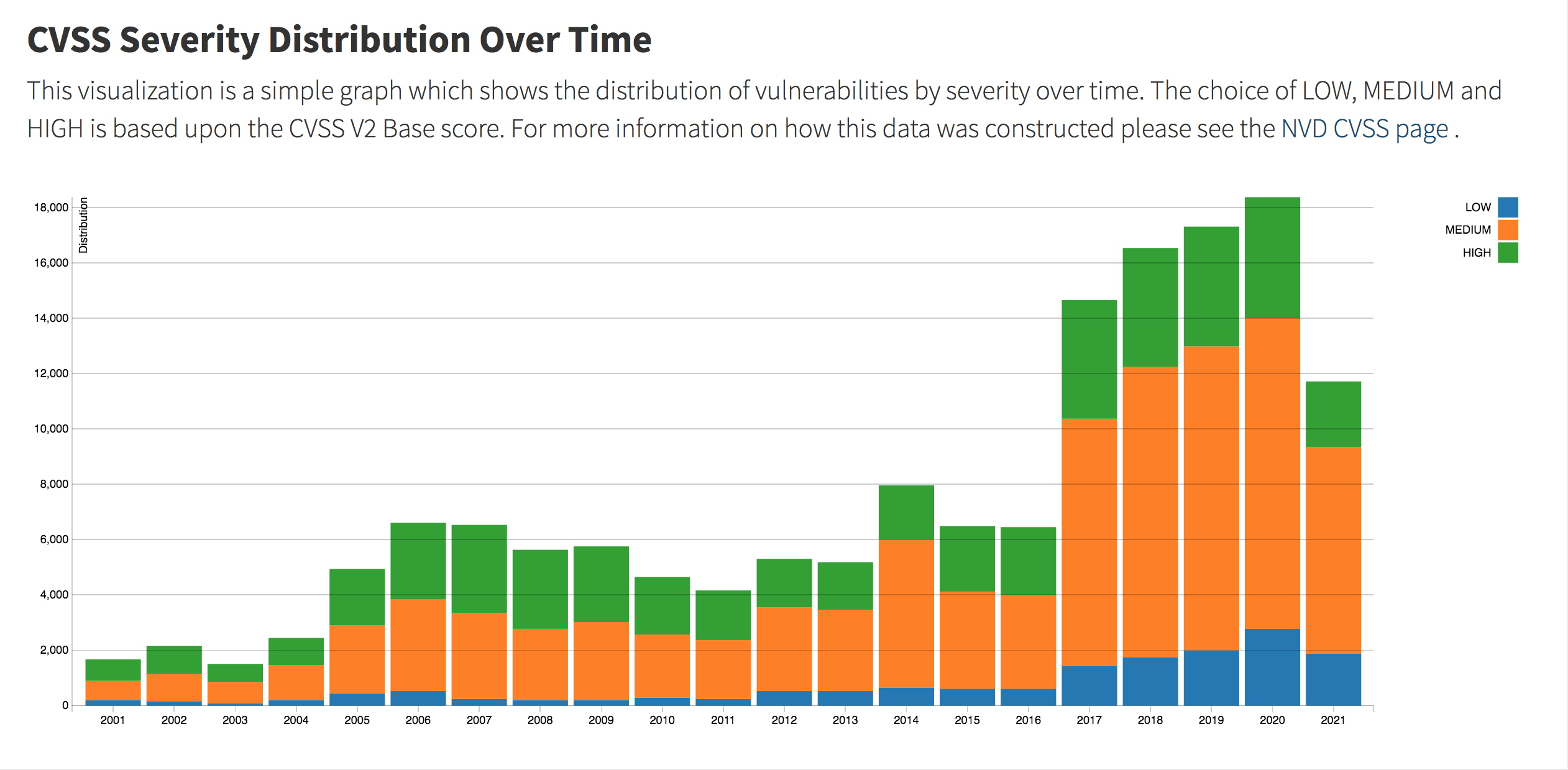

点击查看完整大小的图片

(来源:美国国家标准与技术研究院)

数以百万计的物联网和运营技术 (OT) 设备——以及汽车和医疗设备等消费系统——可能会受到影响。然而,直到微软在 4 月份披露这些缺陷,OEM 和资产所有者用户才知道这些缺陷的存在。

然而,大多数产品漏洞现在不是由受影响的供应商发现的,而是由第三方研究人员等外部来源发现的。这就是存在漏洞披露计划 (VDP) 的原因。正如 Bugcrowd 的2021 年漏洞披露终极指南所解释的那样,已建立 VDP 以提供“一种用于识别和修复在典型软件开发周期之外发现的漏洞的机制”。它们通常由联邦实体、行业组织和一些大型产品供应商运营。

跨程序没有一致性

为响应网络安全和基础设施安全局 (CISA) 于 2020 年 9 月发布的具有约束力的运营指令,联邦机构正在发布其漏洞披露政策——令人困惑的是,也以首字母缩略词“VDP”表示。7 月,CISA宣布了其 VDP 平台。由 Bugcrowd 和 EnDyna 提供,它将为民用联邦机构服务,作为一个集中管理的站点,安全研究人员和其他人可以在该站点上报告机构网站中的漏洞。

罗恩布拉什

但大多数 VDP 管理的是产品中的漏洞,而不是流程或配置。不幸的是,它们之间几乎没有一致性。Verve Industrial Protection 网络安全洞察主管 Ron Brash 告诉EE Times :“这些计划无处不在:即使是美国联邦机构也在做自己的事情。 ” “它们都不是为了最大效率而设置的。” 即使是那些具有良好机制(例如 NIST 和 ISO/IEC 计划)的机制,这些机制之间也存在差异:报告的内容和方式、执行情况以及特定组如何进行所需的更改。

布拉什还指责报告缺乏透明度。他说,美国政府尚未为其通常购买的 COTS 类产品制定代码,因此联邦机构没有真正的所有权,必须充当交通警察。“应该做'警务'的人没有真正了解手头问题或其影响的知识;由于预算、审批、EoL 平台不足或无法促使供应商提供修复而无法有效修复漏洞;并且没有办法施加后果或强制改进。”

对于给定的咨询,以及在政府计划和供应商门户之间同步所做的事情,也缺乏所有权。“这都是最好的努力,”布拉什说。“大型供应商通常拥有所有权,但他们的多个业务部门可能都采取不同的做法。由于每个产品都可以组合多个产品,因此供应商的数量会成倍增加。”

CVE 报告系统有局限性

CISA 赞助了美国最核心的两个 VDP:由美国国家标准与技术研究院 (NIST) 托管的国家漏洞数据库 (NVD),以及由 MITRE 运营的稍旧的常见漏洞和暴露 (CVE) 计划,该计划公开了详细信息已知的漏洞。CISA 还托管ICS-CERT 公告,其中包括漏洞利用和问题。

“即使我们忽略整个披露过程和研究方面,[CVE 报告] 系统也是神秘而复杂的,”布拉什说。“大多数资产所有者不具备充分理解 OT/ICS 安全建议或对其采取行动所需的知识。因此,他们会因信息量太大而瘫痪。” 这种复杂性在观看 Brash 的YouTube 演示文稿时变得很清楚,101 用于破译它们。

CVE 系统并不包括所有内容:越来越多的漏洞并未出现在那里。根据 Risk Based Security的数据,7 月份发布了 2,158 个漏洞,其中 670 个没有 CVE ID。

“CVE 仅限于影响许多公司可能使用的各种软件的漏洞,”道德黑客组织 Sakura Samurai 的创始人、独立安全研究员 John Jackson 告诉EE Times。“[但] 漏洞可能特定于软件中的逻辑或只有一家公司拥有的服务器。”

布拉什说,联邦 VDP 主要针对联邦机构。商业公司几乎没有:一些行业有自己的监管机构,例如北美电力可靠性公司 (NERC) 的电力公司。他指出,尽管联邦机构的政策和程序可以反映在私营企业中,但这些政策和程序可能会随着每次总统选举而改变。

“一些开源社区项目很好地管理了漏洞披露,”布拉什说。“例如,Linux 内核的某些部分得到了很好的管理;其他的则不然,这甚至还没有考虑到整个 Linux 生态系统。与其他免费和开源软件项目,甚至是各种专有产品相比,它们也具有高度可变的安全实践。”

报告、披露问题

程序之间缺乏一致性,尤其是在报告方面,可能会使第三方研究人员陷入困境,更不用说《计算机欺诈和滥用法案》(CFAA)引起的潜在法律问题了。

约翰杰克逊

“许多 VDP 要求黑客不要讨论他们的发现,但这些程序不付钱给他们,或者给他们任何激励,甚至进行黑客攻击,”杰克逊说。“此外,非安全人员通常管理不善或管理不善,这使得协作变得困难。使用 Bugcrowd 的 VDP 是一个良好的开端,因为它们可以让黑客有效地协作,并且分类人员可以首先查看漏洞以确认它。尽管如此,这并不能减轻对常规安全性的需求。”

NTIA Awareness and Adoption Group 2016 年的一份报告称,“绝大多数研究人员 (92%) 通常会参与某种形式的协调漏洞披露。60% 的研究人员将采取法律行动的威胁作为他们可能不与供应商合作披露的原因。只有 15% 的研究人员希望通过披露获得赏金,但 70% 的研究人员希望定期就漏洞进行沟通。”

根据 Bugcrowd 的 2021 年终极指南,拥有自己的 VDP 的组织中有 87% 报告说从中获得了严重漏洞。但是,虽然 99% 的人表示他们考虑通过漏洞赏金计划加入他们的 VDP,但只有 79% 的人表示他们实际上会为“有影响力的发现”付费给研究人员。

Brash 说,由于嵌入式物联网产品中的漏洞使问题变得特别复杂,因此披露过程应该标准化。在资产所有者端和 OEM 产品开发者端也必须有“一根棍子来执行它”。他设想为嵌入式物联网产品建立一个注册表,例如用于汽车召回的产品。“我认为供应商和系统集成商应该确保资产所有者至少了解其资产中的漏洞。就像汽车召回一样,车主可以决定接受风险,修复它,或者购买不同的产品。”

审核编辑 黄昊宇

-

嵌入式

+关注

关注

5186文章

20143浏览量

328672 -

物联网

+关注

关注

2939文章

47315浏览量

407607 -

漏洞

+关注

关注

0文章

205浏览量

15888 -

工业控制系统

+关注

关注

3文章

117浏览量

17116

发布评论请先 登录

有哪些技术可以提高边缘计算设备的安全性?

如何利用硬件加速提升通信协议的安全性?

如何维护i.MX6ULL的安全内核?

【版本控制安全简报】Perforce Helix Core安全更新:漏洞修复与国内用户支持

微软Outlook曝高危安全漏洞

AMD与谷歌披露关键微码漏洞

华为荣获BSI全球首批漏洞管理体系认证

Java微服务中如何确保安全性?

总线数据传输的安全性分析

如何实现 HTTP 协议的安全性

电池的安全性测试项目有哪些?

神秘而复杂的漏洞披露程序阻碍了安全性

神秘而复杂的漏洞披露程序阻碍了安全性

评论