对于连接的设备,低保护边缘节点(例如传感器)为高价值目标和复杂攻击提供入口点。想要在设计中增加安全性的传感器设计人员需要知道如何保护它们、需要多少安全性、如何有效地实施安全性以及需要注意什么。

为了提供强大的安全边界隔离,TCG 制定了解决设备、网络、移动、存储、云、物联网 (IoT) 应用程序等安全问题的开放标准,目前有 90 多个用于建立信任的规范和/或指导文件。

信任连接事物(包括传感器)的能力始于信任基础或信任根。对于 TCG,称为可信平台模块或 TPM 的基于硬件 (HW) 的信任根为信任提供了基于标准的基础,它提供的保护比仅使用软件 (SW) 的容易受到破坏的方法提供更多的保护。

基于硬件的信任根的两个基本方面包括 (1) 可信启动以安全地测量、存储和报告平台完整性指标,以及 (2) 用于验证本地和远程访问的强大证明。TPM 提供的受保护功能包括安全密钥生成和存储、随机数生成、加密原语和加密服务。

特定的 TPM 实施已经过评估和认证(通用标准 EAL4+ 和 FIPS 140-2),以验证其安全能力。由于威胁不断发展,安全固件更新提供了使受 TPM 保护的设备为最新攻击做好准备的能力。

TPM 2.0 功能和优势

借助最新的 TPM 2.0,TCG 现在拥有离散、集成、固件和软件甚至虚拟 TPM(按安全性降序排列)的标准。这些变化解决了众多应用程序的成本、功能和安全性之间的不同权衡。

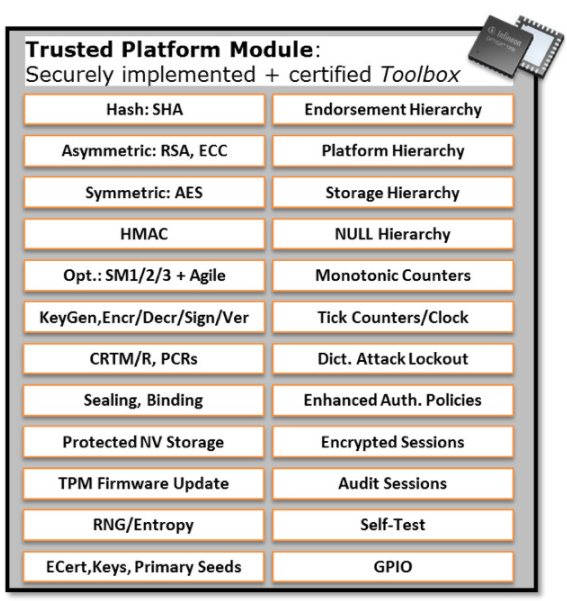

通用标准 EAL4+ 和 FIPS 140-2 认证的安全模块 (TPM 2.0) 的功能和优势如图 2 所示。

【图2 | 凭借其众多的安全功能,TPM 2.0 提供了多种宝贵的安全和商业利益。]

通过独立评估和认证的 TPM 2.0 安全性,额外的安全优势包括对以下方面的高抵抗力:

故障攻击

侧信道和半侵入式攻击

侵入式攻击(防篡改)

从工程风险缓解的角度来看,利用 TPM 功能可以减少在主应用程序控制器上实现这些功能的需要,从而降低注入安全漏洞的相关风险。

完全标准化和预编程的功能模块所提供的功能的商业利益包括:

功能性和安全性的合规性测试

15 年久经考验的成熟技术

与供应商无关,互操作性

COTS:大批量、高成本效益

高度重用 TPM 感知软件并因此提高工程效率

HW TPM 2.0 与类似的软件加密功能和经过认证的安全性以及安全的制造和运输相比,具有卓越的防篡改和攻击性,为在当前和下一代网络传感器设计中实施 TPM 2.0 安全性增加了更多好处和理由。

这个由三部分组成的系列的第二部分涉及可信计算组 (TCG) 的可信软件堆栈 (TSS) 的 2.0 版。

审核编辑:郭婷

-

传感器

+关注

关注

2574文章

54438浏览量

786367 -

控制器

+关注

关注

114文章

17658浏览量

190362

发布评论请先 登录

人工智能时代,如何打造网络安全“新范式”

攻击逃逸测试:深度验证网络安全设备的真实防护能力

华为亮相2025国家网络安全宣传周

Claroty与NIST网络安全框架中文手册

网络安全从业者入门指南

智慧路灯网络安全入侵监测

华为网络安全产品荣获BSI首批漏洞管理体系认证

Lansweeper:强化网络安全与资产管理

探索国产网络安全整机,共筑5G时代网络安全防护线

龙芯网络安全国产主板,互联网时代信息安全的保障

龙芯3A5000网络安全整机,助力保护网络信息安全

智能网联汽车网络安全开发解决方案

关于安全设计中网络安全的TPM介绍

关于安全设计中网络安全的TPM介绍

评论