随着勒索软件和特定数据攻击等威胁不断增加,促使很多企业部署新的数据备份和恢复模型,其中包括基于云的存储。

大多数成熟的企业具有多层备份和复制数据,用于业务连续性和灾难恢复(BCDR)目的。而勒索软件的威胁正在促使某些企业考虑隔离备份。这些备份无法从核心企业环境接触或访问,而不需要进行基础结构更改和/或需要进行大量管理身份验证/授权调整。

云备份勒索软件保护的常用策略包括:

在企业环境内为这些备份构建新的网段,并使用“全部拒绝”防火墙来保护该网段。仅在需要数据或进行复制时才放宽这些规则。

使用内部部署和基于云的网络限制创建新的隔离的基于云的备份,类似于上面提到的备份。或者,此隔离备份可以位于辅助或备份数据中心。

要求多名管理员同时输入登录凭证和多因素身份验证信息。

开始:制定策略

为了制定云备份勒索软件保护策略,在规划阶段需要企业不同部门参与:

IT运营。IT运营团队应该确定需要备份的数据类型以及数据存储的时长。

BCDR规划。对于BCDR规划团队,数据应符合标准指标,例如平均恢复时间、恢复时间目标、恢复点目标等。

信息安全部门。存储和复制的数据的敏感性至关重要。因此,安全团队不仅应关注备份的数据类型,还应关注云端可用的任何和所有安全控件以帮助保护这些数据。

法律/合规。任何早期的法律和法规要求都应尽早满足,以确保所有存储和档案要求均符合行业和最佳实践要求。

企业应询问其云存储提供商一系列问题,关于其数据中心的物理安全以及在这些环境中操作系统和应用程序等人员。这些问题包括:

物理访问数据中心是否受到限制?对于访问,需要哪些安全方法-例如生物特征视网膜扫描仪?企业应确保提供商在这些设施提供强大的物理访问控制。

数据中心是否全天候都有人员监控?如果是这样,如何处理班次变更?

数据中心是否有视频监控和审核日志,以跟踪访客及其出入时间?如何监控视频监控?

对于对基础设施具有物理或管理级访问权限的员工,是否进行背景调查?进行那种类型的检查,检查频率如何?

是否有入侵警报,是否有书面的响应计划,以应对数据中心发生物理安全被破坏的情况?

存储架构和网络安全

企业必须了解云提供商环境部署的常规安全设计注意事项。这些控制被认为是任何成熟项目都应支持的基本安全程序元素。请考虑以下条件:

当访问存储组件和区域时,用户需要通过哪些身份验证方法?特别是,提供商的存储管理员应具有严格的身份验证要求。

是否有安全配置要求更改默认密码,作为安装流程的一部分?安全配置应拒绝任何和所有设备、特性和功能,除非用户特意激活它们,为所有配置控制提供默认拒绝立场。

正在使用哪种类型的安全事件监控和日志记录?任何平台和应用程序都必须可检测安全事件并相应记录它们。用户应该可发送安全警报到管理控制台、组件经理、传呼机、电子邮件和其他来源。在很多情况下,这些数据仅可提供给云提供商团队,但用户应了解部署了哪些技术和流程。

多租户如何部署,以及使用哪些技术来分割和隔离不同租户的数据?虚拟防火墙、虚拟机管理程序和存储区域网络(SAN)隔离工具和技术以及网络分段都是可行的选择。云提供商应愿意披露其用于保护共享平台数据所采取的措施。

是否会审查网络设备用户权限及密码,以及频率如何?

系统是否会为逻辑上和物理上都与其他网络区域隔离的每个客户提供服务?应该有独立的防火墙区域,用户互联网访问、生产数据库、开发和临时区域,以及内部应用程序和组件。

存储访问和管理安全

对于云提供商管理员和企业用户而言,对访问存储环境,管理访问控制和会话安全应该是头等大事。为了抵御勒索软件等常见的安全威胁,应根据以下标准评估云存储:

管理工具和其他管理应用程序是否以加密格式存储用户密码?如果是这样,何种类型,并且是否定期测试此加密?另外,存储管理应用程序是否执行密码长度、类型和持续时间的配置?

允许哪些类型的安全连接到云存储基础设施?是否支持更安全的通信协议,例如SSL、TLS或SSH?

活跃用户会话会超时吗?

管理工具是否支持多个管理员配置文件以提供精细的安全级别?用于访问和配置云存储的管理应用程序应具有配置选项,这些配置选项可根据时间、日期、功能和其他属性来限制管理员访问。应该记录所有管理员操作以进行审核和警报,并且日志应可供企业安全团队使用。

云存储管理应用程序可以定义精细的角色和特权吗?为了维持适当的职责分离并执行最小特权原则,应将此功能视为强制性。

安全流程

对云存储提供商内部安全性流程的关注应放在在软件测试和开发安全性,以及补丁和漏洞管理。

应该提出以下问题:

云存储提供商是否以完全安全和修复的配置测试硬件和软件,以评估服务器、网络和应用程序中的漏洞?

供应商是否有流程来跟踪和报告云存储产品中发现的安全漏洞?云服务提供商还应明确一般公告与为特定客户提供联系方式(作为其事件响应流程的一部分)的区别。

如果发生数据泄露事故或其他潜在的严重安全事件,应遵循哪些通知和升级程序?

是否有已存档的流程用于内部分发关键软件补丁程序和非关键安全更新?

在开发和质量保证周期中,是否存在用于测试安全性的既定流程?这应该包括扫描源代码中的主要问题-其中包括Open Web Application Security Project的前10名、缓冲区溢出、不良的身份验证和会话处理。

基于云的存储将补充成熟企业已经部署的数据备份策略。这些策略包括使用磁带或磁盘的本地标准备份,或通过SAN /网络连接的存储集成对虚拟数据内容的大规模复制,以及磁带或磁盘的辅助备份–发送到外部备份提供商。最后,对于较新的情况,例如勒索软件问题,可以考虑针对最终用户内容和/或核心数据中心关键资产的短期隔离备份。

原文标题:如何制定云备份勒索软件保护策略

文章出处:【微信公众号:存储D1net】欢迎添加关注!文章转载请注明出处。

责任编辑:haq

-

存储

+关注

关注

13文章

4692浏览量

89541 -

软件

+关注

关注

69文章

5296浏览量

90855 -

云储存

+关注

关注

1文章

56浏览量

57469

原文标题:如何制定云备份勒索软件保护策略

文章出处:【微信号:D1Net11,微信公众号:存储D1net】欢迎添加关注!文章转载请注明出处。

发布评论请先 登录

利用唯品会 API 接口,实现唯品会店铺商品折扣策略精准制定

MySQL数据备份与恢复策略

华为OceanProtect跻身Gartner®备份与数据保护平台魔力象限“挑战者”

介绍三种数据保护策略的特点与适用场景

【第二章 模型与设备连接】手把手教你玩转新版正点原子云

【第一章 透传策略】手把手教你玩转新版正点原子云

嵌入式系统存储的软件优化策略

Jtti:盘点云备份有哪些常见优势

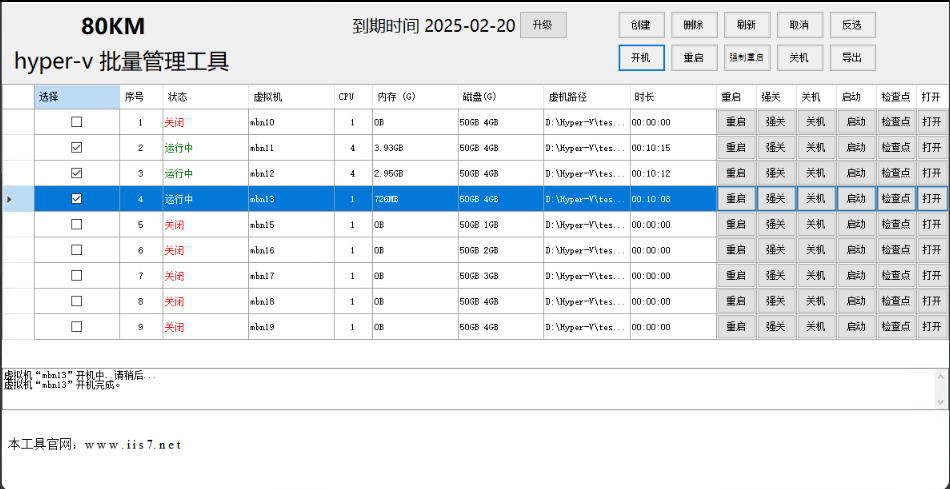

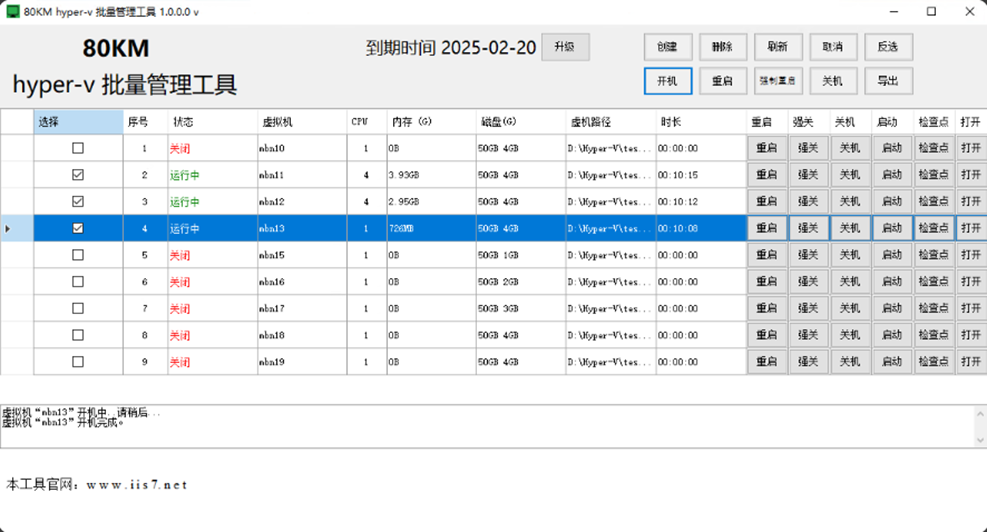

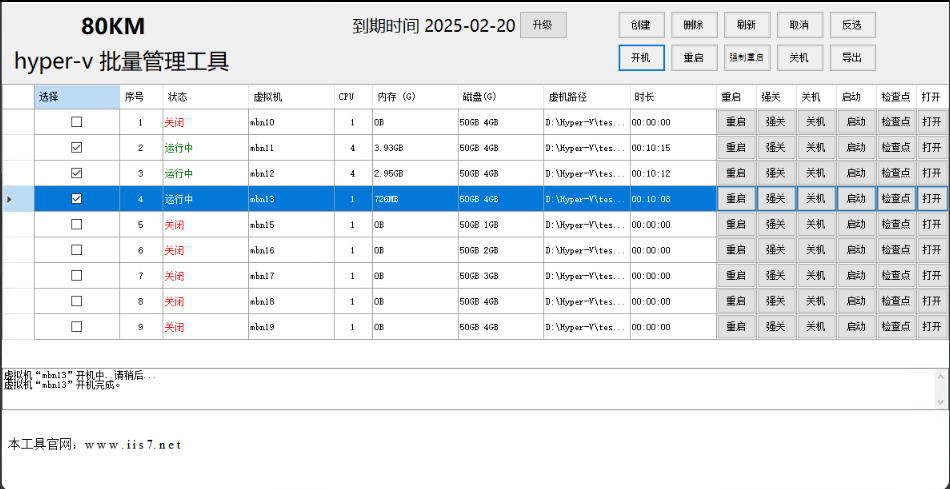

hyper 备份,hyper-v备份的功能有什么?

hyper 备份,Hyper备份:虚拟机备份与恢复

hyper 备份,hyper-v备份安全吗?

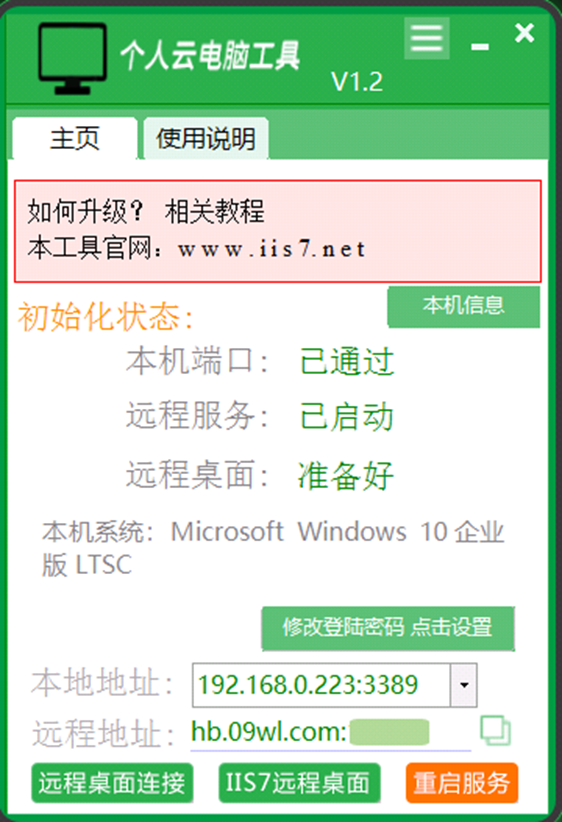

电脑软件怎么云存储文件,电脑软件怎么搭建云存储文件

如何制定云备份勒索软件保护策略?

如何制定云备份勒索软件保护策略?

评论