在疫情肆虐的背景下,网络攻击活动日益猖獗;2020年底曝出的年度供应链APT攻击事件中,美国众多政府机构、安全和IT公司沦陷。在日益复杂的网络攻击面前,没有任何机构可以幸免。增强网络弹性,打造快速的恢复能力日益受到关注。

网络安全策略的重点从攻击预防转变为增强网络弹性:既然入侵不能避免,考虑维持业务正常运营,从攻击中快速恢复过来才是更现实的选择。

作为网络安全行业的风向标,将于5月份举办的RSAC峰会宣布以“弹性(RESILIENCE)”作为今年大会的主题。在此前,普华永道网络安全与隐私业务负责人克里斯·莫里斯在世界经济论坛上撰文指出,每个企业都应该将网络弹性作为当前的重中之重。

这表明网络弹性已得到网络安全产业界的共同关注,将对网络安全创新乃至信息化带来越来越重要的影响。

一、网络弹性的产生背景

弹性(Resilience或Resiliency,也可译为“韧性”)的概念起源于力学和社会生态等领域,后来被引入工程领域。近年来,美国军方要求在预算有限和作战条件不确定的条件下,其武器装备应具备保证功能持续稳定的能力、抗干扰能力、受损后能得到有效恢复的能力以及快速适应不断变化的条件的能力,从而对武器装备提出了弹性的要求。此后,弹性得到美国军方乃至美国联邦政府的高度重视。

由于网络安全风险的多样性、复杂性和不可预见性,保证网络空间绝对的安全是不现实的。因此,网络安全的工作重点逐渐从阻止网络事故的发生转向缓解事故带来的危害,网络弹性的概念就出现了。网络弹性是从攻防对抗的角度来考虑系统的特性,认为网络攻击(尤其是APT攻击)是防不住的;在这种情况下,保护系统的重点应从抵御攻击转变为保障业务连续性。

美国发布了多个跟网络弹性有关的规划和正式报告。2018年,美国防部在《国防部网络战略2018》中提出“提升美国关键基础设施弹性”的战略途径;此后不久,白宫发布了美国的《国家网络战略》,提出了“管理网络安全风险,提升国家信息和信息系统的安全与弹性”的目标。

随着美国政府的推动,网络弹性在国际学术界和工程界得到了广泛的重视。2019年11月27日,NIST正式发布SP 800-160(卷2)《开发网络弹性系统—一种系统安全工程方法》。该报告是NIST SP 800-160(卷1)《系统安全工程》的第一个支持文件,它是NIST采用系统工程方法构建网络安全能力的重要里程碑,也代表着网络弹性的权威技术文件。

二、网络弹性的框架与实现步骤

网络弹性跟任务保证、网络安全防护、业务连续性、备份恢复等相关,网络弹性的定义就是从关键基础设施弹性(2010)、国家安全系统弹性(2014)、关键基础设施安全与弹性(2013)、网络空间弹性(2010)等术语中归纳出来的。

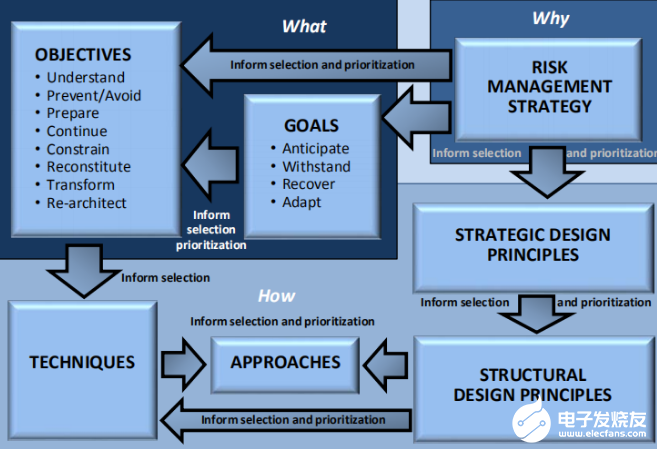

NIST SP 800-160(卷2)将网络弹性定义为:预防、抵御、恢复和适应施加于含有网络资源的系统的不利条件、压力、攻击或损害的能力。该报告提出了一个完整的网络弹性结构,包括目的、目标、技术、实现途径、设计准则等。这个结构指导系统工程师从风险管理策略出发,根据威胁或攻击的影响来制定网络弹性解决方案。

网络弹性的目的是使系统具有预防、抵御网络攻击的能力,以及在遭受网络攻击后能够恢复和适应的能力。该报告对以上四个目的进行细化,提出了阻止或避免、准备、持续、限制、重构、理解、转移、重新架构等8个具体目标,用于说明系统应该实现的功能。该报告列举了14类技术、49种方法供系统工程师采用。该报告提出了5条战略性设计准则,用于描述组织的风险管理策略,并进一步细化为14条结构化设计准则。

NIST SP 800-160(卷2)对以上内容作了详细的说明,并使技术、方法、设计准则与目的、目标、系统生存周期阶段等建立了对应关系,从而形成严密的技术体系。

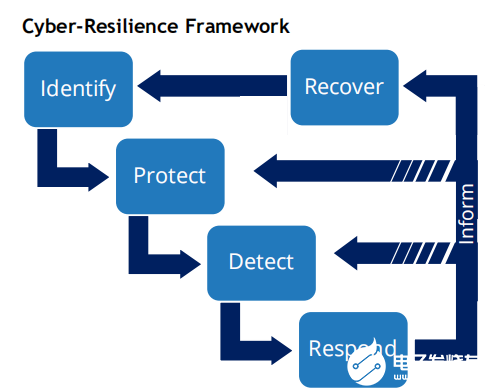

其它机构也对网络弹性也提出了类似的定义和技术体系。例如,IDC采用NIST的网络安全框架来表示网络弹性。在《网络弹性重要性与实现之路》一文中,普华永道网络安全与隐私业务负责人克里斯·莫里斯分享了实现网络弹性的五个步骤。

1)了解资产;

2)了解供应链;

3)保持良好安全习惯;

4)制定恢复计划;

5)开展网络攻击演习。

综合来看,NIST SP 800-160(卷2)所提出的框架是最全面完整的。

三、网络弹性的应用

弹性的理念和方法已经在美国军方和安全部门得到广泛应用。例如,2013年,美国国土安全部在《国家基础设施保护计划》(NIPP)中提出要保障关键基础设施的安全和弹性。2019年11月,美国国土安全部和国务院共同参与发布了《关键基础设施安全和弹性指南》,总结了美国采用的关键基础设施安全和弹性的方法,分享了过去15年美国所吸取的经验教训,以推动提高美国关键基础设施安全和弹性能力。

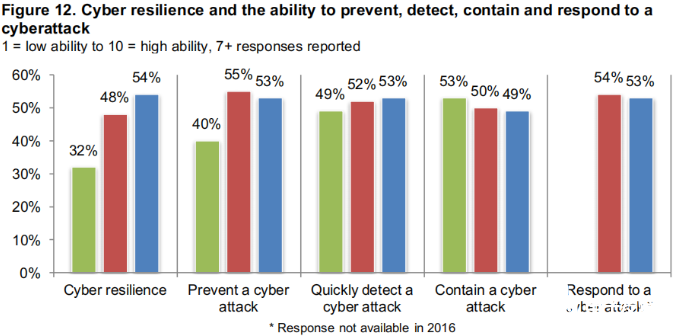

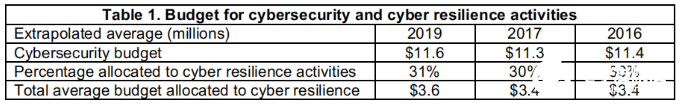

网络弹性的概念和技术方法出现以后,迅速得到了各方的高度关注和积极响应。咨询机构Ponemon Institute和IBM Resilient从2015年开始,每年在全球开展网络弹性的调查。在2019年,他们调查了全球104992名IT和IT安全人员,收集到了3655份调研表。在这份调研中,只有54%的受访者表示他们的网络弹性水平很高,这个指标快速在近三年得到快速增长。

受访者所在机构在2019年的平均网络安全预算为1160万美元,其中31%(360万美元)用于网络弹性活动。

2020年3月26日,兰德公司在官网发布了《度量网络安全与网络弹性》的报告,提出了可以用来衡量美国空军任务或系统在网络竞争环境中表现的指标框架和评分方法。这份报告以红蓝方兵棋推演的方式,为大家呈现了网络攻击中持续监测网络弹性的重要性,并通过决策、文化和人员来详细分析了正确使用这种衡量标准的方法。

我国的专家学者也在跟踪网络弹性的研究应用进展情况,部分网络安全企业开展了探索性的工作。例如,奇安信集团提出的“面向泛终端的网络安全弹性防御解决方案”,被收录进第6届世界互联网大会的领先科技成果集。

奇安信集团基于其网络安全产品和技术,以“内生安全”理念为核心,构筑了协同自动化、响应敏捷化、风险度量化、权限动态化、防护资源化和监测广角化的基本策略,提出面向泛终端的网络安全弹性防御解决方案。

方案覆盖云、管、端的安全扩展性需求,提供对内风险管控和对外威胁响应两类核心能力,具体包括以下五个系统:

(1)泛终端弹性安全防护。针对传统桌面终端,及新兴的移动终端、IoT终端、工业终端等各类异构的终端,提供终端安全防护和监测响应能力,实现终端发现、资产管理、设备准入、多网切换、终端审计、病毒查杀、环境感知与威胁检测和响应等功能,并能够通过控制中心对网络中终端进行集中管理、配置、维护,达到提升泛终端复杂环境整体网络安全防护能力的目的。

(2)软件定义弹性安全网络。针对互联网网络环境,提供可信链路的建立和管控以及恶意流量清洗的能力,实现安全自动组网、安全选路、安全策略下发、爬虫检测与保护、Web攻击检测与防护、DDoS攻击检测与防护功能,达到为用户提供整体网络环境安全弹性防护的目的。

(3)云平台弹性安全资源池。基于云计算平台,以安全即服务的形式,通过调度虚拟化防火墙、虚拟WAF、抗拒绝服务攻击、虚拟入侵防御、虚拟VPN主机防护等安全组件,为云租户提供访问控制、风险评估、攻击防护、安全审计等云安全防护能力,并统一提供安全组件的自动化部署、授权自动分发、日志统一收集配置、安全能力弹性伸缩、开放接口等功能。

(4)自适应弹性安全访问控制系统。由可信访问控制台、可信应用代理、可信API代理、可信环境感知等组件构成,通过对人、终端和系统的实体身份化,为用户访问应用,应用和服务之间的API调用等各场景提供纵深的动态可信访问控制机制,解决泛终端接入、多方人员接入、混合计算环境下的数据安全访问及共享的问题。

(5)可编排弹性安全监测与响应系统。充分发挥网络威胁情报的驱动作用,实施精准化、针对性防御行动;及时发现潜藏在其网络中的安全威胁,对入侵途径及攻击者背景的研判与溯源;通过自动化或半自动化工具、流程和策略,进行自动化安全事件的响应和预防,加快事件响应的速度。

以上五个系统中,前三个覆盖云、管、端的安全扩展性需求,后两个提供对内风险管控和对外威胁响应的核心能力。五大系统之间由开放接口进行协同,具有开放、自组织、动态特性,以适应信息系统复杂多变的场景。

四、总结

随着数字化转型的加速,将增加对IT的依赖,需要更强的网络弹性。否则,就会面临很高的业务中断风险。实现弹性要求系统建设者搁置不可渗透的旧防御观念,而是假定遭受攻击将不可避免,必须采取措施进行阻止、响应并从攻击中恢复,从而保障业务的连续性,避免遭受重大数据泄露等损失。

网络弹性与从信息系统全局出发、构筑内生安全能力建设不谋而合:两者都是从大系统出发,基于攻防视角,综合考虑了信息化业务系统的防护功能与网络安全产品的防御能力,使二者协同工作并贯穿系统全生命周期,形成内生安全能力,逐步逐层化解网络攻击威胁,保障业务系统的持续运行和关键功能的实现。内生安全无疑是实现网络弹性的重要途径。

编辑:hfy

-

网络安全

+关注

关注

11文章

3450浏览量

62970

发布评论请先 登录

人工智能时代,如何打造网络安全“新范式”

攻击逃逸测试:深度验证网络安全设备的真实防护能力

华为亮相2025国家网络安全宣传周

DEKRA德凯产品网络安全全球准入深圳研讨会顺利举行

Linux系统中网络配置详解

Claroty与NIST网络安全框架中文手册

网络安全从业者入门指南

ISO/SAE 21434标准解读 DEKRA德凯解析ISO/SAE 21434汽车网络安全产品

DEKRA德凯在网络安全测试与认证领域实现新突破

智慧路灯网络安全入侵监测

Lansweeper:强化网络安全与资产管理

探索国产网络安全整机,共筑5G时代网络安全防护线

龙芯3A5000网络安全整机,助力保护网络信息安全

智能网联汽车网络安全开发解决方案

网络安全应用中网络弹性的框架与实现步骤

网络安全应用中网络弹性的框架与实现步骤

评论