数字签名技术是什么

数字签名(又称公钥数字签名)是只有信息的发送者才能产生的别人无法伪造的一段数字串,这段数字串同时也是对信息的发送者发送信息真实性的一个有效证明。它是一种类似写在纸上的普通的物理签名,但是使用了公钥加密领域的技术来实现的,用于鉴别数字信息的方法。一套数字签名通常定义两种互补的运算,一个用于签名,另一个用于验证。数字签名是非对称密钥加密技术与数字摘要技术的应用。

数字签名的文件的完整性是很容易验证的(不需要骑缝章,骑缝签名,也不需要笔迹专家),而且数字签名具有不可抵赖性(不可否认性)。

简单地说,所谓数字签名就是附加在数据单元上的一些数据,或是对数据单元所作的密码变换。这种数据或变换允许数据单元的接收者用以确认数据单元的来源和数据单元的完整性并保护数据,防止被人(例如接收者)进行伪造。它是对电子形式的消息进行签名的一种方法,一个签名消息能在一个通信网络中传输。基于公钥密码体制和私钥密码体制都可以获得数字签名,主要是基于公钥密码体制的数字签名。包括普通数字签名和特殊数字签名。普通数字签名算法有RSA、ElGamal、Fiat-Shamir、Guillou- Quisquarter、Schnorr、Ong-Schnorr-Shamir数字签名算法、Des/DSA,椭圆曲线数字签名算法和有限自动机数字签名算法等。特殊数字签名有盲签名、代理签名、群签名、不可否认签名、公平盲签名、门限签名、具有消息恢复功能的签名等,它与具体应用环境密切相关。显然,数字签名的应用涉及到法律问题,美国联邦政府基于有限域上的离散对数问题制定了自己的数字签名标准(DSS)。

数字签名技术具有什么特性

数字签名是通过一个单向函数对要传送的报文进行处理后得到的,用以认证报文来源并核实报文是否发生变化的一个字母数字串。数字签名可以解决否认、伪造、篡改及冒充等问题。

在进行网络通信的过程中,数字签名技术作为密码学的重要组成部分之一,大数据信息否认、伪造、冒充、篡改等方面,被威胁的机会在一定程度上大大降低,同时在电子商务、电子 政务等方面,数字签名技术逐步成为关键技术之一。下面我们就来了解一下他的特点都有哪些。

1、鉴权:鉴权的重要性在财务数据上表现得尤为突出。

2、完整性:传输数据的双方都总希望确认消息未在传输的过程中被修改。加密使得第三方想要读取数据十分困难,然而第三方仍然能采取可行的方法在传输的过程中修改数据。

3、不可抵赖:在密文背景下,抵赖这个词指的是不承认与消息有关的举动(即声称消息来自第三方)。消息的接收方可以通过数字签名来防止所有后续的抵赖行为,因为接收方可以出示签名给别人看来证明信息的来源。

数字签名技术的三个安全性

可解决的三个安全问题包括:数据篡改检测、真实性保证和防止抵赖。

数字签名是一种类似写在纸上的普通的物理签名,但是使用了公钥加密领域的技术实现,用于鉴别数字信息的方法。一套数字签名通常定义两种互补的运算,一个用于签名,另一个用于验证。

精彩阅读推荐:

数字签名技术的主要功能_数字签名技术的实现过程

数字签名技术的应用

-

数字签名

+关注

关注

2文章

77浏览量

14291 -

公钥

+关注

关注

0文章

22浏览量

12221

发布评论请先 登录

Lora技术应用领域

CW32F030C8T6数字签名实战

芯源半导体在物联网设备中具体防护方案

CW32F030C8T6数字签名的实战指南

芯源半导体安全芯片技术原理

智慧酒旅升级:绘王数字化方案重塑酒店入住体验

加密算法的应用

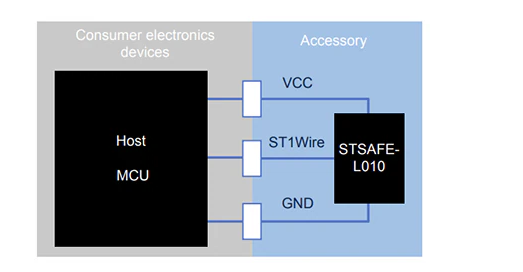

STSAFE-L010安全认证芯片技术解析与应用指南

有哪些技术可以提高边缘计算设备的安全性?

ESP32-P4—具备丰富IO连接、HMI和出色安全特性的高性能SoC

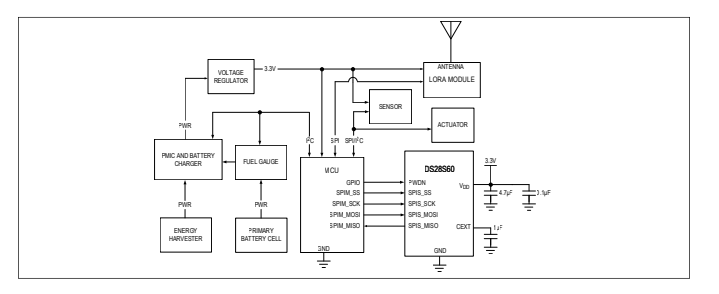

DS28S60具有ChipDNA的DeepCover加密协处理器技术手册

数字签名技术具有什么特性_数字签名技术的三个安全性

数字签名技术具有什么特性_数字签名技术的三个安全性

评论